Que faire en cas d'incident cybernétique, partie 2 : Réponse non technique

Comme nous l'avons vu dans la première partie de cette série, la réponse technique initiale à la suite d'un incident cybernétique est essentielle pour contenir l'incident et atténuer les risques de vol de données. Au fur et à mesure que l'ampleur de l'incident cybernétique se précise, il est important de noter les moindres détails qui peuvent s'avérer utiles pour élaborer la réponse non technique. Un plan d'intervention en cas d'incident cybernétique doit être fermement mis en place. Gartner le définit comme suit :

Également connu sous le nom de "plan d'intervention en cas d'incident informatique", ce plan est formulé par une entreprise pour répondre à des incidents informatiques potentiellement catastrophiques, tels que des virus ou des attaques de pirates informatiques. Le CIRP doit comprendre des mesures visant à déterminer si l'incident provient d'une source malveillante et, dans l'affirmative, à contenir la menace et à isoler l'entreprise de l'attaquant.

Le plan informe de la constitution des équipes compétentes qui traiteront les incidents éventuels. Voici un exemple :

- Premiers intervenants

- Tactique (sécurité)

- Coordinateur d'équipe (niveau C)

- Legal

- Relations publiques

Les premiers intervenants sont généralement le service d'assistance informatique qui a tendance à s'occuper des problèmes liés à l'informatique et aux pannes/réparations dans l'organisation. Si un problème signalé est de nature sécuritaire, il est rapidement transmis à l'équipe tactique (sécurité) qui peut faire appel à une équipe externe de réponse aux incidents plus spécialisée en fonction de la gravité de l'incident. Cette équipe sera ensuite chargée de l'enquête médico-légale plus détaillée et de l'analyse des causes profondes. Habituellement, un cadre de niveau C, tel qu'un DSI ou un RSSI, reçoit des mises à jour régulières qui peuvent être transmises à la direction, en particulier dans le cas grave d'une atteinte à la protection des données. En cas de besoin de communication dans le domaine juridique ou des relations publiques, les équipes respectives doivent être mobilisées. Toutes ces étapes doivent faire partie de la procédure opérationnelle standard (POS) dans le cadre du plan global.

Tous les employés de l'organisation doivent également connaître les lignes de rapport en cas d'incident. Si les membres du personnel ne sont pas conscients de l'importance d'une telle politique, il sera extrêmement difficile de mettre en place un plan de cyberréponse efficace.

Par exemple, un employé qui reçoit un courriel suspect doit immédiatement signaler l'incident afin que le personnel technique compétent puisse déterminer s'il s'agit d'un courriel malveillant. Il se peut également qu'une alerte soit déclenchée dans l'un des systèmes de cybersurveillance de l'organisation. Dans la plupart des cas, les acteurs de la menace ciblent le maillon le plus faible, l'utilisateur final, et le fait de ne pas signaler des incidents apparemment anodins peut faire la différence entre la détection des prémices d'une campagne malveillante de plus grande envergure et l'absence de détection.

Ainsi, la partie non technique de la réponse traite de la politique, des procédures et des processus impliquant :

- Évaluation des incidents

- Rapport d'incident

- Rapports réglementaires

- Divulgation publique

Évaluation des incidents

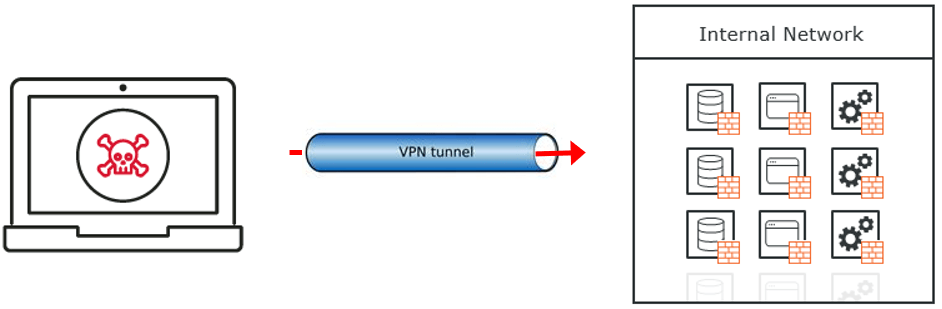

Il est important de procéder à une première classification d'un cyberincident sur la base des informations actuellement connues. Le niveau d'impact possible doit correspondre au scénario le plus défavorable, même en l'absence de tous les détails. Comme dans l'exemple de référence évoqué dans la réponse technique initiale, si le cyberincident implique la compromission d'un compte d'utilisateur interne, chaque ressource à laquelle le compte compromis a accès peut également être touchée.

Il peut s'agir de ressources telles que l'accès VPN ou l'accès à distance, l'accès au courrier électronique et l'accès aux ressources intranet, en particulier dans les cas où l'authentification multifactorielle ou les contrôles d'authentification des machines n'étaient pas utilisés au moment de l'incident.

Le niveau d'impact potentiel doit être le fil conducteur de la phase de réponse technique. Une fois que l'ampleur de l'incident a été étudiée et déterminée avec une certaine certitude, l'évaluation du niveau d'impact connu peut être confirmée. Dans ce cas, il est tout à fait possible que l'impact et les implications de l'incident ne soient pas aussi graves que prévu.

L'évaluation de l'impact initial d'un incident est une étape cruciale. Il permet de prendre des décisions éclairées sur d'autres étapes, telles que la nature d'un rapport formel aux régulateurs, la nécessité éventuelle d'une communication publique ou l'activation de protocoles d'arrière-plan. Dans tous les cas, il est préférable de partir du scénario le plus défavorable jusqu'à preuve du contraire.

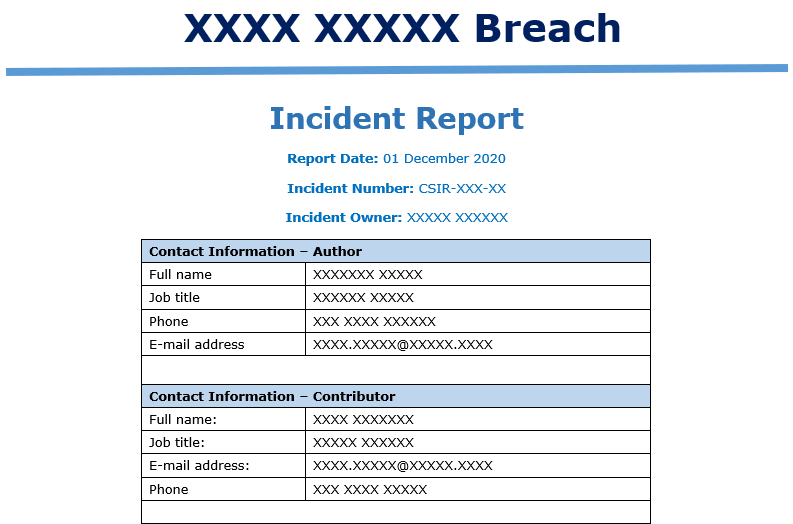

Rapport d'incident

Bien qu'un incident de cybersécurité n'équivaille pas automatiquement à une violation majeure, il est toujours essentiel de faire une déclaration d'incident. Dans un premier temps, il s'agira d'un rapport interne formel détaillant certains aspects importants de l'incident. Le rapport doit clairement identifier le numéro d'identification de l'incident et le propriétaire de l'incident.

Le rapport formel doit également contenir des informations utiles, telles que le type d'incident, un résumé de l'incident, la chronologie, l'impact et l'analyse des causes profondes, toute action de remédiation ou de récupération et, enfin, tout enseignement tiré de l'incident en question. En voici un exemple :

- Date de l'incident

- ID de l'incident

- Propriétaire de l'incident

- Résumé de l'incident

- Chronologie de l'incident

- Détail de l'incident

- Analyse d'impact

- Cause fondamentale

- Remédiation & Récupération

- Enseignements tirés

- Annexe

Le rapport doit contenir des détails sur les utilisateurs concernés et leurs comptes, ainsi qu'une chronologie des événements survenus avant, pendant et après l'incident. Les actifs affectés de l'organisation, tels que les systèmes informatiques, les données ou les sites web, doivent également être détaillés. Cela permettra d'éclairer l'analyse d'impact finale et l'analyse des causes profondes. Tous les rapports doivent être correctement classés et catalogués après la clôture de chaque incident signalé.

Réglementation & Divulgation publique

Dans le cadre des relations avec les régulateurs, des cadres et des réglementations spécifiques devront être respectés en fonction du secteur d'activité de l'organisation (soins de santé, finance, transport ou commerce de détail). Il y aura également des réglementations générales de conformité qui s'appliquent à différents secteurs verticaux, comme le GDPR, en particulier en cas d'incidents impliquant des données personnelles de clients ou d'employés. Dans ce cas, il peut également être nécessaire d'informer les forces de l'ordre. Il peut s'agir de l'organisme chargé de l'application de la loi qui est responsable de la réception de ces rapports. Dans le cas d'organisations qui fournissent également des services de défense ou qui font partie de ce qui est considéré comme une infrastructure nationale critique, il se peut qu'il y ait déjà une ligne claire de compte rendu à une telle agence en raison d'exigences réglementaires.

Il convient également d'accorder une attention particulière à l'aspect juridique de l'incident. Là encore, si l'incident implique une violation de données à caractère personnel, une préparation adéquate doit être mise en place en vue d'une éventuelle action en justice. Les organisations devraient demander un avis juridique compétent. Le conseiller juridique doit également informer du contenu de toute divulgation et de la personne qui, au sein de l'organisation, procède officiellement à une telle divulgation. Cette sous-équipe peut comprendre

- Niveau C (CIO / CISO ou équivalent)

- Chef d'équipe de réponse aux incidents (technique)

- Legal

- Relations publiques

Si une violation importante des données est confirmée - ce qui signifie que des données personnelles ou de clients ont été consultées de manière inappropriée - il peut s'avérer nécessaire de faire une annonce publique. C'est l'une des parties les plus délicates de la réponse non technique, car elle peut avoir des conséquences négatives directes ou indirectes pour l'organisation sur le plan juridique et financier. Il est donc de la plus haute importance qu'une équipe de relations publiques compétente soit consultée sur la meilleure façon d'aborder une telle divulgation. Dans la plupart des cas, c'est le cadre réglementaire qui détermine quand et comment procéder à une divulgation publique. Il déterminera également quand et comment impliquer les régulateurs.

Il devrait maintenant être clair que le document de politique de cybersécurité de chaque organisation devrait inclure un plan de réponse aux incidents cybernétiques. Vous avez besoin d'une équipe d'intervention permanente et d'une procédure opérationnelle standard (POS) claire et réalisable. Tous les membres du personnel, les contractants et le personnel affilié doivent être pleinement conscients de la cyberpolitique et des voies hiérarchiques. Des organisations locales et internationales, telles que le NIST, fournissent des cadres publics pour guider la planification de la réponse aux incidents. En matière de réponse aux cyberincidents, la planification et la préparation sont la clé ultime du succès, quelle que soit la taille ou l'envergure de l'organisation, en particulier à l'ère de la "violation présumée".

.png)