5 Cas d'utilisation pour le déploiement de la microsegmentation dans les environnements de cloud public

Les nuages publics ont créé des environnements élastiques à la demande qui peuvent être facilement adaptés à l'évolution des besoins de l'entreprise. Les applications sont passées de blocs de code monolithiques statiques à des microservices qui peuvent être déployés chez différents fournisseurs de cloud public, dans différentes régions et avec différents systèmes d'exploitation reposant sur l'automatisation à grande échelle, ce qui remet en question les pratiques de sécurité existantes afin de réduire l'exposition aux risques et d'empêcher le mouvement latéral des acteurs malveillants.

L'ampleur et la portée des cyberattaques évoluant constamment, de plus en plus d'organisations mettent en œuvre la microsegmentation en tant qu'élément essentiel d'une stratégie de défense en profondeur. Selon une enquête récente menée auprès de plus de 300 professionnels de l'informatique, 45 % d'entre eux ont actuellement un projet de segmentation ou sont en train d'en planifier un.

Tous les grands fournisseurs de clouds publics disposent de leurs propres solutions de sécurité pour les clouds, qui permettent également des niveaux de base d'application des politiques. Au fur et à mesure que votre informatique en nuage évolue, vous pouvez demander à votre fournisseur de nuage public d'augmenter le nombre de groupes de sécurité, ce qui accroît la complexité opérationnelle et les risques liés à la multiplication des règles. En outre, ces outils de sécurité en nuage sont cloisonnés dans l'architecture globale. Chaque solution de sécurité ne joue pas bien dans le bac à sable avec les autres et la corrélation d'une faille de sécurité entre toutes ces solutions est une tâche fastidieuse qui entraîne des retards importants dans la résolution des problèmes. Pour plus d'informations sur ce défi, consultez ce billet de mon collègue Christer.

Les contrôles de sécurité ont évolué et permettent désormais de voir l'instance d'informatique dématérialisée dans le contexte de l'application et du processus commercial, ce qui permet aux utilisateurs de mieux comprendre les risques et d'élaborer des politiques en tirant parti du pare-feu intégré natif disponible dans chaque instance d'informatique dématérialisée.

La première étape de la vie d'un paquet, à sa naissance, est l'attachement de la politique. Lorsqu'un paquet atteint le plan d'acheminement du réseau, la sécurité a déjà été appliquée. Cette approche rapproche la sécurité de l'informatique dématérialisée de l'action et des contrôles, indépendamment du réseau. Le réseau et la sécurité sont découplés pour obtenir le meilleur des deux mondes.

Dans ce billet, je répondrai à cinq questions relatives à la sécurité des clouds publics qui se posent souvent lorsque les entreprises envisagent la microsegmentation.

1. La sécurité de l'informatique dématérialisée peut-elle être appliquée tout au long du cycle de vie d'une charge de travail ?

Tout à fait. Les contrôles de sécurité dans le nuage sont automatiquement appliqués à une charge de travail tout au long de son cycle de vie, de la création à l'arrêt.

En intégrant des outils d'orchestration (comme Ansible, Chef, Puppet) à l'interface de programme d'application (API) d'Illumio, les charges de travail sont jumelées au Policy Compute Engine (PCE) d'Illumio. Lors de l'appariement, les balises associées à une charge de travail sont mises en correspondance avec les étiquettes sur l'ECP et la charge de travail hérite du bon ensemble de politiques de sécurité créées à l'aide des étiquettes sur l'ECP. Si une charge de travail est mal étiquetée, la modification des étiquettes déclenche automatiquement les changements de politique appropriés. Si l'adresse IP d'une charge de travail change, le PCE prend automatiquement la nouvelle adresse IP. Les politiques de sécurité étant découplées du réseau, aucun autre changement n'est nécessaire. Lorsqu'une charge de travail est terminée, PCE déclenche automatiquement les changements de politique appropriés.

En découplant le réseau de la segmentation, les changements de politique sont automatiquement déclenchés, ce qui permet d'appliquer le bon ensemble de contrôles de sécurité à une charge de travail tout au long de son cycle de vie. La sécurité a toujours été importante, mais comme les entreprises dépendent de plus en plus des logiciels pour mener à bien leurs activités, il devient de plus en plus crucial de bien gérer la sécurité afin de minimiser les risques commerciaux.

2. La visibilité des applications en temps réel est-elle possible dans le nuage public ?

Bien sûr. Les applications ne sont pas isolées. Ils se parlent entre eux, et c'est ainsi que fonctionnent les processus d'entreprise.

La visibilité en temps réel des dépendances applicatives nous aide à comprendre le comportement des applications, ce qui permet de mettre en place des politiques de segmentation précises. La visibilité centrée sur l'application est la base essentielle d'une bonne sécurité, car les microservices sont déployés chez différents fournisseurs de cloud public et dans différentes régions.

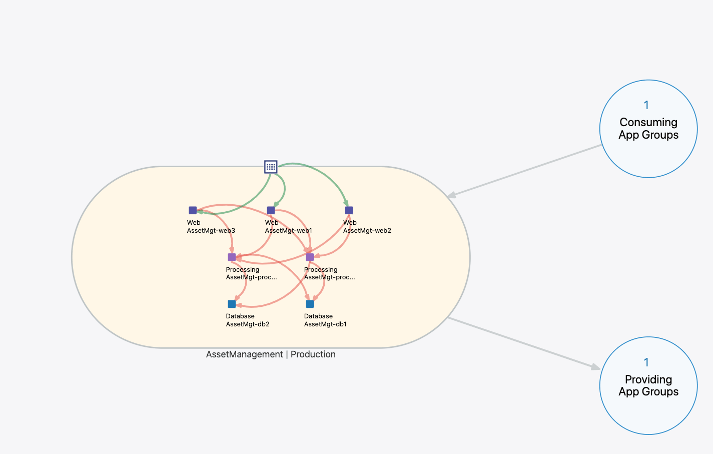

Illumio Core (anciennement connu sous le nom d'Illumio ASP) fournit une carte de dépendance d'application en temps réel appelée Illumination qui visualise les communications entre les charges de travail et les applications. Les lignes sur la carte représentent les flux de trafic détectés entre les charges de travail, qu'elles soient dans le nuage ou sur site. Illumio colore les lignes en rouge et en vert pour indiquer si la connexion est autorisée ou bloquée par la politique de microsegmentation.

La capture d'écran ci-dessous montre la carte des dépendances de l'application AssetManagement dans l'environnement de production . Ici, les lignes sur la carte représentent les flux de trafic détectés entre les charges de travail. Illumio colore les lignes en rouge et en vert pour indiquer si la connexion est autorisée ou bloquée par la politique de microsegmentation. Une ligne verte signifie qu'une politique a été rédigée pour autoriser la connexion. Une ligne rouge signifie qu'aucune politique n'existe et que la connexion sera bloquée lors du passage en mode exécution. Les lignes rouges et vertes permettent de visualiser très facilement votre politique de segmentation et les violations de cette politique. Vous souffrez de daltonisme ? Illumio ASP offre aux utilisateurs une option de déficience en matière de vision des couleurs.

Lorsque l'agent d'Illumio, le Virtual Enforcement Node (VEN), est installé sur une charge de travail et apparié au PCE, la visibilité et l'application sont disponibles. L'association d'un VEN à un PCE est automatisée à l'aide d'outils tels qu'Ansible et Terraform.

Lorsque le VEN n'est pas installé sur une charge de travail, à l'aide de solutions partagées par Illumio Labs, les clients peuvent visualiser la dépendance applicative des charges de travail exécutées sur Microsoft Azure et Amazon AWS sur le PCE.

3. Puis-je valider mes contrôles de sécurité sur plusieurs nuages ?

C'est tout à fait possible, sans que votre demande ne soit interrompue. L'un des plus grands défis dans un déploiement multi-cloud est le manque de sécurité cohérente car chaque fournisseur offre un ensemble de contrôles qui peuvent être conceptuellement similaires mais qui diffèrent de manière significative dans la mise en œuvre. Illumio fait abstraction du nuage sous-jacent de l'application sans s'appuyer sur la connaissance ou le contrôle de l'infrastructure pour élaborer des politiques de sécurité.

Illumio propose deux solutions pour valider vos contrôles de sécurité :

- Passez de l'éclairage à la vue brouillon pour visualiser les projets de politique et voir ce qui se passera lorsque vous apporterez des modifications.

- Faites passer l'état de la stratégie des charges de travail à Test pour appliquer toutes les règles de votre jeu de règles et visualiser tout le trafic qui serait bloqué lorsque vous placez les charges de travail dans l'état de la stratégie appliquée. Aucun trafic n'est bloqué dans l'état de test.

4. La microsegmentation est-elle possible sur une plate-forme en tant que service (PaaS) ?

Oui. Illumio Labs a partagé des solutions qui offrent une visibilité et une application pour la base de données Microsoft Azure SQL et Amazon AWS RDS.

Illumio Labs propose trois étapes pour la visibilité et la mise en œuvre. Ici, le pare-feu au niveau du serveur qui protège le serveur de base de données Azure SQL est programmé à l'aide des politiques de sécurité définies sur l'ECP.

Illumio Labs décrit également six étapes pour la visibilité et la mise en œuvre. Les buckets S3 sont utilisés pour stocker les journaux de flux qui déclenchent une fonction Lambda qui reprogramme les groupes de sécurité VPC en fonction des politiques de sécurité définies sur le PCE.

5. Illumio peut-il vous aider en cas de violation majeure de la sécurité de l'informatique en nuage ?

Sans aucun doute. Une erreur de sécurité peut se traduire par une perte de données, une violation de données, l'exposition de données sensibles, un impact sur le chiffre d'affaires, un effet durable sur la marque et même des pénalités liées à la conformité. La sécurité n'a pas suivi l'évolution de l'infrastructure et des applications. Vous devez aborder la sécurité d'une nouvelle manière et penser différemment aux environnements applicatifs et à la façon dont vous les protégez.

L'un des plus grands défis en cas de violation de la sécurité est le mouvement latéral. Illumio a été conçu pour arrêter les mouvements latéraux et réduire le rayon d'action de l'explosion. De par sa conception, Illumio suit un modèle de "liste d'autorisation", de sorte que lorsqu'une charge de travail est compromise, les politiques de sécurité de toutes les autres charges de travail sont automatiquement mises à jour pour bloquer le trafic provenant de la charge de travail compromise.

Les initiatives du Centre pour la sécurité de l'Internet (CIS) relatives aux contrôles de sécurité sont largement adoptées et existent depuis plus de 10 ans. Les contrôles sont dérivés des schémas d'attaque les plus courants mis en évidence dans les principaux rapports sur les menaces et approuvés par une très large communauté de praticiens du gouvernement et de l'industrie. Ils reflètent les connaissances combinées d'experts commerciaux et gouvernementaux en matière de criminalistique et de réponse aux incidents. Les capacités d'Illumio vous aident à respecter ou à soutenir directement les contrôles de base, les contrôles fondamentaux et les contrôles organisationnels du CIS.

Récapitulatif rapide

La microsegmentation est une approche très efficace pour empêcher les mouvements latéraux non autorisés au sein de votre organisation, et ce n'est pas un hasard si elle est devenue un élément clé du cadre de la confiance zéro.

Au fur et à mesure que votre organisation évolue pour répondre aux besoins de l'entreprise, la création de contrôles de sécurité cohérents fonctionnant avec les fournisseurs de cloud public devient essentielle pour réduire votre exposition aux risques et la complexité. Prêt à faire le premier pas sur la voie de la microsegmentation ? Inscrivez-vous pour un essai gratuit de 30 jours.

.png)