Bishop Fox : Test de l'efficacité des segmentations de confiance zéro contre les ransomwares

La course à l'innovation entre la cybersécurité et les ransomwares ressemble souvent à un interminable jeu du chat et de la souris. Les efforts constants déployés par les organisations pour rester mieux protégées se sont souvent heurtés à un manque de progrès frustrant.

Comment cela se fait-il ? C'est une question de longue date à laquelle Paul Dant, directeur principal de la stratégie de cybersécurité d'Illumio, et Trevin Edgeworth, directeur de la pratique Red Team de Bishop Fox, ont entrepris de répondre dans le webinaire de ce mois-ci, Enhancing Your Ransomware Defenses Through Zero Trust Segmentation (Améliorer vos défenses contre les ransomwares grâce à la segmentation zéro confiance).

Téléchargez une copie de Ransomware Scenario Emulation 2022 : Assessment Report de Bishop Fox pour découvrir comment la segmentation zéro confiance rend les attaquants inefficaces en moins de 10 minutes.

Comment les ransomwares gardent une longueur d'avance sur les efforts de cybersécurité

M. Dant et M. Edgeworth ont expliqué pourquoi les ransomwares semblent toujours avoir une longueur d'avance sur les efforts du secteur de la cybersécurité.

"Je pense que nous nous sommes améliorés, mais en même temps, les adversaires se sont améliorés eux aussi", a déclaré M. Edgeworth, un vétéran de plusieurs décennies dans le domaine de la cybersécurité offensive. "Les acteurs de la menace continuent d'évoluer tout comme nous. Vous avez des types d'attaques sophistiquées menées par l'homme qui sont parfaitement adaptées à chaque environnement".

Edgeworth a également mis l'accent sur les meilleures pratiques en matière de sécurité : Vince Lombardi, le légendaire entraîneur de football, a un jour brandi un ballon de football et a dit à ses joueurs : "Ceci est un ballon de football". Lombardi motivait ses joueurs en les incitant à s'en tenir aux principes de base. Ce sont ces bases ennuyeuses qui mènent à une cybersécurité réussie".

Enfin, il y a le mouvement latéral, c'est-à-dire la façon dont les ransomwares et les brèches se propagent dans un réseau.

"Ce qui rend les choses trop faciles [pour les ransomwares], c'est leur capacité à se déplacer latéralement, même s'il ne s'agit que d'un seul système compromis sur un réseau particulier", a déclaré M. Dant. Les pirates informatiques exploitent trop souvent un seul point faible dans une surface d'attaque comme porte d'entrée pour effectuer des mouvements latéraux et explorer une entreprise à la recherche de ses actifs les plus critiques. Cela permet aux pirates de causer le plus de douleur et d'urgence possible.

Créer l'environnement de test parfait pour la segmentation zéro confiance

Comment les organisations peuvent-elles mieux se préparer à cet assaut d'outils et d'opportunités à la disposition des pirates ?

Bishop Fox a élaboré une méthodologie complexe pour tester la plateforme de segmentation Illumio Zero Trust contre les complexités des attaques du monde réel.

Edgeworth a décrit une sorte d'environnement d'essai à feu réel dans lequel l'évêque Fox a joué le rôle des deux parties, les attaquants et les défenseurs.

"Étant donné que l'évêque Fox jouait à la fois le côté rouge et le côté bleu, nous voulions concevoir la méthodologie de manière à réduire les risques de partialité", a déclaré M. Edgeworth. "Nous voulions élaborer un scénario aussi réaliste que possible et l'appliquer à différentes configurations défensives. Cela nous permettrait de comparer et de contraster les résultats obtenus par chacun de ces environnements face à une attaque similaire".

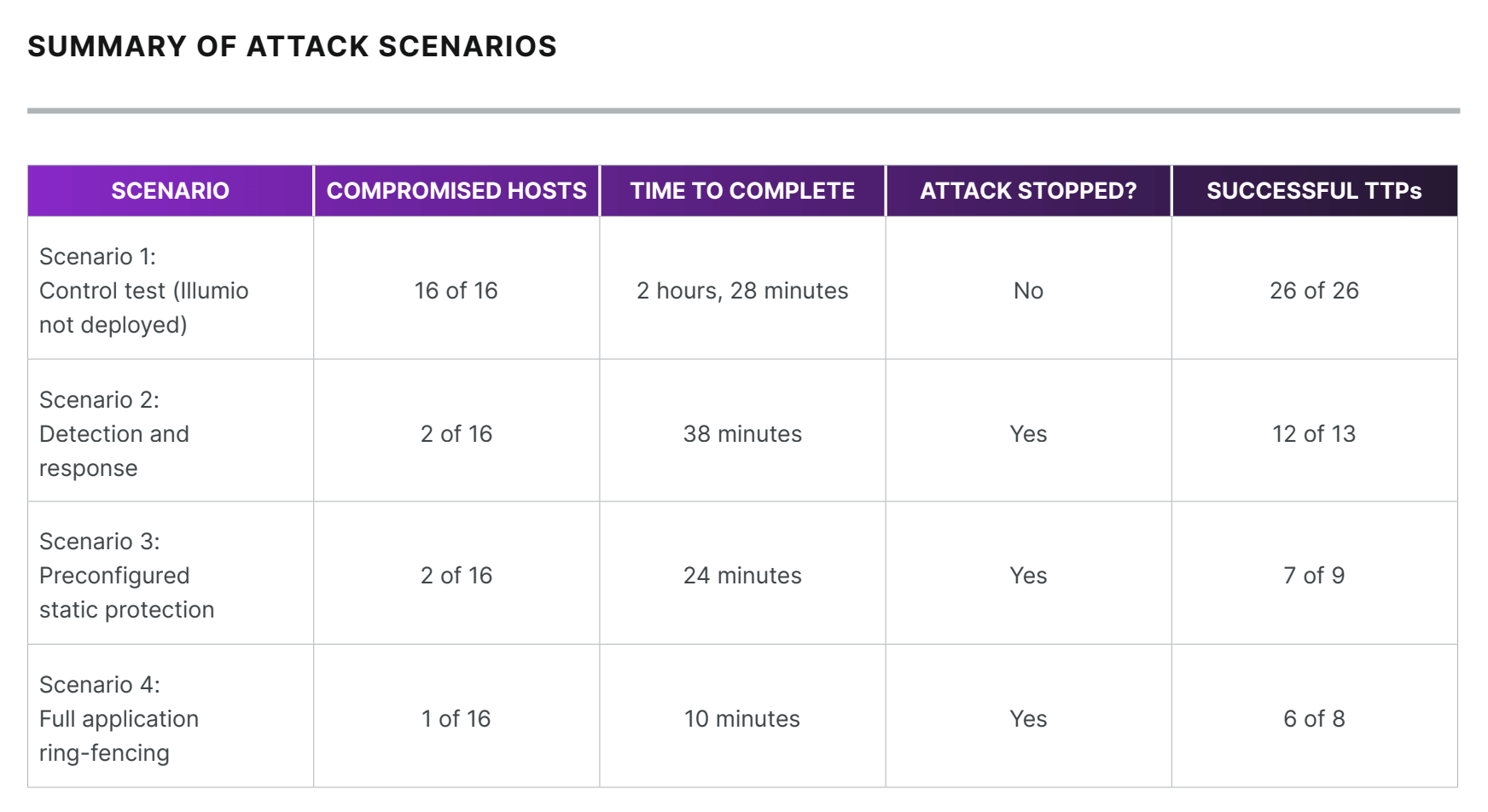

La méthodologie prévoyait quatre configurations défensives distinctes, toutes plus robustes les unes que les autres :

- Un scénario de contrôle intact sans capacités Illumio

- Un modèle de détection et de réponse avec un mode de surveillance uniquement

- Une protection statique préconfigurée avec une politique de segmentation de base axée sur les souches de ransomware connues et courantes.

- Clôture complète de l'anneau d'application, y compris la politique de segmentation Illumio Zero Trust personnalisée avec ses propres règles.

Chaque configuration a été testée contre le même modèle d'attaque, ce qui a permis de recueillir des données complètes pour évaluer l'efficacité de chaque système. En tant que hacker éthique dans le passé, M. Dant a noté la précision du test, qui correspond incroyablement bien aux attentes des attaquants à l'égard des organisations.

Interprétation des données d'émulation de l'évêque Fox

Après avoir testé chaque phase, les données obtenues ont permis de clarifier les choses.

Pour chacune des attaques émulées par Bishop Fox, il y a eu moins d'hôtes compromis, moins de temps pour les détecter et les contenir, et moins de TTP exécutées avec succès par les attaquants.

Avec Illumio Core entièrement déployé dans la phase 4, l'attaque a été étouffée en un temps record de 10 minutes.

"Il n'y a pas de meilleur moyen de le prouver que de simuler la menace dans votre environnement et de disséquer les résultats", a souligné M. Edgeworth.

La rigueur de l'environnement de test de Bishop Fox a légitimé davantage la segmentation zéro confiance et la plateforme de segmentation zéro confiance d'Illumio.

"Je vois très clairement comment la segmentation zéro confiance est un contrôle valable pour prévenir les mouvements latéraux", a déclaré M. Dant. "Non seulement nous atteignons un nouveau niveau de visibilité, mais nous permettons également à une organisation d'être sûre que si un attaquant parvient à compromettre un point du réseau, la ZTS rendra l'attaque très difficile à réaliser.

Contactez-nous pour planifier une consultation et une démonstration avec nos experts Illumio.

.png)