Sécurité basée sur un agent ou sans agent : Quelle est la meilleure approche ?

Depuis des années, la cybersécurité est un jeu de compromis. Vous voulez une sécurité renforcée ? Préparez-vous à des problèmes de complexité et de performance. Besoin d'une approche légère ? Préparez-vous à sacrifier la visibilité et le contrôle.

C'est la raison pour laquelle le débat sur la sécurité basée sur des agents ou sans agent existe en premier lieu.

Les équipes de sécurité traditionnelles doivent choisir entre une protection approfondie et l'efficacité opérationnelle. Les solutions basées sur des agents offrent une visibilité et une application granulaires, mais elles entraînent une surcharge de ressources. La sécurité sans agent minimise l'impact sur les charges de travail, mais ne permet pas d'obtenir des informations approfondies et un contrôle précis.

Quelle est donc la bonne approche pour une cybersécurité moderne ? Voyons cela en détail.

Agents de cybersécurité : avantages et inconvénients

Le déploiement d'un agent de cybersécurité directement sur une charge de travail peut être un moyen efficace de renforcer la sécurité. Mais elle s'accompagne également de compromis.

Lorsque vous déployez une solution de sécurité en tant qu'agent directement sur une charge de travail, vous apportez une protection aussi proche que possible de la ressource qui en a besoin. Cela signifie que :

- Une sécurité renforcée. La limite de confiance se situe au bon endroit, ce qui réduit le risque de lacunes.

- Visibilité granulaire. Vous pouvez voir exactement comment les applications se comportent, suivre les processus et obtenir des analyses approfondies directement à partir de la charge de travail elle-même.

- Meilleure détection des menaces. Les informations recueillies au niveau du noyau (le cœur du système) permettent d'identifier les menaces que les solutions sans agent risquent de ne pas voir.

Bien entendu, l'ajout d'un agent à une charge de travail n'est pas sans inconvénients :

- Utilise les ressources du système. Tout agent a besoin d'une unité centrale et de mémoire pour fonctionner.

- Considérations relatives à la gestion du trafic. L'agent doit soit rester en ligne et inspecter le trafic (ce qui peut ralentir les choses), soit fonctionner en mode hors bande, ce qui permet d'éviter les goulets d'étranglement mais limite potentiellement la visibilité.

Certaines équipes préfèrent la sécurité sans agent pour éviter l'épuisement des ressources. Au lieu de cela, ils s'appuient sur des services en nuage, des commutateurs de réseau ou des API pour collecter des données sur le flux de trafic et appliquer des politiques.

Cette approche peut réduire les frais généraux. Mais elle sacrifie également la visibilité et le contrôle. Sans agent sur la charge de travail, il est plus difficile de surveiller les processus, de détecter rapidement les menaces ou d'appliquer des politiques précises.

En fin de compte, la décision se résume à des compromis. Si vous choisissez de déployer un agent sur une charge de travail, vous devez également décider de sa légèreté. Un agent bien conçu et efficace peut offrir tous les avantages d'une sécurité approfondie sans ralentir vos charges de travail.

Où devez-vous déployer les agents de sécurité dans le système d'exploitation ?

Pour de nombreux propriétaires d'applications, les agents peuvent représenter un risque. La plupart des hébergeurs de nuages et de centres de données ont déjà plusieurs agents en cours d'exécution, l'ajout d'un autre agent soulève donc des inquiétudes :

- Sera-t-il en conflit avec les agents existants ?

- Ralentira-t-il le système en utilisant trop de ressources ?

- Que se passe-t-il si l'agent échoue ? Mon application risque-t-elle d'être interrompue ?

Personne ne souhaite que ses flux de travail critiques soient interrompus parce qu'un agent a provoqué une panne.

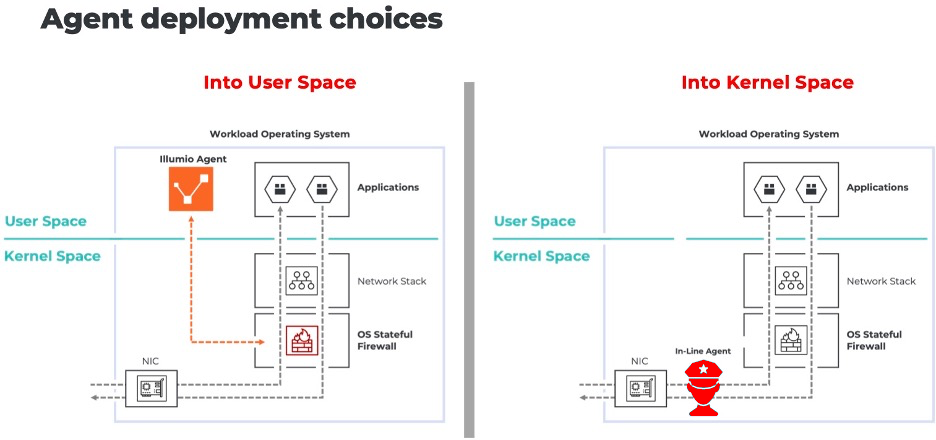

Les agents peuvent être déployés à deux endroits différents au sein d'un système d'exploitation (OS) :

- Espace utilisateur : où vivent les applications

- Espace noyau : le cœur du système d'exploitation, qui gère les bibliothèques système, la gestion de la mémoire, les pilotes de périphériques et les composants de sécurité.

Agents dans l'espace utilisateur : l'option la plus sûre et la moins risquée

Le déploiement d'un agent de sécurité dans l'espace utilisateur est un moyen peu risqué d'améliorer la sécurité sans perturber les processus critiques du système.

L'espace utilisateur est l'endroit où s'exécutent les applications. Elle est distincte des fonctions principales du système d'exploitation qui assurent le bon fonctionnement de l'ensemble. L'agent est ainsi placé à l'écart du trafic du réseau, ce qui évite le risque de devenir un goulot d'étranglement pour le trafic.

Mais l'inconvénient de cette approche est qu'elle offre moins de visibilité sur les détails granulaires des processus situés plus profondément dans l'espace du noyau. Il est également plus difficile d'intercepter le trafic en vue d'une inspection plus approfondie.

Les agents dans l'espace du noyau : plus de pouvoir mais plus de risques

Le fait de placer un agent dans l'espace du noyau permet d'avoir une visibilité approfondie sur les applications et les ressources du système. Cela permet aux équipes de sécurité de surveiller les processus et d'inspecter le trafic réseau en temps réel.

Grâce au déploiement en ligne, vous bénéficiez d'une inspection approfondie des paquets et de contrôles de sécurité avancés qui vont au-delà de ce que peut offrir un agent de l'espace utilisateur.

Mais ce pouvoir s'accompagne de risques. Comme l'agent opère au cœur du système d'exploitation, les défaillances peuvent perturber les charges de travail, bloquer le trafic, voire exposer les systèmes à des menaces.

Il ne s'agit pas de simples hypothèses : les pannes très médiatisées de juillet dernier ont été causées par la défaillance d'agents de l'espace kernel, ce qui prouve les dangers d'une mauvaise gestion des déploiements.

Le VEN d'Illumio : un agent léger à sécurité intégrée

Le Virtual Enforcement Node (VEN) d'Illumio est un agent léger conçu pour l'efficacité et la sécurité.

Au lieu d'ajouter de la complexité, il fonctionne avec le pare-feu intégré de votre système d'exploitation, automatisant l'application sans perturber le trafic.

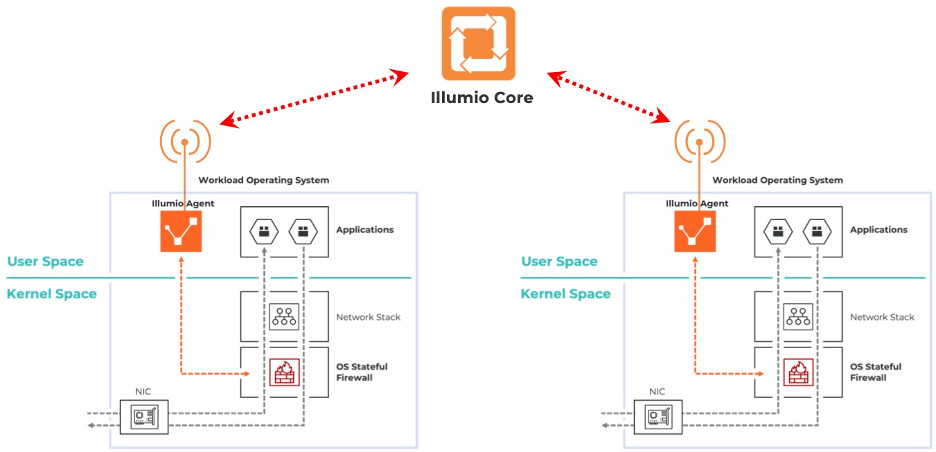

Comment fonctionne le VEN

Illumio ne remplace pas les outils de sécurité réseau existants du système d'exploitation - il les améliore. Qu'il s'agisse d'iptables ou de nftables sous Linux, de Windows Filtering Platform sous Windows ou d'ALF sous macOS, l'agent VEN d'Illumio gère simplement ce qui existe déjà.

Comme l'agent d'Illumio s'exécute dans l'espace utilisateur, il ne s'aligne pas sur le trafic et n'intercepte pas les flux d'applications. Au lieu de cela, il recueille des informations auprès du pare-feu du système d'exploitation. Cela permet d'avoir une visibilité claire de toutes les dépendances des applications dans l'environnement.

Le VEN utilise également un modèle de politique basé sur des étiquettes, ce qui rend les politiques de sécurité lisibles par l'homme et faciles à gérer. Il traduit ces politiques dans la syntaxe correcte pour chaque pare-feu OS. Cela permet d'assurer une mise en œuvre transparente sans ajouter de couches de complexité supplémentaires.

Essentiellement, l'agent d'Illumio fonctionne comme une antenne. Il n'intercepte ni ne copie le trafic, mais recueille les données du pare-feu du système d'exploitation et les transmet à Illumio Core.

Illumio Core renvoie ensuite les instructions de politique à l'agent qui configure le pare-feu. Cette approche garantit :

- Pas d'impact sur la performance de l'application

- Pas de faille de sécurité en cas de défaillance d'un agent

- Visibilité permanente sur les dépendances des applications

En automatisant les pare-feu existants du système d'exploitation au lieu de les remplacer, Illumio offre une solution de sécurité qui est légère, efficace et résiliente - tout cela sans les risques de l'application traditionnelle en ligne.

L'approche à sécurité intégrée d'Illumio

Certaines solutions placent des agents de sécurité dans l'espace du noyau afin d'obtenir un accès direct aux processus du système et d'intercepter le trafic pour des contrôles de sécurité granulaires.

Cela peut sembler une bonne idée, mais cela crée des points d'application redondants, ce qui oblige le trafic à passer par deux pare-feu au lieu d'un.

Les agents de l'espace noyau sont également en ligne avec le trafic, ce qui signifie qu'une défaillance peut avoir de graves conséquences :

- Si l'agent n'est pas ouvert, la sécurité disparaît et le système est exposé.

- En cas de fermeture, tout le trafic s'arrête, ce qui perturbe les applications et les activités de l'entreprise.

Le modèle d'agent léger d'Illumio élimine ces risques. Comme il fonctionne dans l'espace utilisateur, une défaillance de l'agent n'a pas d'incidence sur la sécurité ou le trafic. Le pare-feu du système d'exploitation reste actif avec les dernières règles connues, ce qui garantit une protection continue.

Des agents solides et à faible risque constituent le meilleur choix

La clé de la cybersécurité moderne est de trouver le bon équilibre. Cela signifie qu'il faut placer la limite de confiance exactement là où elle doit l'être, sans ralentir les choses.

L'approche basée sur les agents d'Illumio vous offre le meilleur des deux mondes - une sécurité solide sans ralentir vos charges de travail. Il n'y a pas de compromis entre la protection et la performance. Et vous ne risquez pas qu'une défaillance de l'agent perturbe votre activité.

Parce qu'Illumio fonctionne hors bande et reste léger et passif, il offre une visibilité claire et des politiques de sécurité faciles à gérer, basées sur les besoins de l'entreprise et non sur des règles de réseau rigides.

Vous voulez le voir à l'œuvre ? Contactez nous aujourd'hui pour une consultation et une démonstration gratuites.

.png)

.webp)