7 conseils pratiques à l'intention des RSSI pour instaurer une confiance zéro, par Neil Thacker, RSSI de Netskope

Alors que nous terminons la saison 2 de The Segment : A Zero Trust Leadership Podcast, il est passionnant de revenir sur les conversations que j'ai eues avec certains des plus grands experts du secteur. Chacun d'entre eux a apporté un point de vue unique sur la manière dont les organisations peuvent s'adapter à l'évolution constante du paysage des menaces.

Pour ce dernier épisode, j'ai eu le privilège de m'entretenir avec Neil Thacker, responsable de la sécurité de l'information (CISO) pour la région EMEA chez Netskope. Neil offre une grande expérience sur la façon de construire un cadre de confiance zéro résilient.

Au cours de notre discussion, il a partagé sept conseils qui peuvent aider les responsables de la sécurité et les RSSI à naviguer sur la voie de la confiance zéro.

1. Dépasser le périmètre traditionnel

Neil a débuté dans le secteur de la cybersécurité dans les années 1990 en travaillant dans un service d'assistance pour aider les gens à se connecter en toute sécurité à l'internet. Il a rapidement occupé des fonctions techniques et de consultant avant de passer à la direction générale.

Neil se souvient des débuts de sa carrière, lorsque la sécurisation du périmètre était l'objectif de toutes les équipes de sécurité. À l'époque, l'objectif était de protéger le réseau et les actifs de l'organisation contre les menaces extérieures.

Cependant, les temps ont changé. Aujourd'hui, s'appuyer sur un tel périmètre donne un faux sentiment de sécurité.

"Le périmètre a été dissous", a déclaré Neil. Nous avons vu ce qui se passait avant même de parler de "nuage". Les entreprises transféraient leurs données et leurs opérations vers des serveurs externes, et il était plus important que jamais de sécuriser ces connexions".

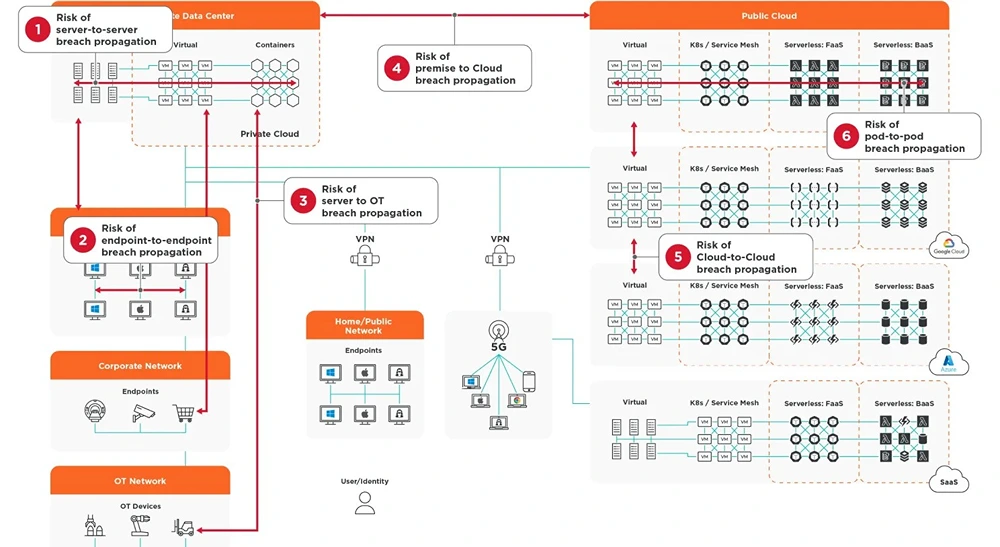

Aujourd'hui, dans un monde où les employés travaillent à distance et où les données sont dispersées dans des environnements hybrides et multi-cloud, l'idée d'un périmètre de réseau traditionnel est dépassée. Cette nouvelle façon de travailler en réseau a augmenté la complexité et, avec elle, l'augmentation exponentielle des brèches et des attaques par ransomware.

Selon M. Neil, les RSSI devraient s'adapter à cette nouvelle réalité en se concentrant non plus sur la défense des frontières fixes, mais sur la sécurisation des points d'accès, où qu'ils se trouvent. Ne vous contentez pas de verrouiller les portes du réseau : verrouillez chaque appareil, chaque application et chaque flux de trafic qui n'est pas nécessaire à l'activité de l'entreprise. Plus tôt votre équipe adoptera le monde sans frontières, plus tôt vous serez prêt à faire face aux cybermenaces modernes.

2. Faites de la gestion des risques votre étoile polaire

Plutôt que de disperser vos ressources, Neil a insisté sur la nécessité de se concentrer sur les risques. Dans le paysage actuel des menaces, tout protéger de la même manière n'est pas seulement peu pratique, c'est impossible. L'essentiel est de comprendre ce qui compte le plus pour votre organisation.

"Dans un monde parfait, vous pouvez protéger toutes les données que votre organisation utilise quotidiennement. Mais ce n'est pas réaliste", a-t-il déclaré. "Il s'agit avant tout de hiérarchiser les risques. D'où viennent vos plus grands risques ?"

Selon Neil, les stratégies de sécurité les plus efficaces se concentrent sur les actifs critiques et les zones à haut risque. Il a encouragé les RSSI à se poser des questions difficiles : Quelles sont les données les plus critiques pour l'entreprise ? Que se passe-t-il si vous n'y avez plus accès ? Quel est l'impact financier ou en termes de réputation ? Ces réponses doivent guider les efforts en matière de sécurité.

Dans un monde parfait, vous pouvez protéger toutes les données que votre organisation utilise quotidiennement. Mais ce n'est pas réaliste.

3. Ne laissez pas votre stratégie de confiance zéro se concentrer uniquement sur l'identité

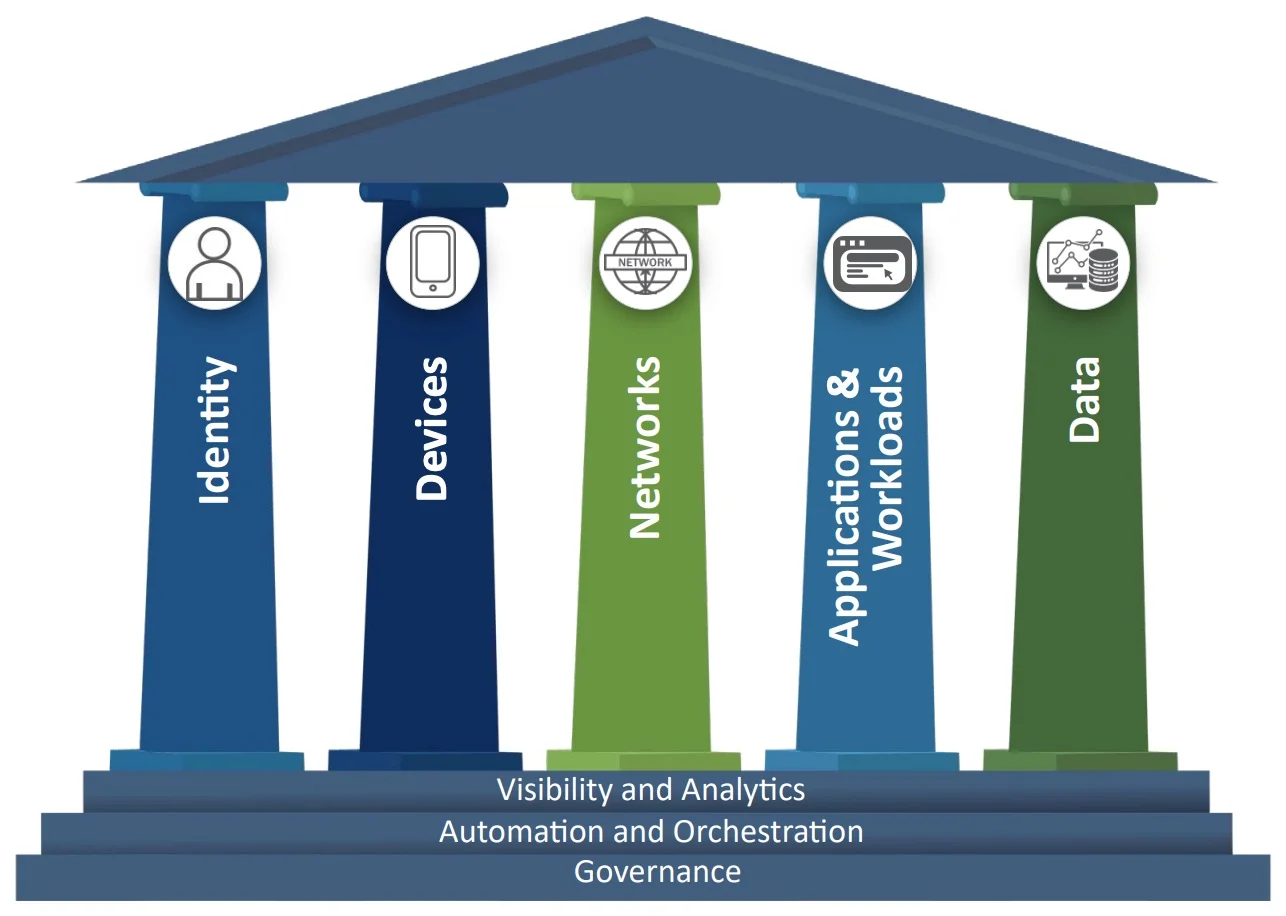

Si la vérification de l'identité des utilisateurs est cruciale, une approche de confiance zéro devrait aller beaucoup plus loin, a expliqué M. Neil. Il a mis en garde contre le fait d'accorder trop d'importance à l'identité seule, ce que, selon lui, de nombreux RSSI ont tendance à faire.

Au lieu de cela, Neil a suggéré une vision plus large qui intègre des signaux tels que la position de l'appareil, l'emplacement et les schémas d'activité.

"L'identité n'est qu'un élément de l'équation", a-t-il expliqué. "Vous devez également tenir compte de l'appareil, de l'emplacement et du contexte de la demande d'accès.

Pour améliorer votre modèle de confiance zéro, il recommande d'adopter une approche à plusieurs niveaux. Veillez à ce que vos décisions en matière de sécurité soient fondées sur des signaux multiples, et pas seulement sur l'identité. L'état de santé de l'appareil, sa localisation et la sensibilité des données auxquelles il est accédé sont autant d'éléments importants pour déterminer si l'accès doit être accordé.

4. Laissez la sécurité suivre les données

Neil a insisté sur le fait que les données doivent toujours rester la priorité dans tout modèle de confiance zéro. Avec des utilisateurs, des appareils et des applications qui se connectent de partout, la sécurité doit suivre les données. Il est ainsi protégé où qu'il aille.

"Vous ne pouvez plus vous contenter de sécuriser le réseau", a déclaré M. Neil. "Vous devez protéger les données où qu'elles se trouvent. Cela signifie qu'il faut appliquer des contrôles de sécurité qui se déplacent avec les données dans tous les environnements.

Il ne s'agit pas seulement de contrôler qui accède aux données, mais aussi comment ces données sont utilisées et où elles circulent. La sécurité centrée sur les données garantit que, quel que soit l'endroit où vos données aboutissent - que ce soit dans le nuage, sur un terminal ou dans le réseau d'un partenaire - elles sont couvertes par des politiques de sécurité cohérentes.

5. Consolidez votre pile de sécurité pour plus d'efficacité

Neil estime que l'un des principaux défis pour de nombreux RSSI n'est pas seulement de se défendre contre les menaces, mais aussi de gérer la complexité. Trop d'outils de sécurité peuvent créer plus de maux de tête que de solutions. Neil a conseillé aux responsables de la sécurité de rationaliser leurs piles de sécurité en consolidant les outils dans la mesure du possible.

"Il y a un point idéal en ce qui concerne le nombre d'outils de sécurité", a-t-il fait remarquer. "Si vous pouvez ramener votre pile à moins de 10, vous êtes dans une situation beaucoup plus facile à gérer.

Jongler avec des dizaines de systèmes peut entraîner des lacunes en matière de visibilité et de sécurité ou des chevauchements de fonctionnalités. Neil a mis l'accent sur l'intégration d'outils moins nombreux et plus efficaces, qui permettent d'en faire plus avec une seule plateforme. En simplifiant votre pile, vous réduirez la complexité, économiserez des coûts et aurez une vision plus claire de la position de votre organisation en matière de sécurité.

Il y a un juste milieu en ce qui concerne le nombre d'outils de sécurité. Si vous pouvez ramener votre pile à moins de 10, vous êtes dans une situation beaucoup plus facile à gérer.

6. Ajoutez du temps à vos calculs de sécurité

Neil estime que le temps est un aspect souvent négligé de la confiance zéro. Il peut être tout aussi important de comprendre quand les données sont consultées que de savoir qui les consulte.

"Lorsque vous construisez Zero Trust, vous devez prendre en compte le temps, car les données ont leur propre cycle de vie", explique-t-il.

Neil a pris l'exemple des activités de fusion et d'acquisition (M&A) qui rendent certaines données hautement confidentielles à un moment donné. Après un certain temps, ces données ne sont plus aussi confidentielles.

"Comprendre comment le temps affecte les données et leurs besoins en matière de sécurité doit faire partie des considérations de votre stratégie de confiance zéro", a-t-il déclaré.

En d'autres termes, considérez le temps comme un autre signal de sécurité. Par exemple, mettez en place des contrôles qui empêchent l'accès aux données sensibles en dehors des heures de bureau, ou signalez les demandes d'accès qui sortent des schémas d'utilisation habituels. Les anomalies temporelles peuvent être un indicateur fort d'une activité malveillante ou d'un compte compromis.

7. Aligner la confiance zéro sur les objectifs de l'entreprise

Une stratégie de confiance zéro doit être au service de l'entreprise, et pas seulement du département informatique. Neil a souligné l'importance de communiquer avec les chefs d'entreprise dans leur langue. Cela signifie qu'il faut se concentrer sur la manière dont la sécurité soutient la croissance et la continuité de l'activité, et pas seulement sur les détails techniques de votre plan de sécurité.

"J'ai constaté qu'il était utile d'avoir des discussions moins axées sur l'aspect technique", a déclaré Neil. "Pour le conseil d'administration, il ne s'agit pas de savoir combien de systèmes sont en panne ou combien d'incidents se sont produits. En fin de compte, il s'agissait de savoir comment nous soutenions l'entreprise et comment nous l'aidions à aller de l'avant".

Lorsque vous présentez des stratégies de confiance zéro au conseil d'administration ou à la direction, faites-le en termes de valeur commerciale. Comment Zero Trust va-t-il protéger les principales sources de revenus ? Comment sécurisera-t-elle la propriété intellectuelle et les données des clients ? En alignant vos efforts en matière de sécurité sur les priorités de l'entreprise, vous obtiendrez l'adhésion des dirigeants dont vous avez besoin pour instaurer avec succès la confiance zéro au sein de l'entreprise.

.webp)

Écoutez, abonnez-vous et commentez The Segment : Un podcast sur le leadership sans confiance

Comme le montre l'expérience de Neil dans la mise en place de la confiance zéro chez Netskope, la confiance zéro n'est pas une approche "on la met en place et on l'oublie". Il s'agit d'un état d'esprit et d'un processus continu d'apprentissage, d'amélioration et de mise à l'échelle.

Souhaitez-vous en savoir plus ? Écoutez l'épisode complet sur notre site web, Apple Podcasts, Spotify ou tout autre moyen de diffusion. Vous pouvez également lire la transcription complète de l'épisode.

.png)

.webp)