Definición de métricas para gestionar con éxito su plan de implementación de Zero Trust

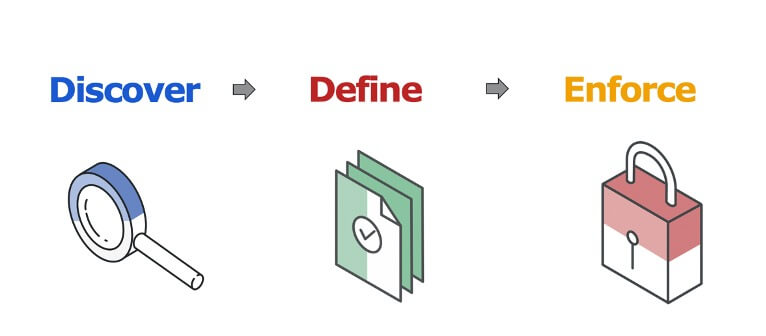

La mentalidad de Zero Trust asume que se violaron las defensas perimetrales y las prioridades voltean hacia la contención del movimiento lateral de los actores maliciosos. Illumio publicó el Plan Zero Trust de 3 etapas, que las personas emplean para planear y poner en práctica su viaje Zero Trust.

En el serial de blogs, Zero Trust no es difícil... si eres pragmático, mi colega Raghu Nandakumara está dividiendo estos conceptos en seis pasos prácticos.

Las métricas juegan un papel valioso para ayudar a las organizaciones a poner en funcionamiento y lograr Zero Trust (ZT). Nuestros clientes emplean métricas para identificar por dónde empezar, definir hitos clave, avanzar en sus capacidades de Zero Trust y describir cómo es el éxito. Hagamos doble clic en algunas de estas métricas en el contexto de nuestro plan de tres pasos para implementar Zero Trust.

Paso 1: Descubrir

Durante esta etapa inicial, nuestros clientes se centran en identificar qué proteger, en qué pilares de la tecnología de la tierra firme centrar y diseñar la hoja de ruta inicial para ampliar el alcance y la madurez de su implementación de la tecnología de la tierra. El cumplimiento, como el Estándar de Seguridad de Datos de la Industria de Tarjetas de Pago (PCI DSS) y SWIFT CSF, o la gestión de riesgos mediante NIST CSF o los 20 principales controles de seguridad de CIS son impulsores comerciales típicos. Nuestros clientes emplean estos controladores para reducir el alcance de su plan inicial de ZT a aplicaciones y procesos comerciales específicos, lo que hace que sus planes sean más consumibles. Los patrocinadores ejecutivos y el alta dirección buscarán medir los beneficios comerciales estratégicos, como una reducción en el número de infracciones que requieren notificación en los últimos 12 meses. El equipo operativo se centrará en métricas que mejoren la visibilidad y la planeación.

La arquitectura de ZetaTalk de Forrester consta de múltiples pilares o competencias, y sería ridículamente costoso y de alto riesgo intentar hacerlo todo a la vez. Obtener la aceptación de varias partes interesadas clave puede ser difícil. El enfoque inteligente y efectivo para lograr que todos apoyen a la tecnología de transferencia automática es emplear un marco de la industria respaldado por métricas internas para identificar qué competencias de seguridad abordar primero y cómo hacer esa progresión.

Muchos profesionales emplearon la herramienta de autoevaluación de seguridad extendida Zero Trust Maturity de Forrester para hacer esto (se requiere subscripción). Los resultados estimularon conversaciones internas sobre dónde y cómo avanzar en sus competencias de Zero Trust. Por ejemplo, el resultado de la evaluación de la capacidad de ZT de un cliente podría sugerir la implementación de una segmentación detallada del tráfico en los sistemas conectados a PCI. Ejemplos de métricas clave que la organización puede querer rastrear como indicadores de la eficacia del programa son:

- ¿Cuántos sistemas conectados a PCI están dentro del alcance con precisión?

- ¿Cuál fue la mejora en la precisión en comparación con periodos anteriores (antes de habilitar la visibilidad en tiempo real)?

- ¿Qué porcentaje del tráfico de sistemas conectados a PCI está protegido por microsegmentación?

Paso 2: Definir

Una vez que nuestros clientes reduzcan su alcance inicial y prioricen las competencias de Zero Trust, sus actividades voltearán hacia políticas, controles y luego a prescribir los datos específicos que necesitan para hacer cumplir continuamente la ZT y mantener sus posturas de seguridad. En muchos casos, esta fase está estrechamente alineada con programas más amplios de GRC (gobernanza, riesgo y cumplimiento). Las métricas operativas y tácticas los ayudan a describir objetivamente cómo se ve el éxito en cada etapa de su hoja de ruta de Zeta, y qué indicadores emplearán como indicadores para medir su progreso e identificar brechas críticas. Muchas de estas métricas se emplean a menudo como datos de evidencia para sus pruebas de cumplimiento e reportes de auditoría. Si un cliente tiene un programa de gestión de riesgos y monitoreo continuo, también empleará estas métricas para identificar su línea de base de seguridad y realizar un seguimiento de qué tan bien se está desempeñando la organización con respecto a sus indicadores de seguridad objetivo. Al observar el cumplimiento de PCI, por ejemplo, las métricas de ZT en esta fase responderán preguntas como:

- ¿Qué porcentaje de nuestras aplicaciones críticas y conexiones empresariales tienen reglas de firewall demasiado amplias y/o desactualizadas antes de la segmentación?

- ¿Cuál fue la reducción porcentual en las reglas de firewall obsoletas y demasiado amplias luego de la microsegmentación?

- A medida que hacemos la transición a un modelo operativo de trabajo remoto,

- ¿Qué porcentaje de dispositivos de punto final tienen conexiones legítimas a las aplicaciones de pago?

- ¿Qué porcentaje de los dispositivos de punto final legítimos son gestionados frente a no gestionados/BYOD?

- ¿Qué porcentaje de dispositivos de punto final se monitorean en busca de conexiones sospechosas e infracciones de políticas?

- ¿Qué porcentaje de las conexiones legítimas de usuarios remotos (a través de computadoras portátiles emitidas por la compañía o BYOD) a las aplicaciones de pago están microsegmentadas?

Paso 3: Hacer cumplir

Esta es la etapa en la que te pondrás manos a la obra. Una vez que se completan la implementación inicial, el enfoque cambia a monitorear y validar continuamente su postura de Zero Trust objetivo. Zero Trust no es una actividad de "una sola vez" porque los entornos individuales son dinámicos. En la fase de aplicación, las organizaciones querrán cerciorar de que pueden mantener al día con los cambios en su entorno.

Con la capacidad de Illumio para monitorear constantemente las conexiones y los flujos a través de entornos (conexiones de igual a igual a través de puntos finales, conexiones de usuario a aplicaciones empresariales y conexiones de carga de trabajo a carga de trabajo), las organizaciones obtienen fácilmente información contextual. Emplean esta información para automatizar y orquestar políticas, respuesta a incidentes y corrección, que nuestros clientes suelen citar como beneficios clave de la solución. Una vez más, las métricas operativas y tácticas ayudan a las organizaciones a identificar los indicadores clave para hacerles saber que sus programas Zero Trust están funcionando de acuerdo con el diseño. Ejemplos de preguntas y métricas relevantes incluyen:

- ¿Cuál fue el tiempo promedio para detectar nuevos y cambios en la conectividad IP en las aplicaciones de pago y los sistemas conectados PCI?

- ¿Cuál fue el tiempo promedio para actualizar las reglas de firewall aplicables en respuesta a los cambios en las conexiones IP a las aplicaciones de pago?

- ¿Cuál fue la reducción en el número de vulnerabilidades de gravedad alta y media en las aplicaciones de pago, que excedieron la ventana de parches de la compañía?

- ¿Cuál fue el número de aplicaciones críticas sin parches (debido a limitaciones operativas) pero que emplean la microsegmentación?

Medición del valor de la microsegmentación para Zero Trust

La microsegmentación es un componente crítico para contener los ataques de movimiento lateral, que es el objetivo final de Zero Trust. Un cliente típico de Illumio se enfrenta a muchas prioridades de seguridad que compiten entre sí, por lo que habrá casos en los que las partes interesadas querrán saber "por cuánto". Tener una metodología que documente y demuestre cuantitativamente la eficacia de la microsegmentación ayudará a un defensor de la microsegmentación a vender su iniciativa a sus partes interesadas internas.

Recientemente nos asociamos con los especialistas del equipo rojo, Bishop Fox, para desarrollar un enfoque para medir la eficacia de la microsegmentación basado en los componentes principales del marco MITRE ATT&CK®. El resultado de esta colaboración es: "Reporte de evaluación de la eficacia de la microsegmentación". El reporte describe una metodología repetible que los clientes pueden usar para realizar pruebas en sus propios entornos.

El equipo descubrió que las políticas de microsegmentación aplicadas correctamente dificultaban que los actores maliciosos se movieran lateralmente, lo que aumentaba el tiempo para comprometer. El equipo de Bishop Fox también encuentra que la microsegmentación aumenta la cantidad de eventos detectables para que el atacante llegue a los sistemas objetivo.

El reporte señala que aumentar el tamaño de la cobertura de las capacidades de microsegmentación, mientras se mantiene el mismo estado de política, da como resultado ganancias medibles al retrasar al atacante. Obliga al atacante a cambiar de técnica para atravesar la red de manera más eficiente. Por lo tanto, los clientes pueden usar la microsegmentación, no solo para contener el movimiento lateral, sino también para obligar al atacante a comportar en vías que optimicen las capacidades de monitoreo y detección de amenazas del cliente. Esta conclusión apunta a una oportunidad para investigar y desarrollar métricas de Zero Trust que respondan preguntas sobre:

- Número de eventos detectables e indicadores de compromiso

- Mejoras en el tiempo para detectar un ataque mediante la mejora de las capacidades de búsqueda de amenazas

- Mejoras en el tiempo para contener un ataque (como ransomware)

Visite nuestra página de soluciones de Zero Trust para obtener más información sobre las capacidades de Illumio para poner en práctica Zero Trust.

Si desea saber más sobre la eficacia de la microsegmentación, vea el seminario sitio web a pedido.

.png)

.webp)

.webp)