Cuidado con la brecha: por qué EDR necesita segmentación de confianza cero

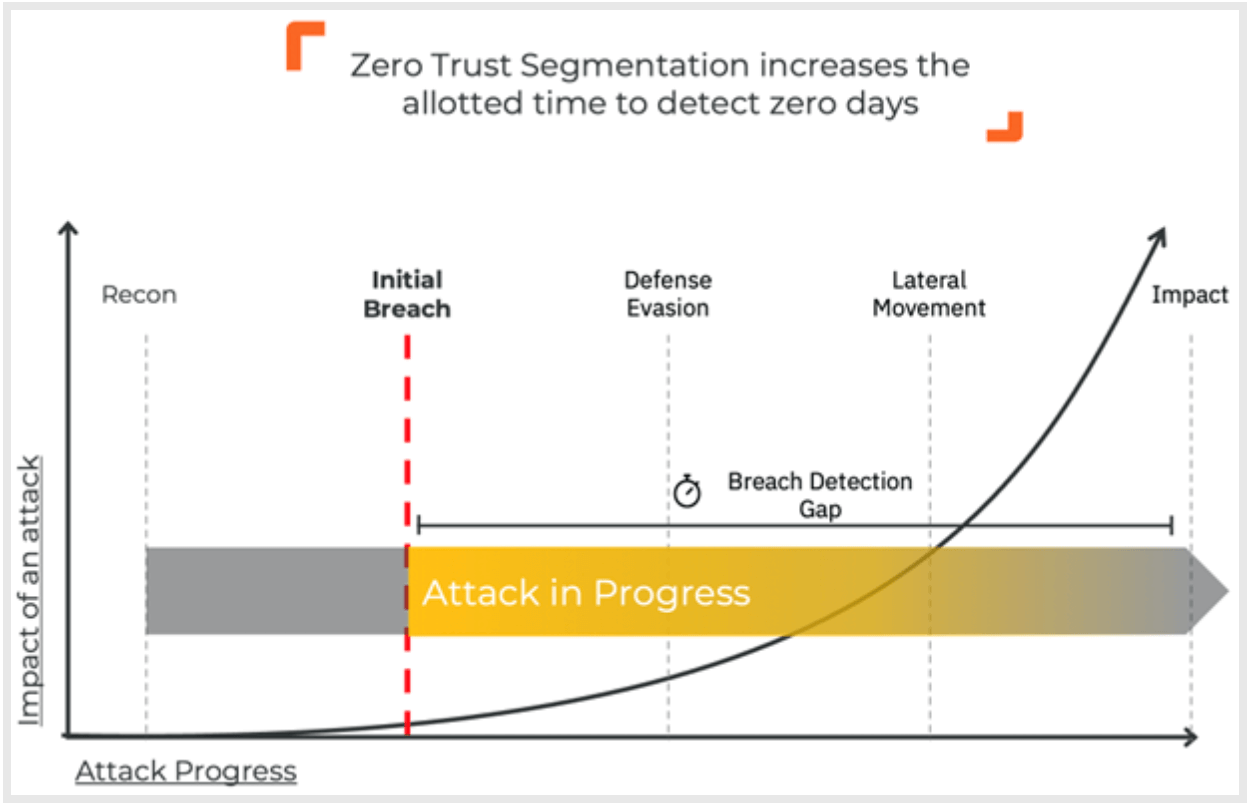

El tiempo de permanencia, también conocido como brecha de detección de infracciones, describe la diferencia entre la infracción inicial que ocurre y la que se detecta. Dentro de la ciberseguridad, estamos enfocados en reducir el tiempo de permanencia para frustrar los ataques antes de que puedan causar algún daño. A pesar de la incesante innovación en las capacidades de detección, tenemos que reconocer que, por definición, es un juego del gato y el mouse en el que el atacante siempre tiene el beneficio.

Como defensores, estamos tratando de ponernos al día con las consecuencias del mundo real. Solo en los últimos meses estuvimos leyendo sobre infracciones en MediBank, Uber y Plex. Estos incidentes nos recuerdan que una violación es inevitable y, especialmente en el caso de MediBank, costosa.

El futuro de la detección

La innovación en aprendizaje automático (ML) e inteligencia artificial (IA) por parte de los proveedores de Endpoint, Detection & Response (EDR) dio a los equipos azules un salto significativo en las capacidades en la última década, pero hay un límite para esta tecnología.

La detección aún se puede evadir.

Por ejemplo, un cambio en el lenguaje del código de malware, el atenuamiento del agente o el malware sin archivos afecta significativamente la tasa de detección. Nuestras herramientas defensivas serán más inteligentes para resolver estas brechas, pero esto solo empujará a los atacantes a desarrollar soluciones más creativas.

Con cada cambio en el comportamiento o el código, los proveedores de EDR deben adaptar, lo que resulta en un mayor tiempo medio de detección (MTTD).

Entonces, ¿dónde nos deja esto? Las compañías invirtieron más de $ 28 mil millones en seguridad de endpoints con un enfoque en la detección, mientras que las infracciones aún no se detectan. De hecho, en promedio, una organización tarda 277 días en identificar y contener una violación según el Reporte de costo de una violación de datos de 2022 de IBM.

Un tiempo de permanencia prolongado brinda a los atacantes la oportunidad de propagar a través de la red sin ser detectados, establecer persistencia, crear puertas traseras secundarias y, finalmente, exfiltrar datos o implementar ransomware.

No se detenga en eso: EDR es necesario para responder a las amenazas

Pero señalar una debilidad no hace que EDR sea ineficaz. De hecho, podemos argumentar que EDR es más importante que nunca ahora que estamos tratando de consolidar los datos de todas las fuentes en una sola plataforma de seguridad con XDR.

También es importante mencionar la última letra en EDR: respuesta. La búsqueda de amenazas sin una solución EDR capaz es casi imposible.

La capacidad de responder a un incidente a escala es la única forma de eliminar a un atacante de un entorno comprendido, y aquí es donde tenemos que confiar en EDR cuando se trata de eliminar las amenazas de nuestros puntos finales.

Un nuevo paradigma: contención de brechas

La defensa en profundidad, la práctica de agregar capas independientes de controles de seguridad, es nuestro mejor paso hacia adelante. De esta manera, cuando la detección se queda corta, tenemos otras capas de defensa en su lugar.

Esto no significa que debamos dejar de centrarnos en reducir el tiempo de permanencia; Solo necesitamos escapar de la carrera de ratas e implementar nuevas capas de defensa que no dependan de la detección. Invertir en la contención de brechas es nuestro avance más efectivo.

Al implementar la segmentación de confianza cero (ZTS) en todos nuestros endpoints con Illumio Endpoint, podemos evitar de forma proactiva que futuros atacantes se propaguen desde un único endpoint comprometido a toda la red. Al centrarnos en la contención, ampliamos el tiempo asignado que tiene nuestra solución EDR para detectar una brecha antes de que se convierta en un desastre, reformulando la forma en que pensamos sobre MTTD y el tiempo de permanencia.

Como mantequilla de maní y mermelada

Illumio llena el vacío entre el incidente y la detección, independiente del patrón de ataque.

La combinación de tecnología proactiva como ZTS con tecnología reactiva como EDR en cada punto final disminuye la debilidad del tiempo de permanencia al mismo tiempo que aumenta significativamente las capacidades de respuesta. De hecho, según la firma de seguridad ofensiva Bishop Fox, la combinación de detección y respuesta con Illumio redujo radicalmente la propagación de un atacante mientras detectaba 4 veces más rápido.

Las brechas no van a ninguna parte. Pero al adoptar la contención de brechas en cada punto final, su organización puede ser resistente a todo lo que queda por venir.

Obtenga más información sobre por qué necesita EDR y Zero Trust Segmentation.

Contáctenos hoy para programar una consulta y demostración.

.png)