10 razones por las que las escuelas y los distritos deberían elegir la segmentación de confianza cero de Illumio

Los ciberdelincuentes buscan objetivos vulnerables, incluidos aquellos que carecen de recursos suficientes para defender de las infracciones y, desafortunadamente, las escuelas y los distritos están cerca de la parte superior de esa lista.

Las escuelas y los distritos a menudo cuentan con medidas de ciberseguridad insuficientes u obsoletas, cotizaciones escasas y personal de seguridad limitado. Esto los deja poco preparados para infracciones o ataques de ransomware que podrían detener las operaciones, exponer los datos confidenciales de estudiantes y empleados y costar millones de dólares en remediación.

Las escuelas deben tomar medidas proactivas para detener la propagación de infracciones inevitables. Crear una estrategia de seguridad confiable cero es el primer paso. La segmentación de Confianza cero (ZTS), también llamada microsegmentación, es fundamental para una arquitectura de confianza cero. Obtenga más información sobre la implementación de ZTS en su escuela o distrito en esta guía.

Aquí hay 10 razones por las que las escuelas y los distritos deben implementar Illumio ZTS.

1. Visibilidad completa de todos los recursos

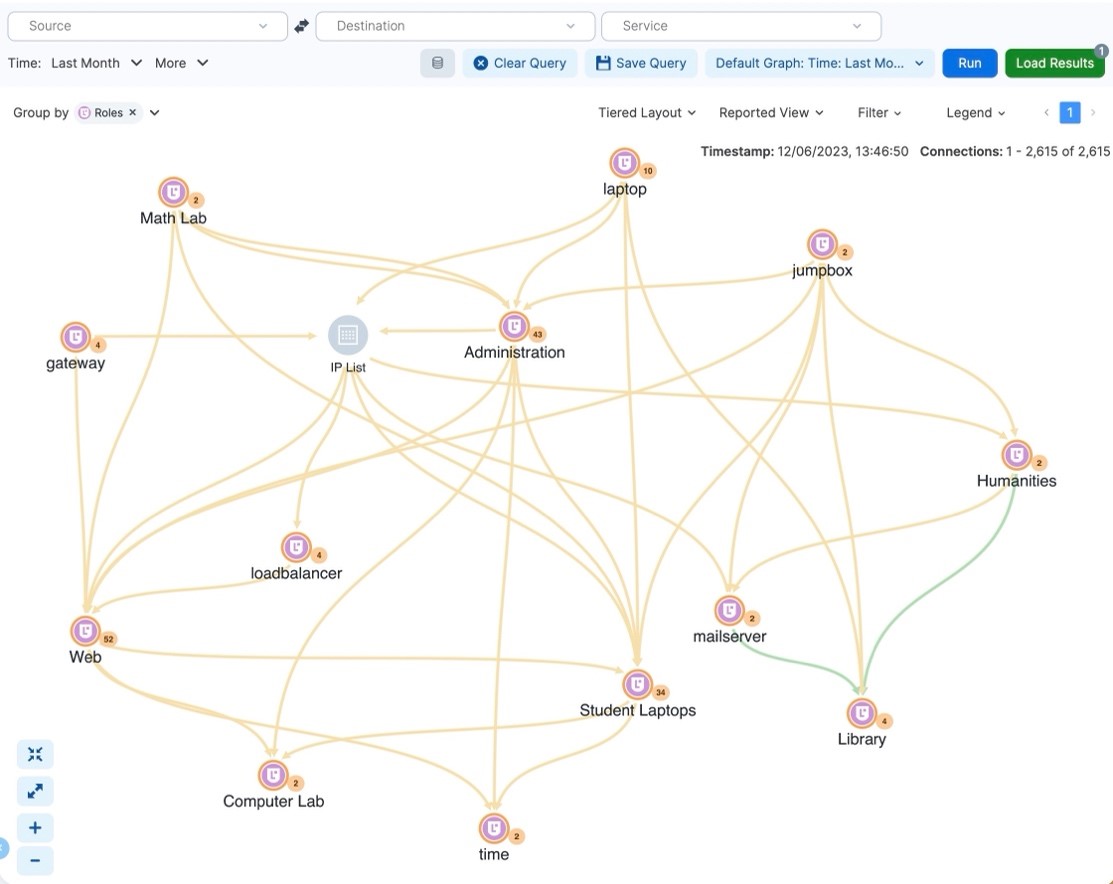

No puedes hacer cumplir lo que no puedes ver. El primer paso para proteger los recursos informáticos de su escuela es ver todo el tráfico en todos los recursos. Debe poder ver todas las dependencias entre todas las aplicaciones, así como entre los recursos locales y los implementados en la nube.

La mayoría de las escuelas tienen alguna división básica entre los recursos académicos y estudiantiles, como un conmutador o firewall desplegado entre ellos, o incluso un "espacio de aire" entre los dos conjuntos de recursos. Debe poder ver qué tráfico en tiempo real existe actualmente dentro de cada límite y a través de ellos, si corresponde.

Illumio ofrece una visión completa de todo el tráfico en todos los recursos informáticos, en toda la escuela o distrito, revelando todas las dependencias entre ellos. Esta visibilidad de extremo a extremo puede ser reveladora: los estudiantes a menudo son muy creativos para encontrar brechas en las soluciones de seguridad para el "hacking ético" o para participar en intrusiones menos que éticas. Estas son a menudo las mismas brechas de seguridad empleadas por los ciberdelincuentes externos. La visibilidad es el primer paso para decidir qué recursos segmentar entre sí.

2. Proteja los datos y recursos críticos

Una vez que obtenga una visibilidad completa de la conectividad de red, puede comenzar a proteger sus datos, aplicaciones, sistemas y recursos más importantes con Illumio ZTS.

ZTS es fundamental para cualquier arquitectura de seguridad de Zero Trust, lo que le permite ampliar el límite de confianza directamente a cada carga de trabajo sin depender de los límites de red o dispositivos de seguridad existentes. Puede segmentar cualquier cosa, desde una escuela, un campus completo o una oficina de distrito hasta un proceso específico en una carga de trabajo específica en un laboratorio de computación escolar.

Cuando las infracciones y los ataques de ransomware se dirigen a las oficinas de su escuela o distrito, y lo harán, Illumio ZTS contiene inmediatamente el ataque en su origen, deteniendo el movimiento lateral y limitando el impacto del ataque en toda una escuela o distrito. Durante una violación de seguridad activa, ZTS ayuda a proteger los datos y mantener las operaciones escolares en funcionamiento al ayudar a los equipos de TI del distrito escolar a comprender el acceso a los sistemas, implementar políticas de seguridad para limitar el acceso a los sistemas e informar y analizar todo el tráfico que no coincide con las reglas de seguridad.

3. Reducir significativamente el riesgo de ransomware

Todos los ataques, incluido el ransomware, comparten una cosa en común: les gusta mover. Ya sea que la violación sea perpetrada por una banda internacional de ciberdelincuentes o un aspirante a estudiante pirata informático, todos quieren mover entre cargas de trabajo lo más rápido posible.

Casi todos los ataques de ransomware emplean un pequeño conjunto de puertos conocidos que están presentes en todos los sistemas operativos modernos, como el protocolo de escritorio remoto (RDP), el bloque de mensajes del servidor (SMD) y el shell seguro (SSH). El ransomware emplea estos puertos abiertos para establecer conexiones laterales entre los recursos y luego entregar rápidamente sus cargas útiles maliciosas a través de tantos recursos como sea posible. Esto facilita que el ransomware se propague rápidamente en una escuela o distrito, y puede ocurrir sin que el firewall de la red perimetral tenga conocimiento o forma de detenerlo.

Y dado que la mayoría de las redes escolares son planas, con pocos o ningún segmento de red en un distrito, generalmente no hay barreras para esta rápida propagación. La falta de segmentación equivale a dejar todas las puertas de la escuela abiertas durante el horario no escolar, convertir en blancos fáciles para los delincuentes. La segmentación es un requisito básico.

Con Illumio ZTS, los equipos de seguridad pueden habilitar políticas de seguridad que bloquean todos los puertos abiertos en todos los recursos de toda la escuela o distrito, y luego solo abren puertos de forma selectiva en recursos informáticos específicos a destinos preaprobados. Esto hace que cada carga de trabajo de proceso, a cualquier escala en toda la escuela o distrito, sea un segmento, y cada segmento no confía en ningún otro segmento de forma predeterminada. Cualquier recurso informático desconocido que intente acceder al entorno, como una nueva computadora portátil de estudiante, no podrá conectarse a ningún recurso de forma predeterminada, ya que se encontrará rodeado de segmentos.

Esta política de denegación predeterminada reduce significativamente la capacidad del ransomware para causar daños. Una escuela puede experimentar una violación de seguridad en tiempo real durante el horario escolar sin correr el riesgo de que un pequeño problema se convierta rápidamente en un desastre.

El objetivo es la contención de la brecha: las escuelas y los distritos deben asumir que ocurrirá una brecha y en el peor momento posible.

4. Probar directivas antes de la implementación

Dado que la mayoría de las escuelas y distritos dependen de cotizaciones y personal limitados, es importante que la ciberseguridad se implemente correctamente la primera vez, sin la necesidad de retrocesos y ajustes constantes mientras permanece expuesto a las infracciones.

Los equipos de seguridad pueden evitar este problema con el modo de simulación de Illumio. Illumio simulará los efectos que tendrán las nuevas reglas una vez implementadas, antes de implementarlas. Esto permite a los equipos modificar y ajustar la política mientras están en modo de simulación y no arriesgar a romper nada durante la implementación.

Esto permite a los equipos de seguridad reducir el tiempo dedicado a la corrección de políticas, mantener relaciones positivas con los propietarios de las aplicaciones y garantizar que la seguridad no afecte las operaciones del distrito escolar.

5. Automatice la respuesta a incidentes de ransomware

En cualquier arquitectura de seguridad, el eslabón más lento de la cadena de flujo de trabajo es entre el teclado y la silla. La mayoría de los ciberataques modernos se propagarán más rápido de lo que cualquier humano, y a veces cualquier herramienta de detección, puede responder y contener el ataque. La respuesta a los ataques requiere una solución automatizada.

Illumio ZTS ofrece la modificación automatizada de los cambios de política de fuentes externas a través de la integración con soluciones SOAR.

Por ejemplo, si Splunk recibe una alerta sobre un nuevo malware de día cero empleando un puerto que actualmente está permitido entre cargas de trabajo, el complemento SOAR de Illumio para Splunk enviará llamadas API de Splunk a Illumio. Illumio implementará automáticamente Enforcement Boundaries para cerrar el puerto sin necesidad de intervención manual.

Esto permite que la solución de seguridad responda tan rápido como el malware intenta propagar. Cuanto más compleja sea la solución de seguridad, más tiempo se perderá tratando de comprender una violación antes de tomar una decisión política. La contención de brechas debe mover tan rápido como la propia brecha.

6. Obtenga seguridad Zero Trust para usuarios remotos

La mayoría de las escuelas y distritos permiten que los estudiantes y el personal accedan a los recursos de forma remota, generalmente con dispositivos proporcionados por la escuela, pero a veces con dispositivos personales. Esto significa que la solución de seguridad debe asumir que tanto el tráfico legítimo como el ilegítimo pueden provenir de cualquier lugar y no puede asumir que los dispositivos remotos son seguros de forma predeterminada.

Muchas escuelas están reemplazando el acceso a la red privada virtual (VPN) heredada con soluciones ZTNA (Zero Trust Network Access), pero ni ZTNA ni las VPN por sí solas pueden detener y contener la propagación de las infracciones una vez que inevitablemente pasan el perímetro. Los riesgos de seguridad pueden residir dentro de la red con la misma facilidad que en el exterior, y la estrategia de seguridad de una escuela debe estar preparada para ambas posibilidades.

Al emparejar ZTNA o VPN con Illumio ZTS, los equipos de seguridad pueden garantizar que las cargas de trabajo tengan acceso con privilegios mínimos tanto en el perímetro de la red como dentro de la red. Illumio erige segmentos alrededor de cada recurso informático de la escuela, y si se rompe el límite de acceso remoto y se secuestra un recurso, Illumio evitará que ese primer recurso dañe otros recursos. Illumio no reemplaza la seguridad de acceso remoto, la completa.

7. Cerciorar los recursos heredados y al final de su vida útil

Muchas escuelas y distritos no pueden dar el lujo de actualizar continuamente sus recursos informáticos cada pocos años y necesitan depender de recursos heredados y al final de su vida útil que a menudo no admiten implementaciones de seguridad de software de terceros. O, incluso si es posible implementar software, puede haber regulaciones de cumplimiento que lo prohíban.

Illumio ZTS permite una arquitectura de seguridad Zero Trust con o sin agente, lo que permite una arquitectura de seguridad Zero Trust coherente en los recursos modernos y heredados.

Algunas escuelas, especialmente en la educación superior, emplearán plataformas informáticas heredadas, como mainframes, con fines de investigación. Illumio puede integrar directamente con el hardware de IBM a través de middleware de seguridad como Precisely. Esto permite a Illumio consumir telemetría desde el servidor de IBM y luego enviar la política directamente al servidor, lo que permite que el hardware de IBM se integre completamente en una arquitectura de seguridad completa de Zero Trust junto con computadoras portátiles, máquinas virtuales, máquinas sin sistema operativo y recursos en la nube, todos gestionados de forma centralizada.

Deben evitar el aislamiento de gestión de seguridad, ya que el aislamiento de gestión solo aumentan el riesgo de propagación de una brecha de seguridad. El hardware heredado no necesita gestionar como un aislamiento, e Illumio permite operaciones de administración centralizadas en recursos híbridos en toda una escuela o distrito.

8. Evite las consecuencias legales del pago del rescate

Cuando el ransomware secuestra una escuela o distrito, a menudo se toma la decisión de simplemente pagar el rescate para resolver el problema lo más rápido posible. Esto puede parecer fácilmente el menor de dos males, pero hacerlo corre el riesgo de violar las sanciones gubernamentales.

Las corporaciones estadounidenses, incluidas las escuelas y los distritos, corren el riesgo de sufrir consecuencias legales federales por "hacer negocios" con terroristas si transfieren dinero de rescate a cualquier país en la Lista de Sanciones de la Oficina de Control de Activos Extranjeros del gobierno de Estados Unidos. Esto significa que si el dinero pasa de un distrito escolar a manos de redes criminales internacionales, las buenas intenciones de un distrito escolar pueden correr el riesgo de violar las sanciones gubernamentales.

Illumio ZTS contiene ataques de ransomware, lo que limita su efectividad e impide que los atacantes accedan a los datos y recursos que las escuelas y los distritos necesitan para mantener los servicios. Esto le da tiempo al personal de seguridad para remediar luego de una violación en lugar de ser presionado para pagar un rescate rápidamente para que los recursos escolares vuelvan a estar en línea.

9. Cumplir con los requisitos de cumplimiento

.webp)

Casi todas las escuelas y distritos están sujetos a algún tipo de regulación que requiere el cumplimiento de los requisitos de seguridad. Por ejemplo, el Departamento de Educación de EE. UU. publica un resumen de los requisitos de seguridad de datos para K-12 y educación superior, incluida FERPA (Ley de privacidad y derechos educativos de la familia) y CIPA (Ley de protección de Internet para niños).

Estos requisitos de cumplimiento se aplican a la seguridad de los registros educativos de los estudiantes y al bloqueo confiable del acceso a Internet a material dañino para los niños. Con Illumio ZTS, las escuelas y los distritos pueden mantener una barrera de seguridad alrededor de cada recurso informático escolar, con una política de denegación predeterminada que garantiza que una violación de seguridad encontrará una barrera significativa que superar.

Illumio ZTS es un primer paso importante para que una escuela o distrito garantice el cumplimiento de las pautas de seguridad del Departamento de Educación de EE. UU.

10. Vea un ROI eficiente y medible

Con fondos y recursos limitados, es más importante que nunca que las escuelas y los distritos puedan garantizar el máximo retorno de su inversión en seguridad. Las cotizaciones son reales y las escuelas deben poder implementar soluciones de seguridad con un ROI realista.

La plataforma Illumio ZTS proporciona una contención de brechas confiable, escalable y rápida, lo que le brinda la tranquilidad de que las violaciones de seguridad no se convertirán en desastres. La investigación de Enterprise Security Group (ESG) muestra que las organizaciones, incluida la educación, que adoptaron ZTS pueden evitar cinco desastres cibernéticos al año, pueden acelerar 14 proyectos de transformación digital más y tienen 2,7 veces más probabilidades de tener un proceso de respuesta a ataques altamente efectivo. Lea cómo los clientes de Illumio están viendo un ROI de seguridad confiable.

Comience a implementar Illumio ZTS en su escuela o distrito hoy. Obtenga más información en esta guía.

¿Listo para obtener más información sobre Illumio ZTS? Contáctenos hoy para una consulta y demostración gratis.

.png)

.webp)

.webp)

.webp)