Qué esperar al comenzar con la microsegmentación

Según Gartner, "para 2026, el 60% de las compañías que trabajan hacia una arquitectura de confianza cero emplearán más de una forma de implementación de microsegmentación, lo que representa un aumento de menos del 5% en 2023".

La microsegmentación es fundamental para la confianza cero. No se puede lograr la confianza cero sin ella.

De hecho, John Kindervag, el creador de Zero Trust, abordó la conexión entre la confianza cero y la segmentación en el segundo reporte escrito sobre el tema, Incorpore la seguridad en el ADN de su red: la arquitectura de red de confianza cero. En el reporte, dijo: "Se deben crear nuevas formas de segmentar las redes porque todas las redes futuras deben segmentar de forma predeterminada".

Si está construyendo una arquitectura de confianza cero, la microsegmentación debería ser una parte crucial de su plan. Estas son las 10 cosas que puede esperar hacer al comenzar con la microsegmentación.

1. Obtenga visibilidad de todo el tráfico de cargas de trabajo en todos los entornos

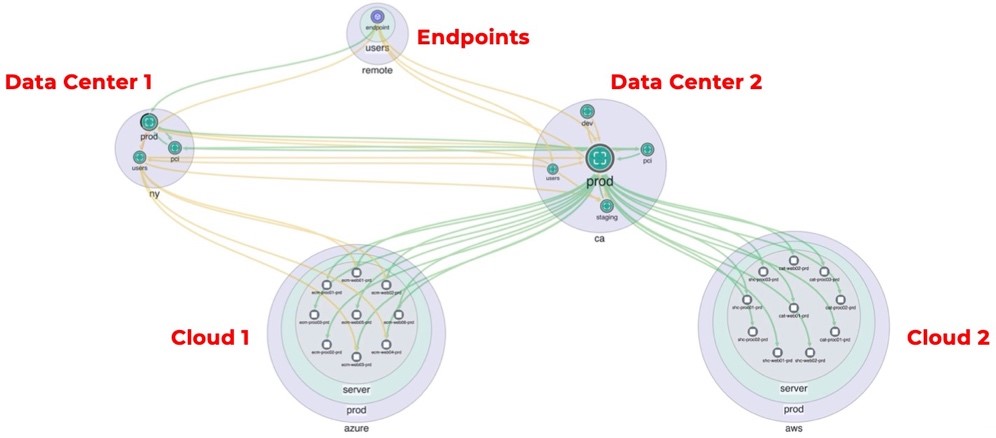

El primer paso, y uno de los más importantes, para crear microsegmentación es poder saber qué está sucediendo en todos los segmentos de su red. ¿Cómo ve todo el tráfico entre todas las cargas de trabajo en sus entornos de nube, endpoint y centro de datos? Es crucial poder lograr este nivel de visibilidad a cualquier escala sin un flujo de trabajo demasiado complejo.

Puede intentar emplear diferentes herramientas de visibilidad para diferentes segmentos en su red. Pero el uso de varias herramientas creará una vista fragmentada. Esto puede dificultar la comprensión del comportamiento en todos los segmentos en todas partes.

En su lugar, encuentre una solución que pueda detectar el tráfico en todos los segmentos y mostrarlo en una vista. Por ejemplo, Illumio puede ayudarlo a ver quién está hablando con quién a través de qué puertos para que pueda descubrir todas las dependencias.

Con esta información, puede encontrar las "puertas abiertas" en su red, decidir qué tráfico se requiere y luego denegar todo el resto del tráfico de forma predeterminada.

2. Comprender cómo se comunican las aplicaciones

La mayoría de la gente está de acuerdo en que Zero Trust es una buena idea, pero ¿cómo puede entender qué tráfico se requiere antes de decidir qué proteger? No siempre es fácil ver qué aplicaciones se ejecutan en su red y qué puertos deben usar.

Con una solución como Illumio, puede descubrir qué aplicaciones se ejecutan en todas las cargas de trabajo y qué puertos están empleando. Esto proporciona un inventario completo de todas las aplicaciones y sus dependencias en la red para que pueda decidir cómo aplicar la directiva de segmentación.

3. Bloquee sus recursos más críticos y de mayor riesgo

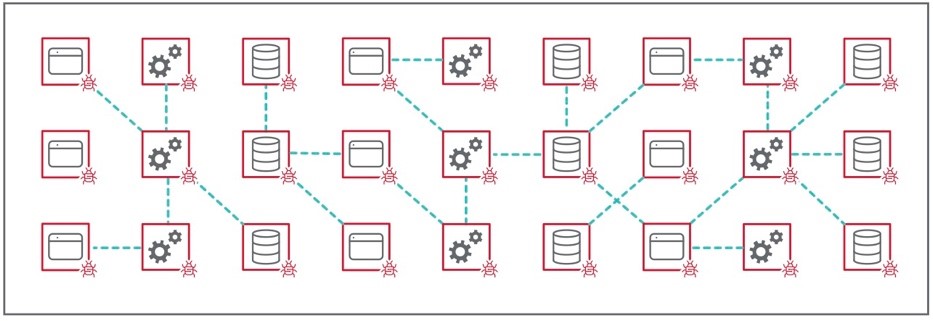

No todos los puntos de entrada a su red están bajo su control directo. Si bien un centro de datos para una red de campus puede tener controles estrictos, los recursos en la nube o el acceso de terceros de los socios a menudo son menos seguros.

Muchas amenazas comienzan en estos entornos menos seguros porque a menudo se dejan abiertos debido a errores humanos. Cualquiera de estos puntos de acceso puede ser el primer paso de un atacante, permitiendo que las amenazas se muevan a través de su red hacia sus activos de alto valor.

Ahí es donde una solución de microsegmentación como Illumio puede ayudarlo a proteger estas partes vulnerables de su red. No importa dónde ocurra una infracción, la microsegmentación impedirá que llegue a los recursos críticos que segmentó. La brecha se aislará al otro lado de ese segmento para que no pueda causar más daños.

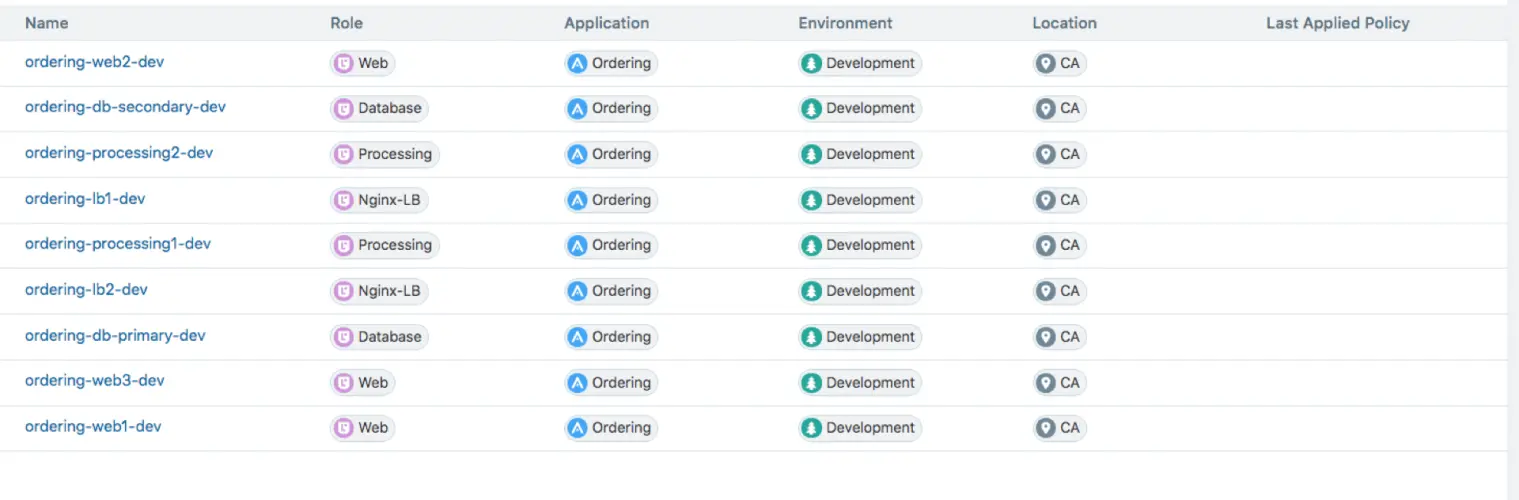

4. Etiquete las cargas de trabajo por funciones comerciales, no por direcciones de red

En las redes modernas de hoy en día, las cargas de trabajo se implementan en una arquitectura híbrida de múltiples nubes. Esto hace que las direcciones de red sean efímeras. La dirección de red de una carga de trabajo puede cambiar dinámicamente en función del entorno de hospedaje subyacente.

Es por eso que debe etiquetar las cargas de trabajo con etiquetas legibles por humanos en lugar de direcciones IP tradicionales. Con una solución de microsegmentación como Illumio Zero Trust Segmentation, puede identificar las cargas de trabajo por su función comercial o propiedad, como su función, aplicación, entorno, ubicación, sistema operativo o unidad de negocio, lo que es mucho más informativo al usar una dirección IP.

Las herramientas de etiquetado de Illumio pueden:

- Cambiar las etiquetas de carga de trabajo de forma dinámica

- Importar etiquetas de estructuras de etiquetado existentes, como una base de datos de administración de configuración (CMDB)

- Recomendar etiquetas basadas en las aplicaciones y el tráfico que detecta en entornos gestionados

Mediante el uso de etiquetas legibles por humanos, obtiene una solución basada en metadatos para ver cómo se aplican los segmentos entre cargas de trabajo que está completamente desacoplada de la dirección de red.

5. Decida un enfoque de agente y sin agente

Al crear microsegmentación, es importante comprender cuándo funciona mejor un enfoque con o sin agente. Algunas soluciones como Illumio le dan la opción de usar agentes o no para que pueda obtener visibilidad y segmentación en todas las cargas de trabajo en todos los entornos.

Enfoque del agente

El agente del nodo de cumplimiento virtual (VEN) de Illumio recopila telemetría sobre el uso de la aplicación en cargas de trabajo y entre ellas. Esto le permite controlar el acceso a los segmentos directamente en la carga de trabajo.

Enfoque sin agentes

Illumio también puede descubrir y aplicar el uso de segmentos sin un agente.

Esto es crucial en entornos que no pueden admitir agentes, como los dispositivos IoT en las industrias de fabricación o atención médica. También es clave en entornos que no pueden usar agentes debido a los requisitos de cumplimiento.

- En un centro de datos: Illumio puede proteger los conmutadores de red que se implementan frente a dispositivos que no pueden admitir agentes. Illumio recopilará la telemetría de red de los conmutadores y convertirá la directiva basada en etiquetas en listas de acceso para que las usen los conmutadores.

- En la nube: Illumio puede recopilar el comportamiento de la aplicación y la red sin un agente. Convertirá la directiva basada en etiquetas y la aplicará a los puntos de aplicación de red existentes que ya están en la nube.

6. Comience con un modelo de lista de bloqueados y, a continuación, pase a un modelo de lista de permitidos

Un desafío común con el que se encuentran los equipos al crear microsegmentación es que conocen los puertos que quieren denegar, pero no comprenden completamente todos los puertos que necesitan para permitir las aplicaciones.

El ransomware suele emplear puertos como el Protocolo de escritorio remoto (RDP) y el Bloque de mensajes del servidor (SMB) para mover entre segmentos entre cargas de trabajo. Pero sabemos que estos puertos rara vez necesitan estar abiertos entre cargas de trabajo.

Es por eso que es una buena práctica comenzar con un modelo de lista de bloqueados. Bloquee solo los puertos que sabe que no deberían estar abiertos y permita todos los demás. Luego, cuando tenga una comprensión completa de los puertos que necesitan las aplicaciones, puede cambiar a un modelo de lista de permitidos. Mantenga abiertos solo los puertos necesarios y bloquee todos los demás.

Este enfoque le permite comenzar a crear microsegmentación por ransomware hoy y endurecer la política cuando esté listo.

7. Modelar la directiva antes de implementarla

La ciberseguridad se basó durante mucho tiempo en un enfoque de despliegue y oración. Los equipos de seguridad crean un modelo de directiva y lo modifican hasta que parezca correcto. Luego, cuando se implementa, rezan para que el teléfono no suene debido a las dependencias de aplicaciones rotas.

Por eso es mejor probar la directiva antes de implementarla por completo. Con Illumio, puede crear una política y luego ponerla en modo de monitoreo. Esto resaltará cualquier problema que la política pueda crear una vez que se implemente para que pueda corregirlos antes de que interrumpan las operaciones.

El modelado garantiza que la directiva se pueda implementar de forma segura sin el riesgo de romper inadvertidamente las dependencias de la aplicación.

8. Amplíe la segmentación coherente en la multinube híbrida

Si emplea una solución que solo puede crear segmentación en el centro de datos, es poco probable que obtenga una seguridad consistente en otros entornos como la nube. La segmentación nunca debe depender de un solo entorno. Esto dará como resultado un enfoque aislado de la segmentación que solo dejará vulnerabilidades y dificultará detener y contener las infracciones.

En su lugar, la microsegmentación debe seguir la carga de trabajo a medida que migra entre entornos. Esto garantiza que la segmentación no se rompa a medida que las cargas de trabajo se hospedan en diferentes entornos.

Con Illumio, puede crear una política de segmentación coherente en sus entornos de nube, endpoint y centro de datos. Esto permite que las cargas de trabajo migren entre entornos con un modelo de microsegmentación coherente que funciona igual en toda la arquitectura.

9. Automatice los cambios de seguridad sin depender de las decisiones humanas

El malware se propaga más rápido de lo que cualquier humano puede escribir en un teclado. Es crucial contar con una solución de microsegmentación que pueda automatizar los cambios de políticas tan rápido como se pueda propagar una infracción.

Con la rica biblioteca de API de Illumio, puede integrar Illumio con su solución SOAR. La herramienta SOAR descubrirá puertos abiertos que el malware está empleando para propagar a través de la red. Luego, la herramienta enviará a Illumio una llamada a la API para cerrar inmediatamente los puertos en riesgo.

Todo esto sucede sin depender de la intervención humana.

10. Demostrar que la seguridad cumple con las normas

Cuantificar el riesgo puede ser un desafío, ya que la seguridad de las aplicaciones y los segmentos puede involucrar muchas partes móviles. Durante una auditoría, no siempre es fácil obtener una imagen clara del riesgo existente y cómo se reduce luego de aplicar la política de seguridad. Es importante emplear herramientas que muestren esto antes y luego de la comparación.

Con los mapas de vulnerabilidad de Illumio, puede cuantificar el riesgo con un puntaje que combina los riesgos descubiertos por Illumio y los escáneres externos. Luego, la herramienta recomendará una política modificada que reducirá el riesgo.

Esto permite a los contralor obtener un puntaje claro del antes y el luego del riesgo de exposición de un entorno, eliminando las conjeturas de cumplimiento de su equipo.

¿Listo para obtener más información sobre Illumio ZTS? Contáctenos hoy para una consulta y demostración gratis.

.png)

.webp)