Fuera de la vista, fuera de la mente: los peligros de ignorar la visibilidad de la nube

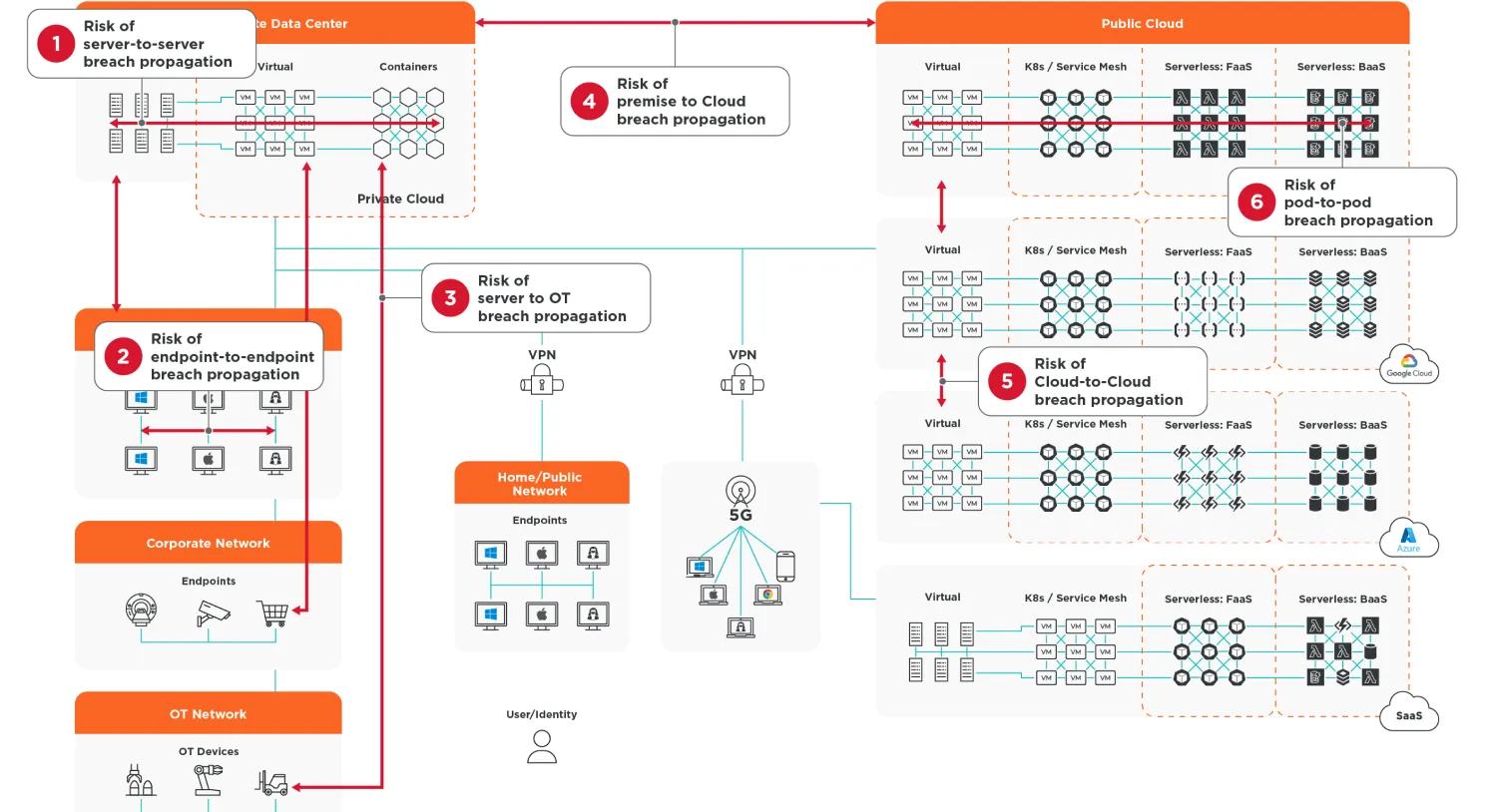

La nube es un lugar complicado. Hay máquinas virtuales, contenedores y microservicios que se emplean para crear aplicaciones. Los recursos aumentan y disminuyen constantemente. Todo puede cambiar en cuestión de minutos.

Todos estos cambios y complejidad pueden plantear grandes desafíos para proteger la nube. Sin una comprensión clara de cómo se conecta e interactúa cada componente, el riesgo para la seguridad en la nube aumenta significativamente.

Los equipos de seguridad entienden el riesgo. De hecho, la investigación de Vanson Bourne muestra que el 95% de los líderes de seguridad piensan que su organización necesita mejores formas de ver las conexiones en la nube. Entonces, ¿por qué ya no funcionan los viejos métodos de visibilidad y cuál es la solución?

Las limitaciones de los enfoques de visibilidad heredados

Si está empleando herramientas de visibilidad heredadas, es probable que no obtenga una vista completa de extremo a extremo de su nube y cómo interactúa con el resto de la red. Estos métodos tradicionales pueden pasar por alto los recursos de la nube que cambian rápidamente porque no están diseñados para manejar las infraestructuras híbridas y multinube actuales.

Estas son las limitaciones clave del uso de herramientas de visibilidad heredadas:

1. Una vista fija de la red

Las redes locales tradicionales suelen estar altamente personalizadas para admitir cargas de trabajo heredadas y modernas. Eso significa que estas redes cambian lentamente. Las herramientas de visibilidad para redes tradicionales están diseñadas para brindar solo una instantánea de la infraestructura en un momento dado. Si las cosas no cambian mucho, no hay necesidad de ver la red en tiempo real.

Pero en la nube, las cosas siempre están cambiando y una vista de red fija no funciona bien. Las herramientas de visibilidad en la nube deben capturar estos cambios a medida que ocurren. De lo contrario, está creando puntos ciegos en su entorno de nube. Esto crea vulnerabilidades en las que los atacantes pueden violar su red, esconder en secreto y mover silenciosamente a sus activos críticos.

2. Falta de una visión granular de la comunicación a nivel de aplicación

Las aplicaciones modernas se crean empleando microservicios y contenedores que se comunican entre sí a través de diferentes capas y servicios. Si está empleando herramientas de visibilidad heredadas, es probable que solo vea una vista amplia de la red.

Estas herramientas no pueden capturar las complejas relaciones y dependencias a nivel de aplicación que ocurren en la nube. También suelen pasar por alto cómo interactúan los microservicios dentro y entre entornos de nube.

Sin ver cómo se comunican las aplicaciones, los equipos de seguridad no pueden comprender completamente los flujos de datos, lo que dificulta detectar comportamientos inusuales o posibles amenazas en la nube.

3. Cantidades abrumadoras de datos con poco contexto

Las herramientas de visibilidad heredadas a menudo producen una gran cantidad de datos. Pero la mayoría de los equipos de seguridad no tienen el tiempo ni los recursos para examinarlo todo, y mucho menos para obtener información que pueda informar las prioridades de seguridad.

Esta sobrecarga también puede causar falsos positivos, donde las actividades inofensivas se marcan como amenazas, o falsos negativos, donde se pasan por alto las amenazas reales. La falta de contexto que proporcionan estas herramientas dificulta la toma de buenas decisiones de seguridad y la respuesta rápida a los problemas.

Las consecuencias de una visibilidad inadecuada

Hay mucho en juego. Los atacantes saben que una menor visibilidad del flujo de tráfico significa que es más fácil para ellos violar la nube y esconder en sus sombras.

Sin suficiente visibilidad, pueden ingresar a su red, robar datos confidenciales, interrumpir las operaciones e incluso lanzar ataques de ransomware, todo sin ser notados. Esto pone a su organización en riesgo de pérdidas financieras, daños a la reputación y multas de los reguladores.

Los equipos de seguridad necesitan una visibilidad completa y detallada para monitorear, priorizar y corregir vulnerabilidades.

En la nube, la visibilidad no solo es agradable de tener; A fuerzas. He aquí por qué:

- Cree las políticas de segmentación adecuadas: Sin una visión clara y actualizada de su entorno en la nube, es difícil colocar los controles de seguridad adecuados donde los necesita. La visibilidad de extremo a extremo significa una mejor segmentación y una arquitectura Zero Trust más completa.

- Detección proactiva de amenazas: Con una visibilidad detallada, los equipos de seguridad pueden detectar vulnerabilidades y actividades inusuales en tiempo real, lo que les permite actuar antes de que ocurra una infracción.

- Mejor respuesta a incidentes: La visibilidad completa proporciona el contexto que necesita para comprender el tamaño y el impacto de los incidentes. Esto ayuda a los equipos a responder y solucionar problemas de manera más rápida y efectiva, antes de que se conviertan en un incidente de seguridad importante.

- Uso optimizado de recursos: Saber cómo interactúan los servicios en la nube ayuda a descubrir y eliminar la comunicación innecesaria o ineficiente por la que los proveedores de la nube le cobran. Esto puede hacer que su equipo sea más eficiente y le ahorre dinero.

- Requisitos de cumplimiento: Las regulaciones a menudo requieren una visibilidad detallada de los flujos de datos y las interacciones para evitar problemas legales y financieros.

Obtenga una visibilidad completa en la multinube híbrida con Illumio

Con Illumio, las organizaciones obtienen visibilidad y control detallados sobre cómo se comunican las aplicaciones y las cargas de trabajo. Esto ayuda a contener rápidamente cualquier violación de la nube y evita que cause daños graves.

Con Illumio Segmentation, puede:

- Obtenga visibilidad de extremo a extremo: Con los datos en tiempo real de los controles sin agente, puede ver los flujos de tráfico de las aplicaciones nativas de la nube. Comprenda cómo se comunican las aplicaciones, sus políticas de seguridad, uso, acceso y riesgos de seguridad.

- Recopile información: Emplee un mapa interactivo para ver las implementaciones de aplicaciones, los recursos, los flujos de tráfico y los metadatos con registros de flujo de tráfico. Obtenga información sobre qué cargas de trabajo se comunican y por qué se comunican.

- Integre con los principales proveedores de nube: El enfoque sin agentes de Illumio le permite integrar fácilmente con proveedores de nube como AWS y Azure. Amplíe la visibilidad y el control en configuraciones de nube híbrida y multinube, sin necesidad de una amplia personalización o configuración manual.

- Comparta las responsabilidades de visibilidad y seguridad: Los equipos de seguridad y desarrollo pueden estar en sintonía con Illumio. Defina y gestione políticas de seguridad junto con el código de la aplicación para garantizar que la seguridad sea parte del proceso de desarrollo e implementación.

¿Listo para probar el Illumio? Comienza tu demo Hoy.

.png)

.webp)