Cómo Illumio ayuda a proteger las redes OT del ransomware y otros ataques de seguridad

Las redes de tecnología operativa (OT) conectan dispositivos de propósito especial, incluidos sensores, motores, sistemas de control distribuido (DCS), controladores lógicos programables (PLC), unidades terminales remotas (RTU), sistemas de control de supervisión y adquisición de datos (SCADA), aplicaciones y bases de datos de historiadores, quioscos de ingeniería y otros tipos de servidores, para impulsar operaciones en fábricas, centrales eléctricas, redes de servicios públicos, instalaciones mineras, instalaciones médicas, fabricantes de alimentos y otros sitios que requieren Automatización confiable y en tiempo real.

Estos dispositivos proporcionan servicios de misión crítica. Eso los convierte en objetivos valiosos para los ciberdelincuentes y otros atacantes.

Las amenazas, por supuesto, pueden provenir de cualquier lugar: ataques de phishing, ataques de fuerza bruta, personas maliciosas, y la lista continúa. También pueden provenir de dispositivos OT que fueron atacados por malware diseñado específicamente para atacar modelos específicos de dispositivos OT.

A veces, los dispositivos OT se ejecutan en redes que están "separadas del aire" de las redes de TI; es decir, operan sin ninguna conexión física a las redes de TI para evitar que los ataques de seguridad a las redes de TI lleguen a las operaciones de OT. Pero incluso dentro de una sola instalación, algunos dispositivos y redes de OT pueden estar aislados y otros no. E incluso los gerentes de planta no necesariamente tienen la visibilidad para saber qué redes están aisladas y cuáles no.

Cada vez más, las compañías encuentran razones para no usar dispositivos de espacio de aire. Un fabricante de alimentos, por ejemplo, podría querer permitir que las aplicaciones sitio web y la elección del consumidor impulsen directamente la fabricación de ingredientes específicos en una fábrica. Debido a casos de uso empresarial como este, el air-gapping es cada día menos efectivo como defensa contra los ciberataques.

Cuando no hay espacio de aire físico, los entornos de OT tienen conectividad con las redes donde se ejecutan los dispositivos de TI. Esta conectividad introduce riesgos. De repente, los ataques transmitidos por Internet pueden llegar a los dispositivos OT.

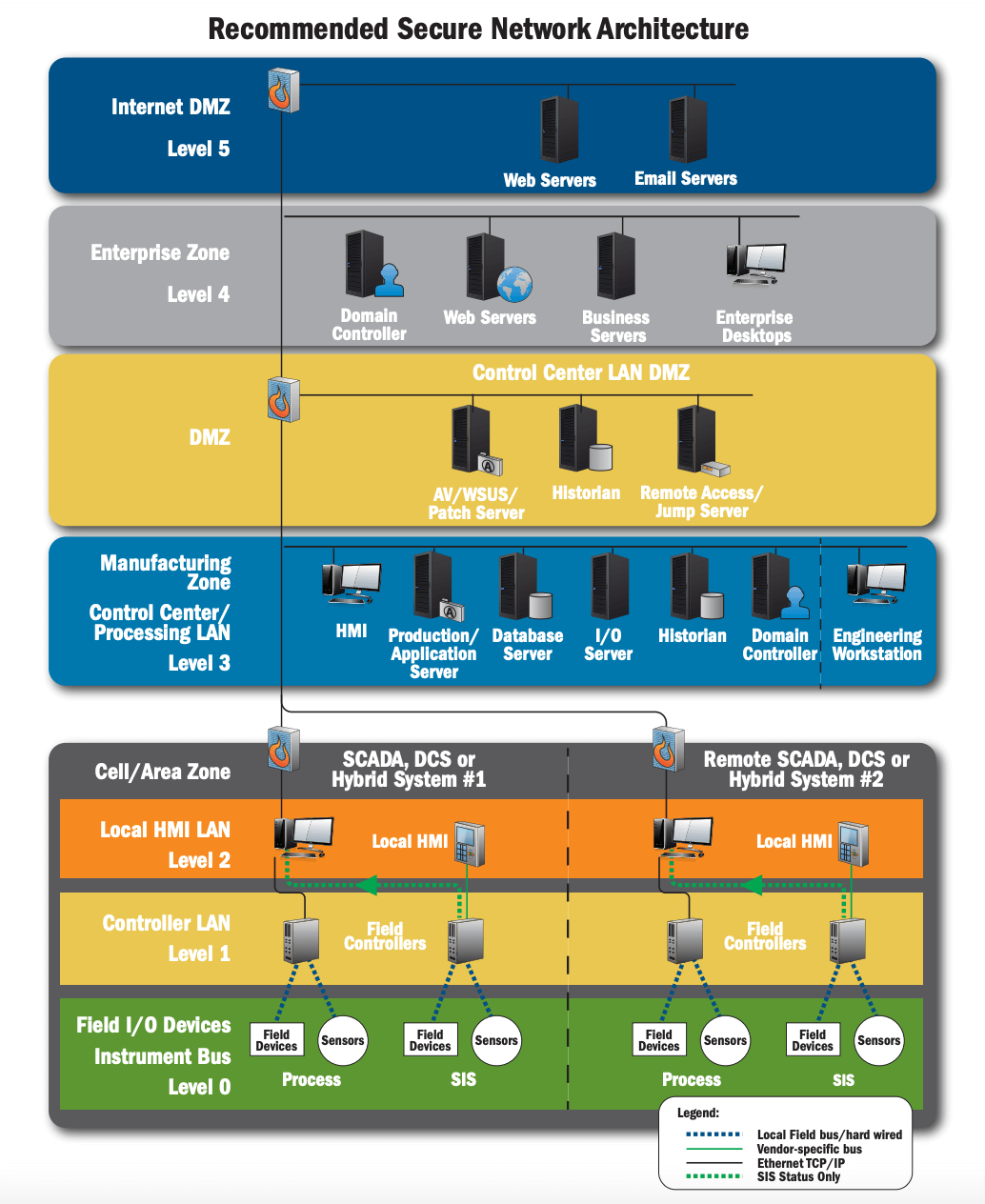

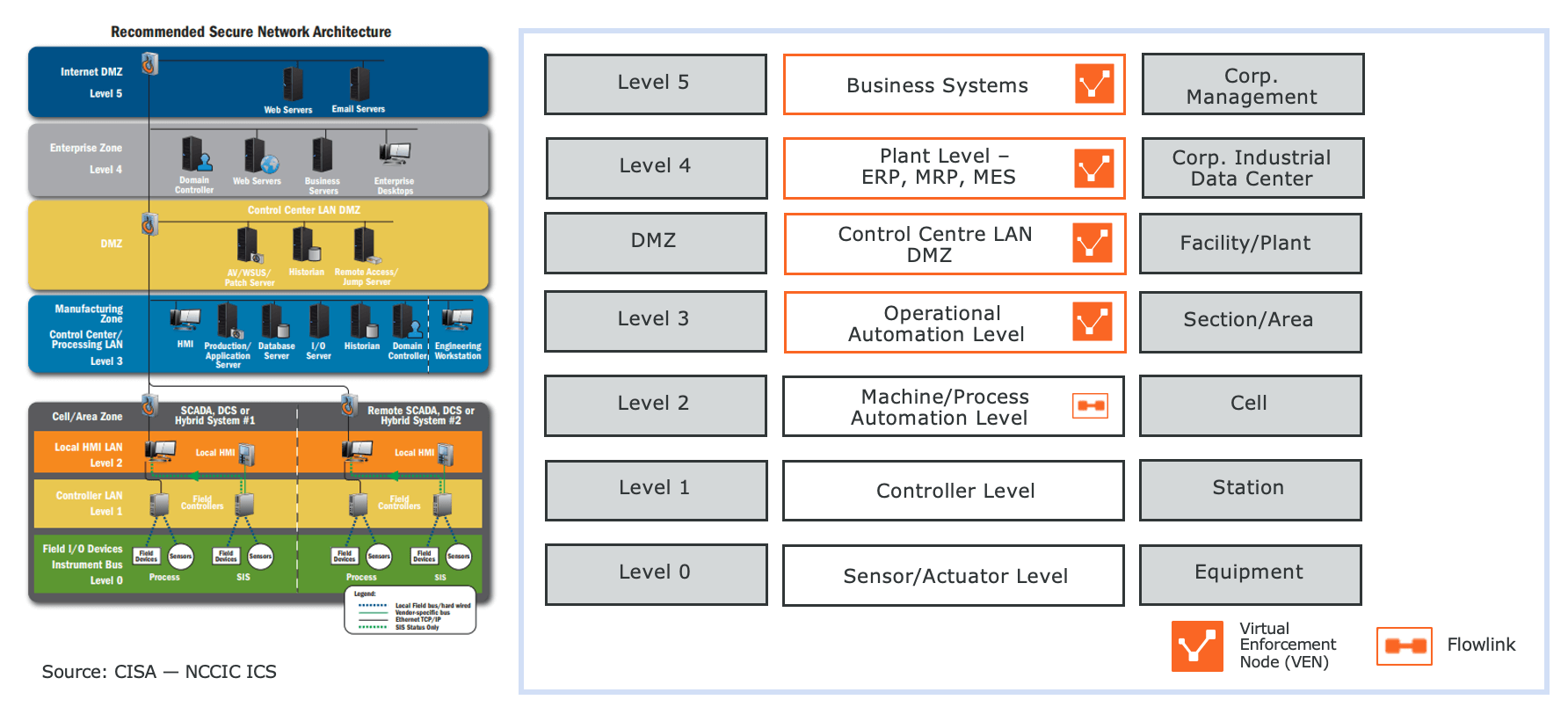

Una de las metodologías para categorizar las cargas de trabajo en un entorno de OT se basa en el modelo de referencia de Purdue, un modelo confiable para separar y distribuir cargas de trabajo en redes de OT y TI. La Agencia de Seguridad de Infraestructura y Ciberseguridad (CISA) del gobierno de EE. UU. recomienda que las compañías con entornos OT segmenten sus redes en función de la categorización lógica en los diferentes niveles del Modelo Purdue.

Pero este tipo de segmentación no es tarea fácil. Las redes OT son redes planas: todos los dispositivos se ejecutan en el mismo plano de control y espacio de direcciones. Segmentarlos requeriría cerrar servicios y dispositivos en un entorno generador de ingresos para reconfigurar la red para implementar la segmentación. Este es un trabajo costoso y que requiere mucho tiempo. En muchas compañías, la idea de apagar los dispositivos OT críticos para el negocio se rechaza por completo o se aplaza infinitamente mientras los equipos de TI esperan la oportunidad de cerrar los servicios de OT sin interrumpir las actividades generadoras de ingresos.

Para proporcionar cierta medida de separación entre los dispositivos de TI y OT, algunas instalaciones configuran VLAN dedicadas (LAN virtuales) para sus dispositivos de OT. Pero también hay deficiencias en este enfoque. En primer lugar, es difícil gestionar VLAN a escala. En segundo lugar, colocar dispositivos en VLAN no impide que los atacantes se muevan de un dispositivo a otro en la misma VLAN, aprovechando los puertos y protocolos sin cambios por la configuración de VLAN. El resultado final: si un atacante obtiene acceso a un dispositivo, los controles de VLAN no necesariamente evitarán que lleguen a otros objetivos.

Si los líderes empresariales y de TI quieren evitar que los atacantes se muevan libremente entre los dispositivos de OT y TI, necesitan tres cosas importantes:

- Visibilidad: Los líderes necesitan visibilidad de las actividades y los detalles de configuración de los dispositivos de TI y OT, para que puedan descubrir qué rutas de comunicación están abiertas, creando posibles vías para el movimiento lateral de los atacantes.

- Definición de directiva: Los líderes necesitan un motor de políticas de microsegmentación para definir políticas de configuración para segmentar redes y separar todos los dispositivos que deben separar, ya sean de TI u OT. Estas políticas de segmentación funcionan a un nivel superior al de las reglas de firewall. Permiten a los líderes definir las mejores prácticas sin atascar en las reglas de firewall específicas del producto en individuo que aplica una política.

- Aplicación de políticas: Los líderes también deben hacer cumplir estas políticas sin tener que apagar las redes de TI y OT críticas para el negocio para reconfigurar y luego resetear los dispositivos de TI y OT. Además, necesitan una forma de hacer cumplir estas políticas sin tener que reemplazar los dispositivos OT que de otro modo funcionan como se espera. Tampoco deberían tener que instalar aplicaciones de software especiales que puedan degradar el rendimiento de los dispositivos de TI u OT.

Para proteger los dispositivos OT y IT del malware y otros tipos de ciberataques, los líderes empresariales y de TI necesitan una mejor visibilidad de las redes y una forma rápida y fácil de microsegmentar las redes para evitar que los ataques a cualquier tipo de dispositivo se propaguen por la red.

Esta necesidad de esta visibilidad y control es cada vez más urgente a medida que más y más compañías encuentran buenas razones comerciales para unir los mundos de TI y OT, lo que hace que los dispositivos antiguos como air-gapping queden obsoletos.

Cuando convergen las redes de TI y las redes de OT

¿Por qué conectar estos diferentes tipos de redes y dispositivos? En mercados en rápido movimiento que requieren respuestas ágiles a clientes y socios, tiene sentido conectar los sistemas comerciales con las redes OT que impulsan las operaciones diarias.

Si los procesos de ventas, marketing y cumplimiento son gestionados por redes de TI, esos procesos pueden beneficiarse de la información actualizada de los sistemas de fabricación y logística controlados por redes OT. Y si los procesos comerciales impulsan la demanda, los pedidos se pueden enviar directamente a las redes OT para su finalización, como en el ejemplo de fabricación de alimentos que cité anteriormente.

Además, hay beneficios en eficiencia y ahorro de costos al aprovechar las aplicaciones en la nube y el espacio en la nube, a los que solo se accede a través de redes de TI. Además, a medida que las fuerzas de trabajo remotas se vuelven más comunes, algunas compañías quieren cerciorar de que los empleados remotos puedan usar redes de TI y aplicaciones en la nube para monitorear, controlar y proteger los dispositivos OT.

Como señalaron la NSA (Agencia de Seguridad Nacional) y la CISA en una alerta de seguridad emitida en 2020, "los activos de OT accesibles a Internet son cada vez más frecuentes en los 16 sectores de CI de EE. UU. a medida que las compañías aumentan las operaciones y el monitoreo remotos, se adaptan a una fuerza laboral descentralizada y amplían la subcontratación de áreas de habilidades clave como instrumentación y control, gestión/mantenimiento de activos de OT, y en algunos casos, operaciones y mantenimiento de procesos".

Nuevos riesgos de la convergencia de TI / OT

Conectar estas redes es útil para los negocios pero arriesgado para la seguridad. La NSA y la CISA observaron tácticas de ciberdelincuentes como:

- Spear-phishing para obtener acceso a las redes de TI para luego llegar a las redes de OT.

- Implementación de ransomware básico para cifrar datos en ambas redes.

- Uso de puertos y protocolos conocidos para descargar lógica de control modificada en dispositivos OT.

Desafortunadamente, es fácil para los atacantes descubrir información útil sobre redes y dispositivos OT. Y pueden usar marcos de explotación comunes como Core Impact para sondear redes y dispositivos, ejecutando penetraciones contra vulnerabilidades conocidas.

En algunos casos, como el ataque de 2016 a la red eléctrica de Ucrania, los atacantes incluso usarán malware diseñado explícitamente para controlar los sistemas SCADA. Los investigadores de seguridad notaron que el malware personalizado en ese ataque parecía destinado a ser reutilizado con otros objetivos.

Cómo Illumio ayuda a proteger las redes de TI y OT

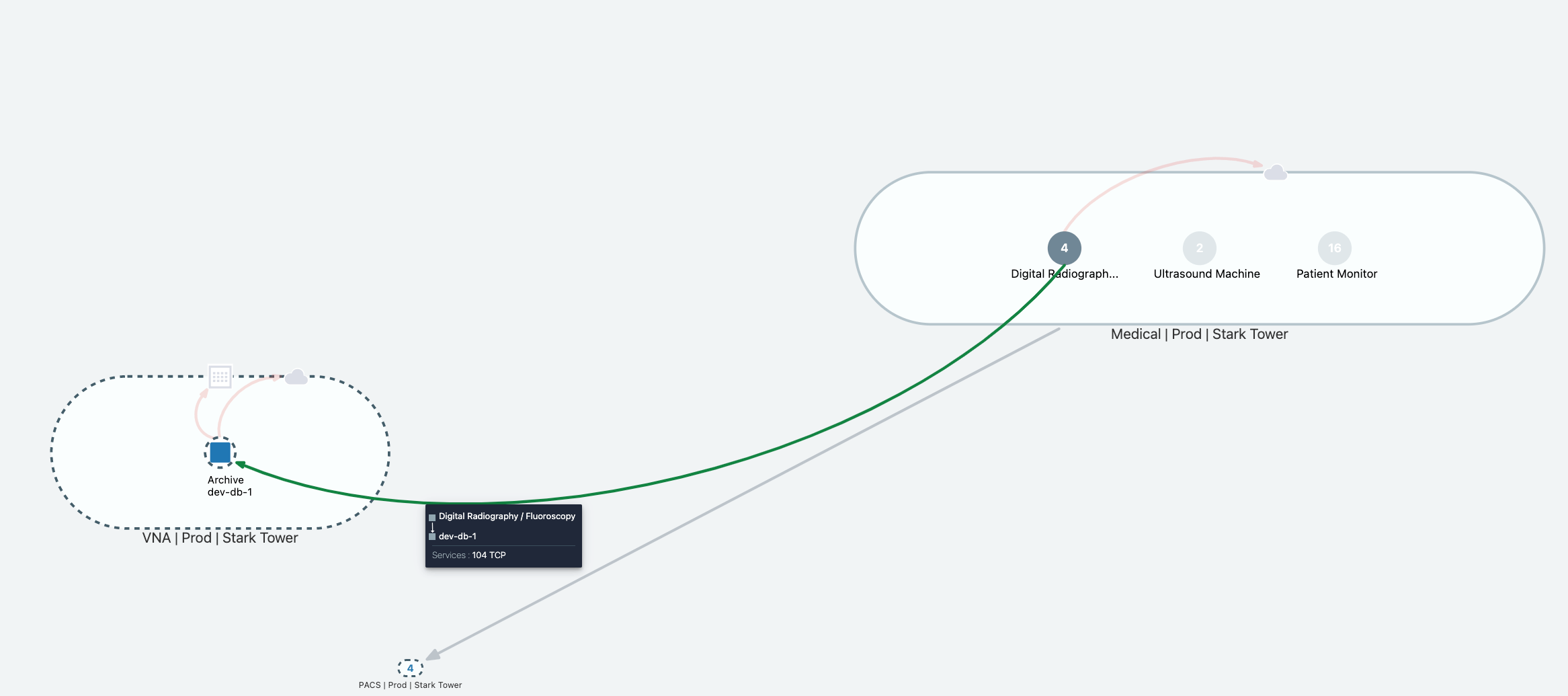

Illumio proporciona la visibilidad que los equipos de seguridad faltaron en las redes de TI y OT y ayuda a proteger las redes del ransomware y otros ataques de seguridad. Sin necesidad de dispositivos especiales ni proyectos de reconfiguración que consumen mucho tiempo, Illumio descubre e informa rápidamente patrones de tráfico activos y revela una conectividad que antes podría haber pasado por alto fácilmente. Esta visibilidad transforma los entornos de OT de "cajas negras" a redes que se pueden entender, monitorear y proteger.

Para ayudar a proteger estas redes, Illumio aplica microsegmentación, empleando los firewalls ya integrados en los dispositivos para hacer cumplir las políticas de tráfico que minimizan las posibilidades de movimiento lateral a través de las redes. El movimiento lateral es la migración de malware o usuarios no autorizados a través de una red para descubrir activos de alto valor o para instalar malware como ransomware en preparación para un ataque disruptivo. Al cerrar puertos y direcciones innecesarios en dispositivos de TI y OT, los equipos de seguridad pueden evitar que se produzcan movimientos laterales. Incluso si un solo dispositivo o un pequeño grupo de dispositivos se ven comprometidos, los atacantes se quedarán atascados, incapaces de mover más lejos a través de la red.

Si los equipos de seguridad intentaran configurar manualmente estos firewalls a mano, probablemente encontrarían que el trabajo requiere mucho tiempo. Además, es probable que tengan que cerrar las redes OT críticas para el negocio, y apagar esas redes podría incluso crear más trabajo si las direcciones IP y las configuraciones de enrutamiento de red tienen que cambiar como parte del proceso de apagar y resetear las redes.

Illumio agiliza y automatiza este trabajo al proporcionar herramientas que los equipos de seguridad y los líderes de TI pueden usar para definir políticas para las comunicaciones de red de dispositivos OT y TI. Una vez definidas las políticas, se pueden distribuir rápidamente a los dispositivos y aplicarlas. En un día, incluso una red empresarial grande y compleja puede ser mucho más fácil de monitorear y mucho más segura. Y este trabajo se puede realizar sin tener que apagar redes o reconfigurar firewalls de red o tablas de enrutamiento.

En términos del modelo de Purdue, Illumio proporciona microsegmentación y seguridad para los niveles 3, 4, DMZ y superiores para el entorno OT. Illumio evita el movimiento lateral dentro de cada uno de estos niveles. También evita que los atacantes muevan estos niveles al entorno de OT.

Illumio ayuda a las compañías que ejecutan entornos OT de las siguientes maneras:

Visibilidad instantánea de las redes de TI y OT

Illumio facilita el descubrimiento de cómo se comunican los dispositivos entre sí. ¿Qué usuarios acceden a qué aplicaciones y servicios? ¿Qué puertos están abiertos? ¿Qué protocolos se emplean? La recopilación de estos detalles es el primer paso para comprender los riesgos de un posible movimiento lateral y para elaborar políticas para evitar que ocurra ese movimiento.

Microsegmentación para redes de TI y OT

Illumio proporciona visibilidad basada en el riesgo de las redes, de modo que las compañías puedan definir, crear, distribuir y hacer cumplir políticas que permitan que solo el tráfico legítimo requerido para el negocio pueda atravesar la red. Al facilitar a los equipos de seguridad el uso de firewalls basados en host para bloquear los puertos y protocolos de los que depende el ransomware, Illumio ayuda a evitar que el ransomware se propague. Además, Illumio puede contener infecciones de ransomware al segmentar rápidamente los dispositivos infectados del resto de la red. La contención automatizada permite a las compañías evitar que el ransomware se propague incluso cuando los dispositivos afectados se encuentran en ubicaciones remotas.

Microsegmentación para redes OT

Illumio proporciona esta misma visibilidad y segmentación basada en el riesgo para las redes OT. Por ejemplo, el equipo de OT puede usar Illumio para particionar VLAN de OT según lo recomendado por el modelo de Purdue, estableciendo una DMZ lógica entre las capas de red de TI y OT y permitiendo que ciertos dispositivos de OT se comuniquen solo con otros dispositivos de OT confiables. Esto proporciona una segmentación más granular que está disponible solo con VLAN. También permite que las políticas de microsegmentación aprovechen la inteligencia de amenazas y las evaluaciones de vulnerabilidad continuamente actualizadas disponibles a través de Illumio.

Si Illumio detecta un nuevo tipo de amenaza dirigida a dispositivos OT, las compañías pueden ajustar sus políticas y actualizar sus dispositivos de forma rápida y sencilla, evitando que ese tipo de ataque llegue a sus redes. Además, la capacidad de Illumio para contener automáticamente los ataques cuando se detectan ahorra a las organizaciones la molestia de enviar técnicos a sitios remotos para desconectar manualmente los dispositivos afectados. En lugar de respuestas de "rollo de camiones" que le dan al ransomware tiempo suficiente para propagar, la contención automatizada de Illumio puede "encajonar" rápidamente los ataques en cuestión de minutos, minimizando el daño del ransomware u otros tipos de malware y manteniendo los dispositivos OT funcionando normalmente.

Cerciorar el puente entre las redes de TI y OT

Al proteger las redes de TI, Illumio evita que los ciberataques empleen redes de TI para llegar a las redes de OT. Illumio detiene los ataques que fueron diseñados para atravesar las redes de TI para encontrar objetivos de OT. Illumio también puede evitar que el tráfico sospechoso de las redes OT llegue a los dispositivos de TI.

Para obtener más información:

- Mira este video de Illumio Core.

- Vea la visibilidad de Illumio en acción.

.png)

.webp)