3 conclusiones de la nueva hoja de información sobre ciberseguridad de la NSA

La Agencia de Seguridad Nacional de EE. UU. (NSA) publicó una nueva hoja de información sobre ciberseguridad, Avanzando en la madurez de la confianza cero en todo el pilar de la red y el medio ambiente.

Estoy particularmente entusiasmado con este documento porque reconoce la segmentación de confianza cero (ZTS) como un componente esencial de la confianza cero, una postura que adopté desde el principio. De hecho, en el segundo reporte de Zero Trust jamás escrito, Incorpore la seguridad en el ADN de su red de noviembre de 2010, escribí esto: "... Se deben crear nuevas formas de segmentar las redes porque todas las redes futuras deben segmentar de forma predeterminada".

Con pagos de ransomware que ascienden a $ 1.1 mil millones en 2023, es esencial que las organizaciones construyan arquitecturas Zero Trust con ZTS en su núcleo. Esto se debe a que los ataques de ransomware dependen de redes planas para tener éxito. Las redes planas son peligrosas. Puede pagar las facturas, pero los atacantes son los dueños.

Aquí están mis tres principales conclusiones de la nueva hoja de información.

1. ZTS: una tecnología fundamental de Zero Trust

Durante mucho tiempo creí que la segmentación es la forma en que creamos Protect Surfaces, el concepto fundamental de Zero Trust. Sin embargo, en los últimos años, hubo un énfasis pronunciado en el pilar de identidad de Zero Trust. La identidad es importante, pero el enfoque singular en este pilar llevó a muy pocas organizaciones a comprender la importancia de los controles de seguridad de red en la creación de entornos de confianza cero, tanto en las instalaciones como en la nube.

Es por eso que es tan bueno ver que la nueva hoja de información de la NSA reafirma el valor de la seguridad de la red en la construcción de Zero Trust: ZTS finalmente está recibiendo la atención que merece. Según Gartner, "para 2026, el 60% de las compañías que trabajan hacia una arquitectura de confianza cero emplearán más de una forma de implementación de microsegmentación, lo que representa un aumento de menos del 5% en 2023".

ZTS solo se volverá más importante a medida que la superficie de ataque se expanda y las redes se vuelvan cada vez más complejas e interconectadas. Es la mejor manera de avanzar para que las organizaciones desarrollen resiliencia y establezcan una arquitectura Zero Trust verdadera y duradera.

2. No se puede crear Zero Trust sin el mapeo del flujo de datos

Quiero felicitar a la NSA por señalar la importancia del mapeo del flujo de datos en la hoja de información. En los primeros días de Zero Trust, aprendí que primero debe comprender cómo funciona un sistema en conjunto antes de poder construir con éxito entornos de Zero Trust. Estuve abogando por el mapeo de flujo desde entonces.

En 2022, tuve el honor de ser nombrado para formar parte del subcomité del Comité Asesor de Telecomunicaciones de Seguridad Nacional del presidente Biden, donde formé parte de la redacción y entrega de un reporte sobre Zero Trust al presidente. Este reporte documenta el modelo de 5 pasos que estuve promoviendo durante varios años, con el Paso 2 centrado completamente en el mapeo del flujo de transacciones.

Obtenga más información sobre cómo Illumio puede ayudarlo a obtener visibilidad de extremo a extremo en toda su superficie de ataque híbrida.

3. La seguridad de la red es Zero Trust

Veo muchas organizaciones que comienzan con el pilar de identidad de Zero Trust y, desafortunadamente, rara vez las veo llegar al pilar de red. Esta no es la forma correcta de construir Zero Trust. La seguridad de la red es una parte integral de Zero Trust: ¡proteger la red es Zero Trust!

Creo que la nueva guía de la NSA ayudará en gran medida a las organizaciones a comprender el valor del pilar de red de Zero Trust y buscar tecnologías de seguridad de red en su viaje hacia una arquitectura de Zero Trust.

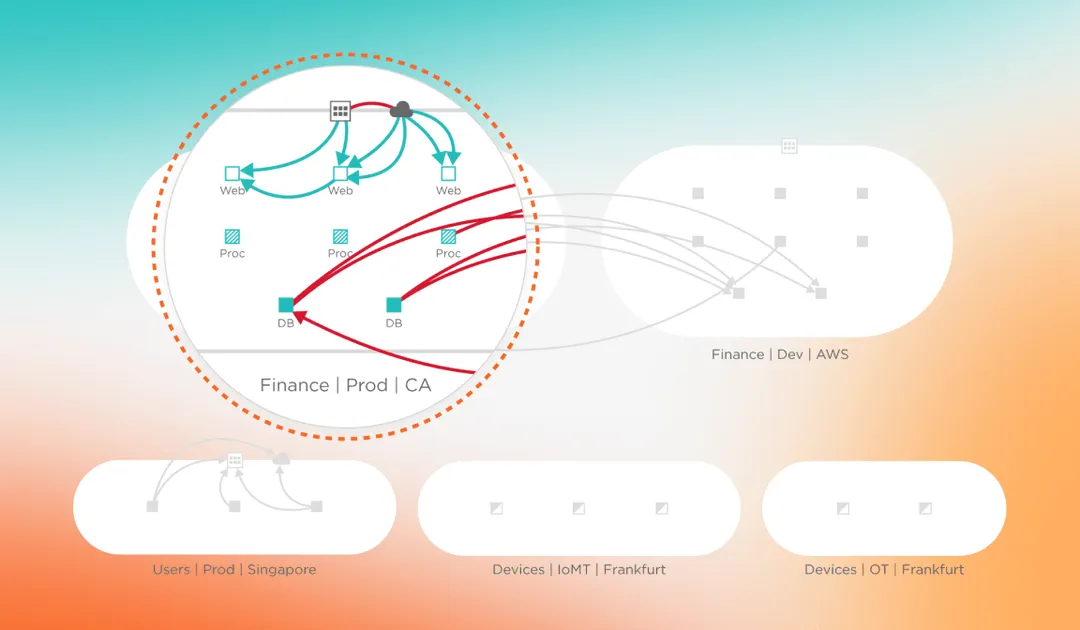

ZTS es una tecnología fundamental del pilar de red de Zero Trust. ZTS contiene la propagación de infracciones y ransomware en la superficie de ataque híbrido. Con la plataforma Illumio ZTS, puede visualizar cómo se comunican las cargas de trabajo y los dispositivos, crear políticas granulares que solo permitan la comunicación deseada y necesaria, y aislar automáticamente las infracciones restringiendo el movimiento lateral de forma proactiva o durante un ataque activo, en la nube, los endpoints y los entornos del centro de datos.

A medida que más partes del mundo se conectan cada vez más y la superficie de ataque se expande, se vuelve aún más esencial para las organizaciones definir, mapear y proteger las superficies de protección más importantes en sus entornos de confianza cero.

En general, estoy impresionado con la hoja de información de la NSA. Es un importante validador de la industria del poder y el propósito de ZTS y debería servir como una estrella polar para las organizaciones que buscan desarrollar resiliencia cibernética frente a las amenazas en evolución de hoy.

Contáctenos hoy para obtener más información sobre cómo comenzar con Illumio ZTS en su organización.

.png)

.webp)

.webp)