Características poco conocidas de Illumio Core: mapas de vulnerabilidad

En este serial en curso, los expertos en seguridad de Illumio destacan las características menos conocidas (pero no menos poderosas) de Illumio Core.

El panorama informático moderno es un objetivo muy tentador para los ciberdelincuentes, con el potencial de obtener ganancias significativas del ransomware, el robo financiero a través de infracciones, la exfiltración de propiedad intelectual y la interrupción de la infraestructura.

Dado que los controles de seguridad tradicionales a menudo se quedan muy atrás como prioridad en las arquitecturas híbridas y multinube, las oportunidades para los ciberdelincuentes no hacen más que aumentar. Muchas organizaciones están empleando escáneres de vulnerabilidades para obtener actualizaciones en tiempo real sobre puertos vulnerables, pero estos escáneres solo brindan información, no correcciones.

En esta publicación de blog, aprenda cómo puede combinar los datos de su escáner de vulnerabilidades con el poder del mapa de vulnerabilidades de Illumio para proteger inmediatamente las vulnerabilidades y reducir su exposición al riesgo.

La complejidad de la red dificulta la protección contra las amenazas de día cero

Hoy en día, los datos residen en todas partes. Los datos pueden mover dinámicamente dentro y entre las nubes, hacia y desde los centros de datos distribuidos, y hacia y desde los puntos finales que pueden conectarse a los servicios en la nube desde cualquier parte del planeta, con dependencias de datos alojados en plataformas SaaS.

Si bien esta arquitectura dinámica moderna es conveniente, la desventaja es que hay una explosión de posibles puntos de entrada a su entorno. Todas esas nubes, centros de datos y puntos finales se basan en un rango dinámico de dependencias externas, cada una de las cuales sirve como una puerta abierta potencial que puede ser violada.

.webp)

El ciberdelincuente moderno puede escanear fácilmente todos estos puntos de entrada en busca de una oportunidad y, a pesar de la dependencia de los controles de identidad de los endpoints, las herramientas de perímetro de la nube, como los firewall virtuales, SASE y los puntos de aplicación de ZTNA, la mayoría de las infracciones a través de estas herramientas se producen debido a errores de configuración humana o errores de proveedores.

Muchas de las grandes brechas de los últimos años se han debido al eslabón más débil de cualquier arquitectura de seguridad: la persona entre el teclado y la silla. Las organizaciones deben asumir que eventualmente ocurrirá una violación y las organizaciones necesitan una forma de cuantificar claramente el riesgo de las cargas de trabajo contra la avalancha constante de malware de día cero.

Los escáneres de vulnerabilidades por sí solos no son suficientes para proteger contra las amenazas recién detectadas

Los escáneres de vulnerabilidades proporcionan actualizaciones en tiempo real sobre los puertos vulnerables que emplea el malware más reciente para propagar cargas útiles maliciosas. Ejemplos comunes de tales escáneres son Qualys, Rapid7 y Tenable. La información de vulnerabilidad recibida de estos escáneres puede ayudar a identificar las cargas de trabajo en su entorno que pueden estar usando estos puertos en riesgo y deberán revisar para proteger contra las vulnerabilidades notificadas.

Estos escáneres proporcionan un sistema de puntaje de vulnerabilidad común (CVSS) para cuantificar los riesgos clasificando las exposiciones vulnerables en una escala numérica. Los puntajes de vulnerabilidad de los escáneres son unidimensionales, se aplican a un puerto o rango de puertos que emplea un sistema operativo determinado. Esto deja en manos del centro de operaciones de seguridad determinar qué cargas de trabajo y dependencias deberán parchearse y cuánto tiempo de inactividad pueden tolerar las cargas de trabajo críticas para actualizarlas de manera oportuna.

Esto a menudo da como resultado información en tiempo real sobre las exposiciones, pero con retrasos en su remediación. ¿Por qué? Dado que estos analizadores no tienen visibilidad dentro de su entorno, no tienen en cuenta la conectividad de una carga de trabajo ni las dependencias entre otras cargas de trabajo en su entorno y no pueden ofrecer protección inmediata contra las amenazas recién detectadas.

Combine los escáneres de vulnerabilidades con Illumio para una rápida contención de brechas

Para que los escáneres de vulnerabilidades sean más efectivos, necesita una forma de automatizar la seguridad en respuesta a los hallazgos de los escáneres. Ahí es donde entran en juego los mapas de vulnerabilidad de Illumio. Combine los datos de su escáner de vulnerabilidades con el mapa en tiempo real de Illumio para medir y reducir la exposición al riesgo.

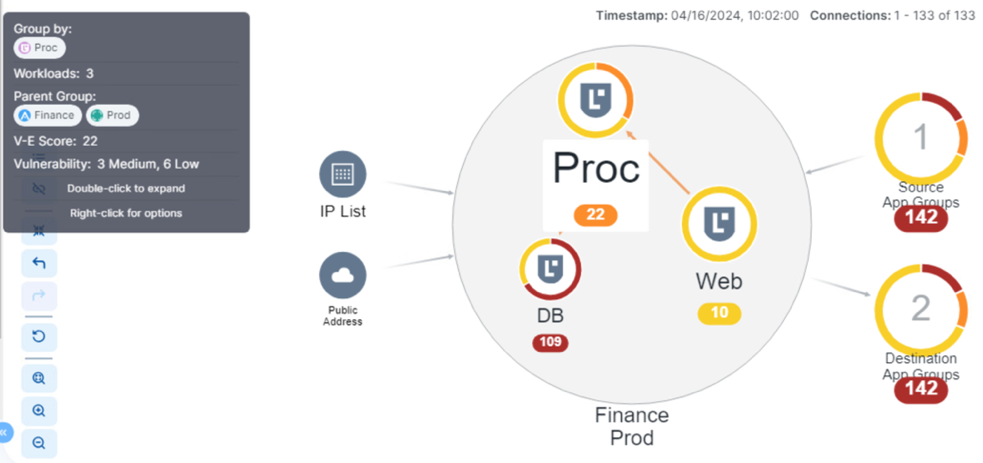

Esta función combina los puntajes CVSS recibidas de estos escáneres junto con la información que Illumio Core descubre continuamente en su entorno para calcular un puntaje de exposición a vulnerabilidades (VES). También llamado a veces puntaje V-E, este es un número a lo largo de una escala de riesgo: los puntajes más altos significan un mayor riesgo, mientras que los puntajes más bajos significan un menor riesgo. Este puntaje V-E calcula cuántas cargas de trabajo en su entorno pueden usar estos puertos vulnerables entre aplicaciones hospedadas y, a continuación, recomendará una directiva modificada para evitar que estos puertos se usen entre cargas de trabajo.

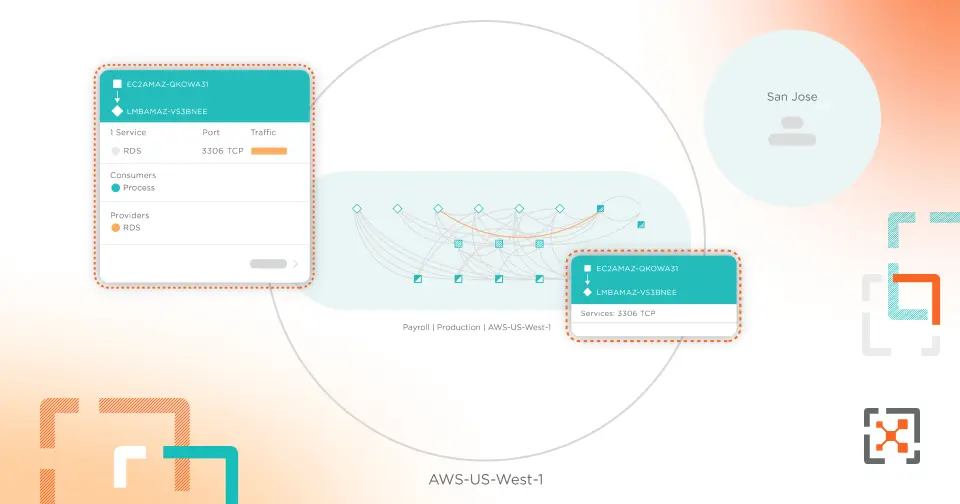

Esto significa que si actualmente no puede parchear un host vulnerable, Illumio esencialmente parchea la red por usted. Dado que se debe suponer que un host sin parches en su entorno inevitablemente se verá comprometido por malware empleando este puerto vulnerable, Illumio evitará que ese host sin parches propague malware lateralmente a cualquier otro host.

Illumio aísla los ataques y evita que se propaguen por toda la red sin necesidad de comprender la configuración o las intenciones del ataque. Si bien sigue siendo importante aplicar parches a las cargas de trabajo vulnerables, Illumio permite la seguridad inmediata, mientras que los pasos de corrección pueden seguir un flujo de trabajo más lento.

Cómo los mapas de vulnerabilidad cuantifican el riesgo de seguridad en 3 pasos

Illumio Core permite a los equipos de seguridad medir el riesgo, crear una política de segmentación y, a continuación, modelar y probar la política antes de implementarla. Al poder probar y monitorear el comportamiento esperado de la red una vez que se implementa la directiva, los equipos pueden cerciorar de que las nuevas implementaciones no interrumpan los flujos de trabajo de las aplicaciones.

Si Illumio Core ve tráfico que intenta conectarse a un puerto con una vulnerabilidad conocida, enviará una alerta de tráfico informando al SOC, incluido el contexto de vulnerabilidad y gravedad, e inmediatamente bloqueará el establecimiento de ese tráfico.

Este proceso sigue estos tres pasos:

1. La visibilidad de extremo a extremo destaca dónde existen riesgos

El mapa de vulnerabilidades visualiza todas las cargas de trabajo y los flujos de red que son vulnerables a los riesgos recibidos de los escáneres, calculando un puntaje V-E para cada grupo de aplicaciones y todas las cargas de trabajo contenidas en los grupos de aplicaciones mediante colores asignados a los niveles de riesgo de puertos específicos.

2. Recomendaciones políticas más estrictas

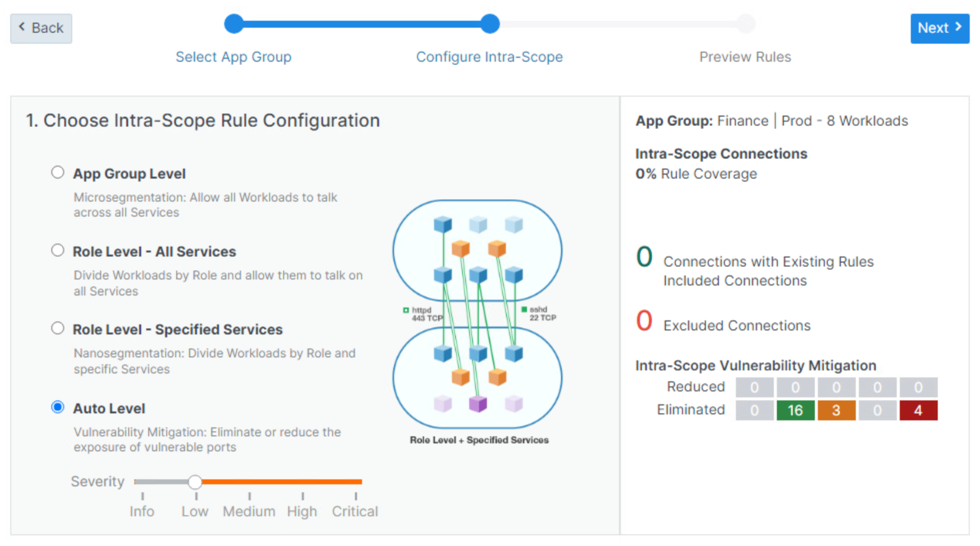

En respuesta a las nuevas amenazas, Illumio Core recomendará una política modificada que reducirá el riesgo de carga de trabajo contra la vulnerabilidad reportada. Esto incluye varios niveles de segmentación creciente que reducirán la exposición de cargas de trabajo asignadas a diferentes etiquetas para detener y contener posibles infracciones.

3. Detener la propagación de nuevas amenazas a través de la red

El mapa mostrará los mismos colores empleados para identificar los riesgos de exposición, y los equipos de seguridad pueden optar por incluir o excluir la política recomendada. Si se implementa la política de segmentación recomendada, el mapa mostrará puntajes de exposición más bajas.

La capacidad de cuantificar claramente el riesgo antes y luego de implementar la política de carga de trabajo modificada es una herramienta valiosa para demostrar el riesgo y la corrección a las operaciones de SOC, los propietarios de aplicaciones y los contralor de seguridad. Los propietarios de aplicaciones a menudo no tienen una imagen completa de cómo se comportan sus aplicaciones en todas las dependencias. Illumio garantiza que incluso las amenazas no detectadas se propagan al bloquear su capacidad para falsificar puertos abiertos.

El enfoque sin agentes de Illumio Core para la seguridad de la carga de trabajo

Las herramientas de seguridad de red implementadas en la nube y el perímetro del centro de datos nunca serán 100 por ciento efectivas. Por eso, es importante que las organizaciones implementen una tecnología de contención de brechas de Confianza cero como la plataforma de segmentación Zero Trust de Illumio.

Con Illumio, puede proteger todas las sesiones entre todas las cargas de trabajo a cualquier escala. Illumio Vulnerability Maps amplía los puntajes de vulnerabilidad en toda su infraestructura híbrida y multinube, no solo a hosts individuales, para evitar que el malware se propague a través de la red empleando puertos de cargas de trabajo sin parches.

Para obtener más información sobre Illumio ZTS, contáctenos hoy para una consulta gratis y una demostración.

.png)

.webp)