Características poco conocidas de Illumio Core: recopilación de datos mejorada

En este serial en curso, los expertos en seguridad de Illumio destacan las características menos conocidas (pero no menos poderosas) de Illumio Core.

Estuvimos empleando herramientas de detección durante décadas. Pero el número de infracciones y ataques de ransomware sigue aumentando.

Los ciberataques están cambiando y mover más rápido que nunca. Es imposible detectar y prevenir todas las infracciones, pero podemos detener su propagación cuando ocurren.

Illumio Zero Trust Segmentation (ZTS) detiene la propagación de infracciones y ataques de ransomware antes de que puedan llegar a sus activos y datos críticos. En lugar de intentar prevenir o detectar el próximo ataque, Illumio ZTS bloquea la puerta a sus segmentos de red.

Pero, ¿qué pasa con la pequeña cantidad de puertos que deben permanecer abiertos para que pueda gestionar su negocio? La función de recopilación de datos mejorada de Illumio lo ayuda a monitorear sus volúmenes de tráfico para encontrar anomalías y tomar medidas si es necesario. Siga leyendo para obtener más información sobre cómo funciona esta función y el valor que puede aportar a su organización.

La detección de amenazas no es suficiente para proteger contra las infracciones

Los atacantes están implementando malware y ransomware más rápido de lo que las herramientas de detección y respuesta pueden seguir. Las amenazas de día cero, como los ataques MOVEit del grupo de ransomware Clop, pueden pasar rápidamente por alto las herramientas de detección y propagar inmediatamente a través de su red.

Si no tiene una forma de evitar que se propaguen las infracciones no detectadas, los atacantes pueden acceder a sus recursos más críticos en minutos.

Una vez que la primera carga de trabajo se ve comprometida, los atacantes buscarán inmediatamente sesiones abiertas para que puedan propagar a las cargas de trabajo vecinas. Los puertos que suelen abrir y escuchar entre cargas de trabajo incluyen RDP, SSH y SMB. El malware puede usar fácilmente cualquiera de estos para entregar su carga útil a las cargas de trabajo vecinas, extender por la infraestructura a una velocidad exponencial.

Illumio ZTS evita que todas las infracciones se propaguen a cualquier escala, incluso si no fueron detectadas por las soluciones de búsqueda de amenazas. Puede bloquear los puertos que los atacantes usan con más frecuencia para violar las redes, permitiendo solo el acceso a un pequeño conjunto de sistemas de administración centralizados. Esto significa que cualquier violación exitosa estará aislada en su punto de entrada y no podrá mover a través del resto de la red.

En lugar de dedicar recursos para detectar primero una amenaza y luego comprender su intención, Illumio simplemente evita que las amenazas usen sesiones y puertos abiertos entre cargas de trabajo para propagar. Illumio cierra las puertas antes de tratar de entender por qué alguien está tratando de derribarlas.

Esto garantiza que un pequeño problema de seguridad no detectado no pueda convertir silenciosamente en un incidente catastrófico.

Recopilación de datos mejorada: protección de puertos que deben permanecer abiertos para los negocios

Si bloquea el 100% de todos los puertos en todas partes, está 100% a salvo de que el malware se propague a través de su red. Pero también significa que eres 100% incapaz de hacer negocios. Por ejemplo, las cargas de trabajo de procesamiento seguirán necesitando acceso a las cargas de trabajo de la base de datos.

¿Cómo monitorea Illumio esa pequeña cantidad de puertos que deben permanecer abiertos para cerciorar de que no se empleen indebidamente?

Con la función de recopilación de datos mejorada, los agentes del nodo de aplicación virtual (VEN) de Illumio aplican las capacidades de firewall integradas en la mayoría de los sistemas operativos modernos. Dado que estas VEN se implementan directamente en una carga de trabajo, también pueden recopilar información sobre:

- Procesos que se ejecutan actualmente en todos los hosts gestionados

- El volumen de tráfico empleado en puertos abiertos

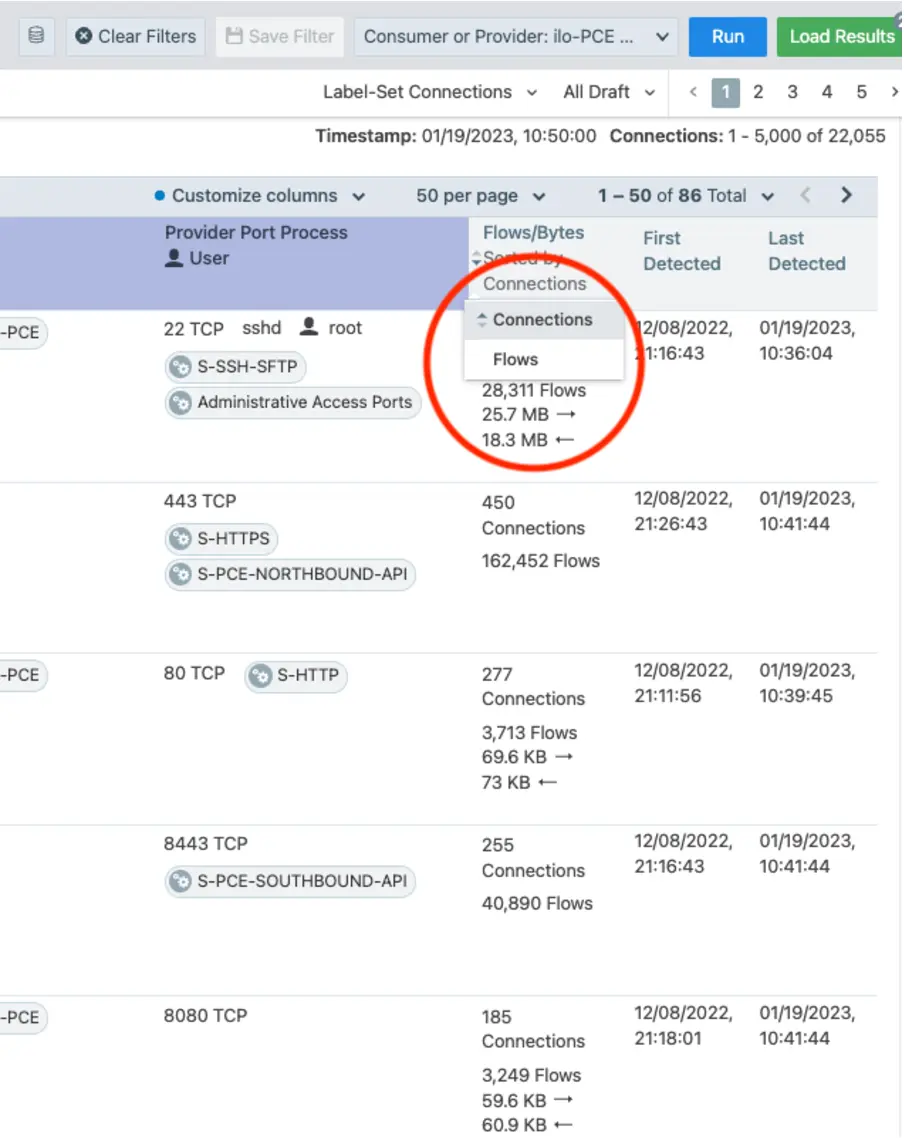

A continuación, el motor informático de políticas (PCE) de Illumio muestra y registra el número de bytes vistos en sesiones abiertas específicas de cargas de trabajo gestionadas.

Por ejemplo, si el puerto 53 se deja abierto en una carga de trabajo para habilitar el acceso DNS, la VEN puede recopilar métricas sobre el volumen de tráfico visto a través de ese puerto. Si el recuento de bytes muestra pequeños volúmenes de tráfico, como se esperaba, esto ayuda a garantizar que se trata de tráfico DNS válido. Pero si el recuento muestra 10 gigabytes de tráfico que pasan por ese mismo puerto, esto es una señal de alerta de que no es tráfico DNS válido. Podría indicar que hay una amenaza activa de túnel DNS.

Puede ver los volúmenes de tráfico encontrados por la función de recopilación de datos mejorada y tomar medidas automáticamente. Una solución de gestión de eventos e información de seguridad (SIEM), como Splunk, puede recolectar registros de Illumio. Si ve volúmenes de tráfico anómalos en puertos abiertos, puede usar su plataforma de orquestación, automatización y respuesta de seguridad (SOAR) para enviar automáticamente instrucciones basadas en API a Illumio para bloquear estos puertos. Responder a las anomalías del tráfico requiere una respuesta automatizada para evitar el tiempo de retraso causado por un humano que necesita tomar una decisión.

Cómo funciona la recopilación de datos mejorada

Puede emplear la recopilación de datos mejorada de dos maneras:

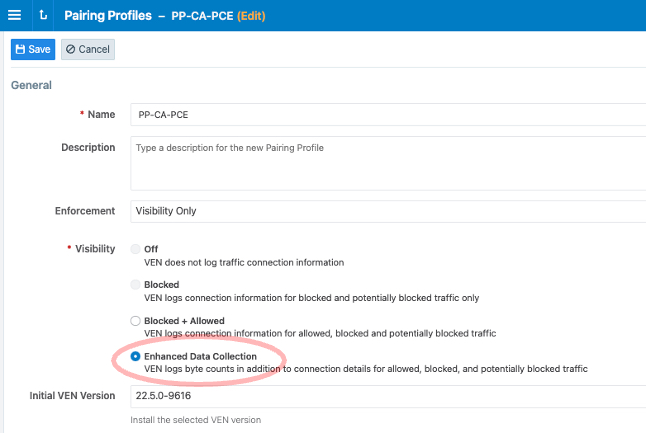

- Perfiles de emparejamiento: Los VEN comenzarán a contar bytes para las sesiones en cargas de trabajo a medida que se emparejen inicialmente.

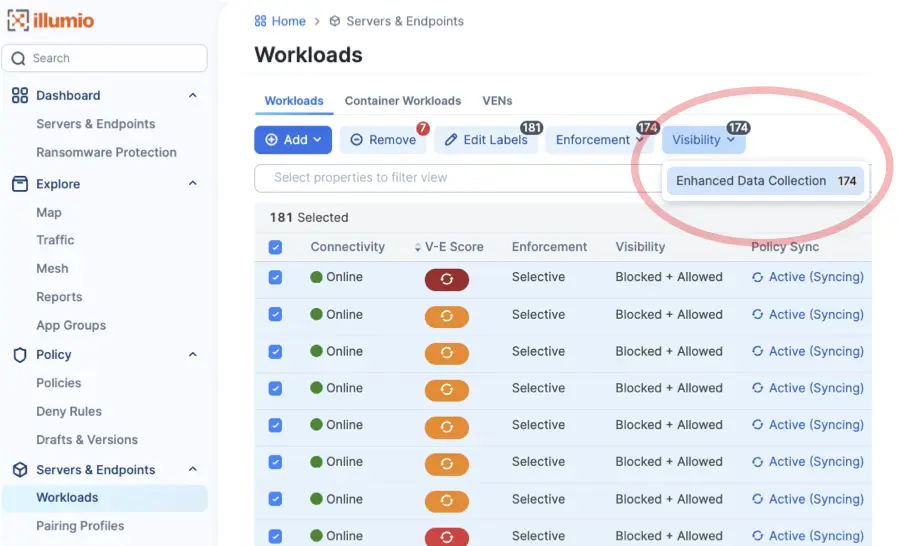

- Cargas: Los bytes comenzarán a contar en las cargas de trabajo que ya están implementadas.

La función recopila y registra los volúmenes de tráfico de todo el tráfico durante una sesión forzada. A continuación, puede ver estos datos en la opción Tráfico de la interfaz gráfica de usuario (GUI) PCE de Illumio.

La recopilación de datos mejorada puede detectar comportamientos de amenazas sin necesidad de interceptar ningún tráfico. Illumio detecta los volúmenes de tráfico completamente desde el plano de administración mediante la supervisión de los procesos de carga de trabajo gestionados y el comportamiento esperado de esas cargas de trabajo. Esto evita el riesgo de crear un cuello de botella en el plano de datos.

Preparar para la próxima violación o ataque de ransomware con Illumio

Las soluciones de búsqueda de amenazas siguen siendo una parte importante de una arquitectura de confianza cero. Pero para construir su base de Zero Trust, es crucial tener una segmentación de Zero Trust.

Zero Trust no debería hacer que su red sea más compleja; debería simplificarlo. Illumio ZTS ofrece una solución simple para un desafío de seguridad complejo.

Para obtener más información sobre el uso de la recopilación de datos mejorada, contáctenos hoy para una consulta gratis y una demostración.

.png)

_(1).webp)

.webp)