Implemente Zero Trust para evitar el costo paralizante del tiempo de inactividad

El impacto financiero de un ciberataque no se limita solo al costo de remediar la red y su hardware; También incluye posibles pagos de rescate, posibles daños a la marca y pérdida de ingresos debido al tiempo de inactividad. En respuesta a un número cada vez mayor de infracciones, los líderes empresariales de todas las industrias finalmente se están tomando más en serio el tiempo de inactividad causado por los ataques, sabiendo que sus datos, su reputación y sus resultados están en juego.

En esta publicación, exploraré eso más a fondo, junto con estrategias para reducir el impacto de las infracciones y su riesgo de tiempo de inactividad.

De minutos a millones

El tiempo de inactividad promedio como resultado de un ataque de ransomware es de alrededor de 16 días, los reportes muestran que el costo de un minuto de tiempo de inactividad podría alcanzar decenas de miles de dólares, con un solo día de tiempo de inactividad que cuesta hasta 13 millones de dólares. Estas estadísticas demuestran cómo limitar el tiempo de inactividad durante los ataques de ransomware podría ahorrar millones de dólares. Esto, a su vez, deja en claro la necesidad de invertir en medidas de seguridad que reduzcan, si no previenen, el tiempo de inactividad luego de un ataque cibernético.

Según la Agencia de Seguridad Nacional, el uso de un modelo Zero Trust para proteger un centro de datos, una nube pública y puntos finales evita en gran medida la propagación de un ataque de ransomware, lo que posteriormente reduce el tiempo de inactividad de la compañía.

Forrester Research concluyó que Zero Trust puede mitigar la exposición al riesgo de una organización en un 37% o más y reducir los costos de seguridad en un 31%, lo que ayuda a ahorrar millones de dólares en cotizaciones generales de seguridad de TI.

Reducción del tiempo de inactividad con la segmentación de confianza cero

Durante un ciberataque, muchas compañías buscan proteger los sistemas de TI de la infección eliminando preventivamente su conectividad. Esto a menudo implica cerrar los sistemas que aún no se infectaron o restringir la capacidad de un empleado para realizar sus actividades generadoras de ingresos. Esto es críticamente perjudicial para el negocio, como lo ejemplifica la propagación absoluta de malware en un importante productor mundial de aluminio que resultó en el cierre de la fabricación, con un costo estimado de 80 millones de dólares.

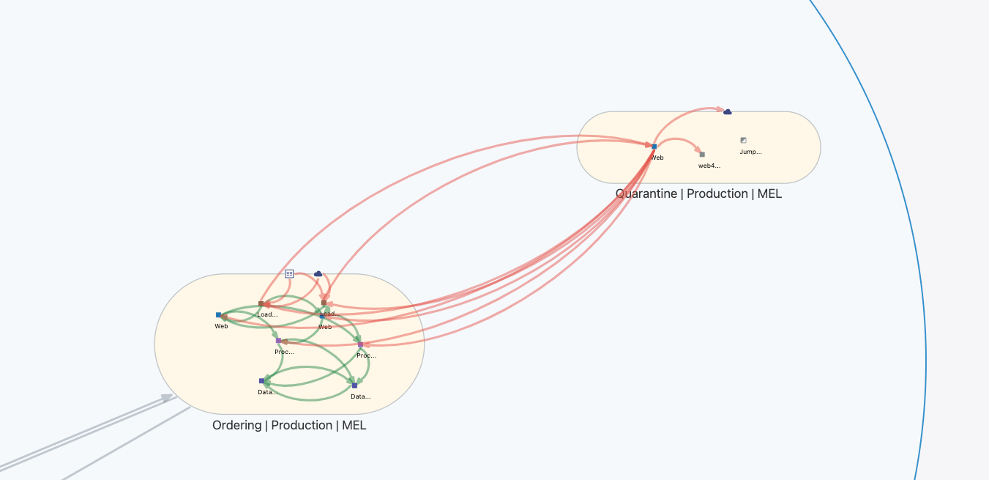

Aquí es donde entra en juego la microsegmentación, un componente esencial de la seguridad Zero Trust: hace innecesario cerrar los sistemas que aún no se infectaron porque evita el movimiento lateral de los atacantes.

La microsegmentación basada en host facilita la puesta en cuarentena de los sistemas infectados, ya sea con una llamada a la API o con un solo clic que recalcula automáticamente las reglas para los sistemas conectados.

Además, permite que los sistemas no afectados se comuniquen solo con otros sistemas no afectados. No requiere cambiar la red, "desconectar" o redefinir las reglas de firewall zonal.

Una política de cuarentena también restringe todas las conexiones entrantes y salientes de un sistema infectado, al tiempo que permite el acceso SSH/RDP desde una red de administración. Este método tiene dos beneficios importantes:

- Permite que continúen los servicios comerciales aún no alcanzados por el ataque, evitando tiempos de inactividad innecesarios e interrupciones comerciales.

- Conserva el estado en memoria del sistema infectado y los registros, que luego pueden ser empleados por los equipos forenses para comprender mejor el ataque.

Obtener el control de Zero Trust durante un ataque

¿Qué pasa si está siendo atacado pero no implementó Zero Trust? Puede que no sea demasiado tarde para evitar un tiempo de inactividad catastrófico. La velocidad con la que puede implementar la microsegmentación basada en host es fundamental, y con cierto grado de automatización y orquestación, esto se puede lograr incluso en medio de un ataque. El departamento de TI puede definir las políticas de microsegmentación de cuarentena desde arriba y, a continuación, poner en cuarentena las cargas de trabajo infectadas identificadas mientras el ataque está en curso. La adopción de un protocolo como este ayudaría de dos maneras concretas: Primero, proporciona visibilidad de la conectividad de la aplicación, lo que permitiría una respuesta informada a incidentes. En segundo lugar, ayuda a TI a obtener el control de los sistemas infectados lo suficientemente rápido como para evitar la propagación lateral de la amenaza.

Sin embargo, adoptar Zero Trust y prevenir el movimiento lateral de amenazas a través de la microsegmentación debería ser la estrategia a largo plazo para todas las organizaciones. Estar unos pasos por delante de la amenaza es siempre una mejor postura de seguridad que trabajar para limitar el radio de explosión después de que se produjo una infracción.

Un reporte, el primero de su tipo, de Bishop Fox, una compañía de consultoría de seguridad, cuantifica la eficacia de la microsegmentación. El reporte describe una metodología de prueba que puede ayudar a las organizaciones a validar los resultados en sus propios entornos. A través de la implementación del marco MITRE ATT&CK, Bishop Fox realizó varias rondas de pruebas contra diversos grados de detalle de políticas para medir la capacidad de la microsegmentación para limitar eficazmente el movimiento lateral.

Zero Trust requiere un cambio de mentalidad entre los líderes

Trabajar hacia Zero Trust requiere que el liderazgo de TI adopte una nueva mentalidad, nuevos principios y nuevas tecnologías. Con el cambio generalizado al trabajo remoto, la necesidad de Zero Trust en los centros de datos y las nubes y en los puntos finales solo aumentó. El esfuerzo que las organizaciones ponen en la seguridad de Zero Trust bien vale la pena para evitar costos potencialmente paralizantes del tiempo de inactividad por la inevitable violación.

Descubra cómo organizaciones como Cathay Pacific y HGC están empleando la microsegmentación basada en host de Illumio para reducir este riesgo y acelerar sus viajes de Zero Trust.

.png)