Illumio + Appgate: Cerciorar el tráfico de red interior y perimetral

Si alguien afirmó hace unos años que en un futuro cercano las personas accederían a información confidencial, clasificada o legalmente riesgosa desde oficinas en casa y cafeterías, dijeron que es imposible.

Acceder a información confidencial siempre requirió hacerlo desde entornos estrictamente controlados. Pero la pandemia cambió esto, por lo que es un requisito esencial para muchas organizaciones tener acceso a esta información desde mucho más allá de sus entornos tradicionales y estrictamente controlados.

Esta realidad expuso la necesidad de capas de defensa que protejan el tráfico norte-sur y este-oeste a través de las redes interiores y perimetrales.

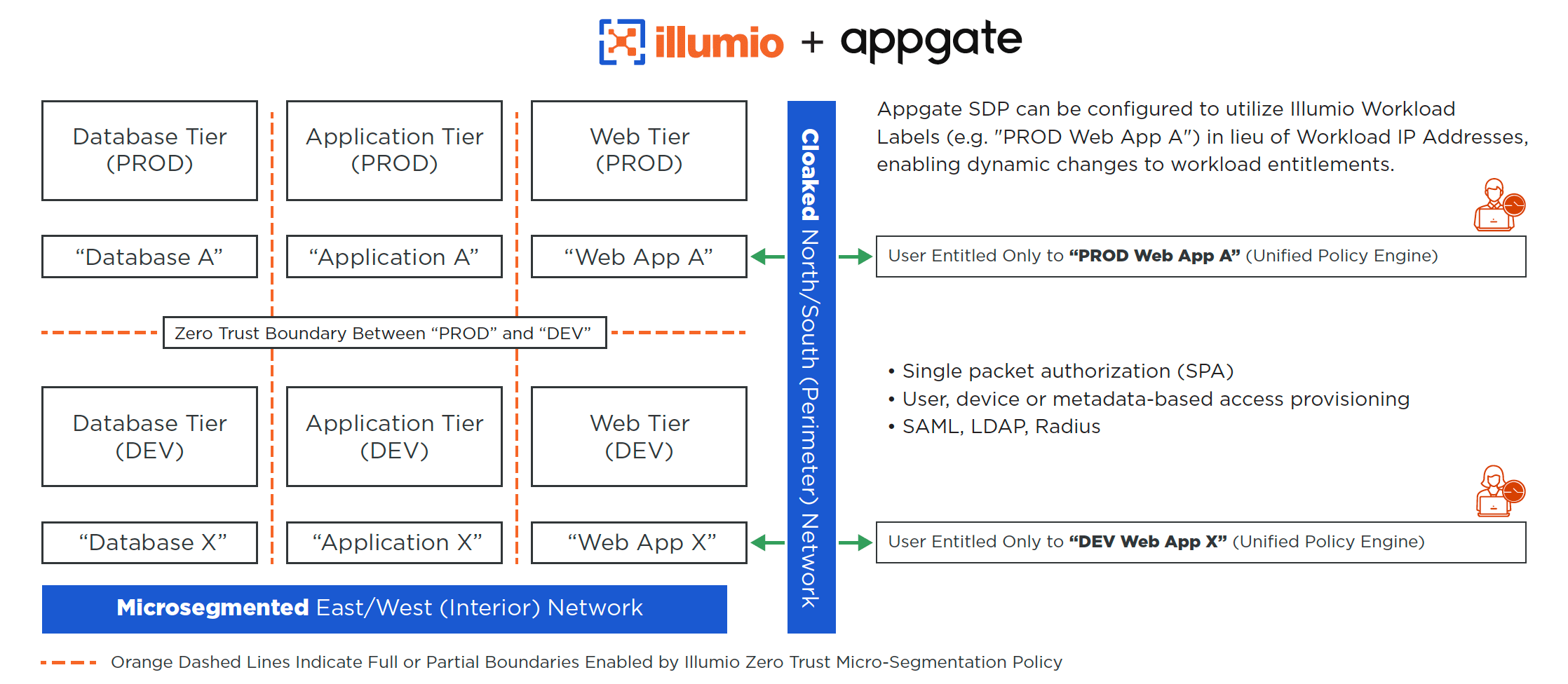

Es por eso que Illumio se complace en anunciar nuestra asociación con Appgate. La combinación de ZTNA de Appgate y la plataforma de segmentación Zero Trust de Illumio ofrece a los clientes una seguridad completa para acelerar su viaje hacia Zero Trust y mejorar inmediatamente su postura de seguridad Zero Trust.

¿Por dónde empezar con Zero Trust? El modelo de 5 pilares

Zero Trust es complejo y puede ser difícil de implementar.

Recomendamos un modelo de cinco pilares al crear su estrategia de Confianza cero: datos, usuarios, dispositivos, cargas de trabajo y redes

En este modelo de seguridad, puede aplicar el principio de privilegio mínimo a cada pilar y solo autorizar el intercambio de datos entre ellos cuando sea absolutamente necesario.

Para comenzar a construir Zero Trust, elija cuál de los cinco pilares abordar primero. Para tomar esta decisión, debe identificar y clasificar los activos más críticos de su organización, además de los datos, que necesita proteger.

Para la mayoría de las organizaciones, esto incluye cargas de trabajo críticas como servidores de bases de datos, servidores de aplicaciones y servidores sitio web.

3 Elementos imprescindibles de Zero Trust para proteger las cargas de trabajo críticas

Para proteger sus cargas de trabajo críticas y crear la postura de seguridad Zero Trust de su organización, use estas tres tácticas.

1. Aplicar la gobernanza de identidad mejorada (EIG): Muchas organizaciones comenzaron su viaje de Zero Trust implementando EIG. Este es un primer paso necesario e inteligente. Pero solo constituye uno de los tres controles necesarios para una arquitectura estable de Zero Trust.

2. Construir acceso a la red Zero Trust (ZTNA) a las cargas de trabajo a través de la red perimetral (tráfico norte-sur): La mayoría de las organizaciones implementaron seguridad en el perímetro de su red. Sin embargo, la pandemia, y la forma en que aceleró rápidamente la tendencia hacia una fuerza laboral híbrida, hace que la seguridad perimetral sea una prioridad aún mayor.

3. Aplicar la segmentación de confianza cero a las cargas de trabajo en la red interior (tráfico este-oeste): Mientras que la seguridad norte-sur es tan antigua como la propia ciberseguridad, la seguridad este-oeste es relativamente nueva. La mayoría de las organizaciones son menos conscientes de ello y no lo entienden muy bien. Sin embargo, muchas infracciones en los últimos años dejaron en claro que la seguridad interior es más que autenticar a los usuarios. El tráfico este-oeste es la principal forma en que el ransomware y otros ciberataques se propagan en una red.

Si bien muchas organizaciones implementaron EIG, aún se necesita más para completar un programa Zero Trust y adaptar a las necesidades de seguridad de los entornos de TI híbridos actuales.

Illumio + Appgate: Zero Trust para el tráfico de red perimetral e interior

En promedio, cada 1 MB de tráfico norte-sur que ingresa a un centro de datos o nube generará 20 MB de tráfico asociado este-oeste, carga de trabajo a carga de trabajo.

Esto significa que colocar cualquier tipo de solución de seguridad solo en el perímetro norte-sur, como los firewalls, lo hará ciego a la gran mayoría de todo el tráfico de la red.

Sin una solución para proteger el tráfico este-oeste además del tráfico norte-sur, tendrá un enorme punto ciego en su arquitectura de seguridad. Los puntos ciegos son objetivos tentadores para que los malos actores los exploten.

Con Illumio y Appgate, puede implementar una arquitectura Zero Trust verdaderamente integral y proteger a su organización de las amenazas a las redes exteriores e interiores.

Las dos plataformas ofrecen de manera única API maduras y altamente evolucionadas que permiten a Illumio Core pasar metadatos a Appgate. Esto hace posible que las dos plataformas de seguridad se adhieran a un estricto enfoque de Zero Trust que crea un control de acceso dinámico, detallado y con privilegios mínimos para todo el tráfico.

Illumio y Appgate están liderando el camino para ayudar a las organizaciones a implementar una protección de seguridad Zero Trust eficaz y eficiente. Illumio y Appgate fueron clasificados como líderes en Forrester Wave™: Zero Trust eXtendeD Ecosystem Platform Providers.

Si tiene dificultades para saber qué hacer a continuación luego de implementar EIG, recuerde que con solo Illumio y Appgate, puede crear rápidamente una seguridad Zero Trust para proteger el tráfico perimetral e interior en sus entornos informáticos híbridos.

Eso es tranquilidad de ciberseguridad.

Registrar para el seminario sitio web conjunto el 16 de noviembre.

Obtenga el enfoque de tres pasos y mejores prácticas para implementar la seguridad Zero Trust con Illumio Core y Appgate SDP en nuestra guía de soluciones.

.png)