Un hacker comparte 3 razones por las que la segmentación de confianza cero es su peor pesadilla

Con el número de infracciones y ataques de ransomware creciendo exponencialmente, parece que los actores de amenazas no tienen miedo en su objetivo de robar datos, detener operaciones y causar caos.

Muchos equipos de seguridad se preguntan: ¿Qué podemos hacer para frustrar los ataques en constante evolución?

Para responder a esa pregunta, Christer Swartz, director de marketing de soluciones de Illumio, se sentó con Paul Dant, ingeniero sénior de sistemas de Illumio y ex hacker, para aprender qué tácticas mantienen los actores de amenazas como Dant en su kit de herramientas de piratería y las tres formas en que Zero Trust Segmentation (ZTS) hace que esas tácticas sean ineficaces rápidamente.

Obtenga una introducción rápida al comienzo de Paul como hacker en este clip:

Vea el seminario sitio web completo aquí.

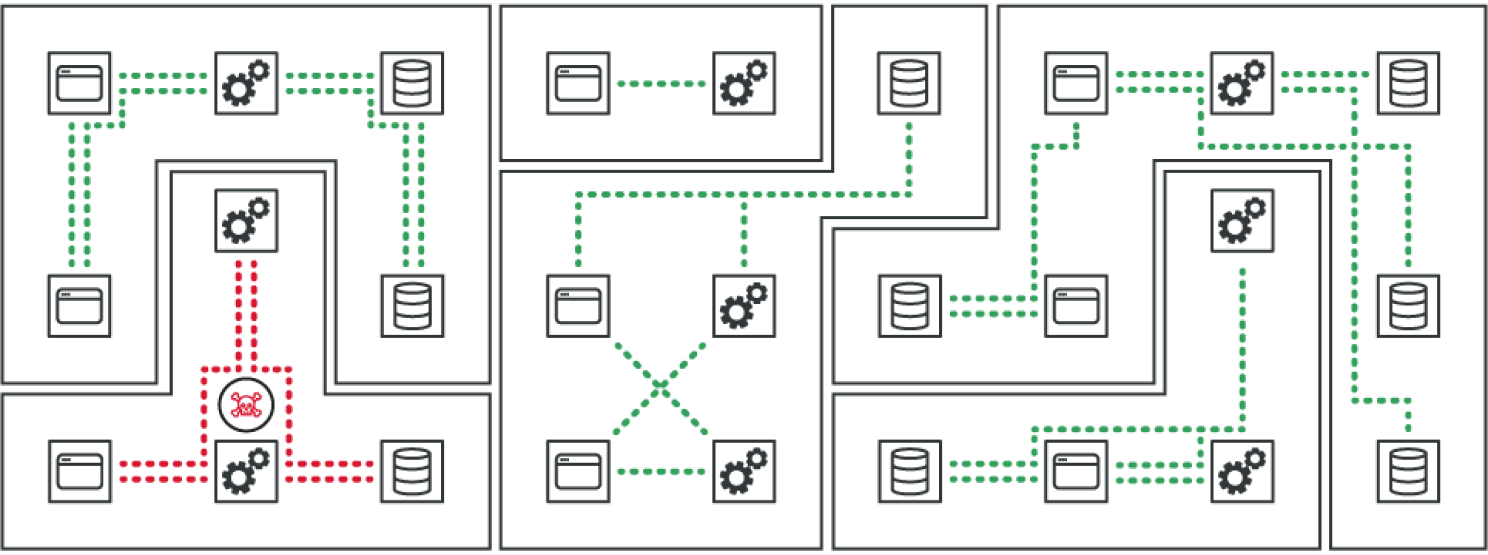

1. La segmentación de confianza cero detiene el movimiento lateral

Como hacker, Dant llevó a cabo innumerables ataques diferentes. Si bien cada nuevo hackeo fue distinto del anterior, desde frustrar el lanzamiento de un transbordador espacial hasta piratear IP de éxitos de boletería de Hollywood inéditos, todos compartieron algunos rasgos clave en la forma en que Paul pudo obtener acceso y causar estragos. Entre ellos, el más importante de ellos fue la forma en que se movía lateralmente sin restricciones a través de las redes de sus objetivos.

"La idea básica detrás del movimiento lateral es que el adversario está tratando de mover a través de su entorno", dijo. "Eso es algo bastante aterrador cuando toda esta actividad está sucediendo bajo nuestras narices, sin ser detectada".

Dant explicó que los actores de amenazas usan el tiempo que pueden mover a través de la red sin ser detectados para su beneficio. Identifican los activos objetivo y luego planean, coordinan y organizan la fase de impacto. Es por eso que el malware puede estar en su sistema durante días, meses e incluso años antes de que ocurra el ataque.

ZTS evita que los atacantes se muevan lateralmente una vez que violan el perímetro de la red. La brecha está contenida en su origen y está bloqueada del resto de la red.

Como explicó Swartz, "Una vez que ocurre una infracción, desea poder no confiar en nada una vez que se infecta una sola carga de trabajo. Todas las cargas de trabajo circundantes no confían en esa carga de trabajo, y esa brecha no puede extender lateralmente".

2. La segmentación de confianza cero reduce las vulnerabilidades

La táctica de ataque elegida por Dant (y de muchos otros piratas informáticos) fue el método Living Off the Land que emplea herramientas legítimas del sistema para ocultar sus actividades dentro de una red.

"Cuando pensamos en las capacidades nativas de nuestros sistemas operativos, la tecnología subyacente, las máquinas virtuales, la orquestación de contenedores como Kubernetes, todas estas capacidades nos empoderan como usuarios, pero también empoderan a los atacantes. Los atacantes pueden usar esas cosas contra nosotros", explicó.

Estos sistemas y herramientas nativos pueden incluir:

- PowerShell para descargar cargas maliciosas

- API criptográficas para cifrar datos

- Tareas programadas para acciones automatizadas

- Uso indebido de cuentas de servicio con privilegios elevados

- Manipulación del registro y el sistema de archivos

¿La mejor manera de reducir el riesgo de que los atacantes empleen estas tácticas? Segmentación de confianza cero.

"Hay muy pocas razones para que las cargas de trabajo se comuniquen entre sí", dijo Swartz. "Las computadoras portátiles no deberían hablar entre sí. Las máquinas virtuales no deben comunicar con todas las demás máquinas virtuales. Los recursos de la nube no deberían comunicar con otros recursos de la nube".

ZTS lo ayuda a ver toda la superficie de ataque y a identificar la conectividad innecesaria entre los recursos. Luego, los equipos de seguridad pueden priorizar y cerrar rápidamente estas conexiones abiertas. Esto evita que los atacantes aprovechen el acceso a menudo ilimitado a los recursos una vez que están dentro de la red.

Según Swartz, "Podemos bloquear todo eso sin entender a qué se ve afectada esa carga de trabajo. Queremos poder asumir que algo lo golpeó. Vamos a dejarlo morir, pero vamos a detener la propagación".

3. La segmentación de confianza cero garantiza la resiliencia cibernética

En el panorama actual de amenazas, las infracciones son inevitables, y Dant confirmó que los actores de amenazas siempre están planeando el próximo ataque. Las organizaciones nunca podrán predecir el próximo ataque al que podrían enfrentar porque siempre están cambiando y evolucionando.

"Es muy difícil determinar si algo es legítimo o malicioso. No siempre hay suficiente contexto para saberlo", señaló Dant.

En lugar de confiar únicamente en las herramientas de seguridad que previenen y detectan las infracciones, recomienda que las organizaciones se centren en la contención de las infracciones. Esta estrategia no requiere herramientas para conocer, comprender o reconocer una amenaza para evitar que acceda a recursos y datos críticos.

"Nadie puede afirmar que entiende el 100 por ciento de lo que los piratas informáticos están tratando de hacer", señaló Swartz. "Pero sí sabemos que todos quieren mudar. Solo se moverán por un cierto número limitado de formas a través de puertos abiertos, y eso es lo que podemos controlar".

ZTS evita que todo el malware se propague sin tener que comprender la intención del malware. Esto elimina el problema de las tácticas de ataque en constante evolución de la ecuación de ciberseguridad, lo que permite a los equipos de seguridad centrar en la solución en lugar del problema.

Lo más importante es que ZTS garantiza que las organizaciones sufran el menor impacto posible de las infracciones inevitables mediante la creación de resiliencia cibernética.

"La segmentación de confianza cero lo mantiene seguro y le brinda un alto nivel de confianza de que incluso si se viola una carga de trabajo, la producción no se ve afectada y esa carga de trabajo no derribará todo el entorno", dijo Swartz.

¿Listo para comenzar con la segmentación de confianza cero en su organización? Contáctenos hoy para una demostración y consulta gratis.

.png)

.webp)