Comprender los mandatos de cumplimiento de la UE: GDPR, Cyber Essentials

En la primera parte de este serial de blogs, hablé sobre el panorama del cumplimiento y cómo las diferentes industrias tienen sus propios mandatos de gobierno u orientación sobre ciberseguridad. A esto le siguió una publicación sobre regulación y controles de seguridad en el sector de Sistemas Críticos y Tecnología Operativa, un área en la que tuve experiencia directa y que me fascina a medida que se desarrolla la ciberseguridad allí. A partir de ahí, pasé a las regulaciones de servicios financieros presentes en la UE.

Aquí, pasaremos a un mandato ligeramente tangencial, GDPR, y también analizaremos Cyber Essentials / Cyber Essentials Plus como un conjunto de pautas del NCSC (Centro Nacional de Seguridad Cibernética del Reino Unido) sobre ciberseguridad.

El Reglamento General de Protección de Datos - GDPR

Muchos de ustedes están familiarizados con el Reglamento General de Protección de Datos (GDPR), ya sea que afecte directamente su vida y trabajo en la UE, o que se aplique a los datos con los que trabajamos y los sistemas con los que interactuamos.

Sin entrar en demasiados detalles, el RGPD se centra principalmente en la protección de datos, el manejo de datos y las preocupaciones de privacidad para la información de identificación personal (PII) de los ciudadanos de la UE. Los principios básicos brindan a las personas control sobre sus datos y exigen que los controladores y procesadores de datos implementen "medidas técnicas y organizacionales apropiadas" para implementar los principios de protección de datos. Lanzado en la primavera de 2018 y aplicable a todas las organizaciones que manejan los datos de los ciudadanos de la UE, GDPR es de amplio alcance, pero tiene como objetivo unificar el control de PII como una regulación (control) en lugar de una directiva (orientación).

Fundamentalmente, GDPR significa algunas cosas para los profesionales de la ciberseguridad. Específicamente, las organizaciones deben:

- Gestionar el riesgo de seguridad

- Proteja los datos personales contra ataques cibernéticos

- Detectar eventos de seguridad

- Minimizar el impacto

Estos se pueden abordar de varias maneras, incluida la implementación de las pautas de Cyber Essentials en el Reino Unido, que discutiremos más adelante en esta publicación.

Por ahora, me gustaría profundizar en cómo interpretamos y aplicamos los requisitos, específicamente a través de la lente de la microsegmentación, la prevención de brechas y la reducción del movimiento lateral.

Principios básicos del RGPD y cómo ayuda Illumio

Hay un serial de pautas que puede emplear para ayudar a cumplir con los estándares de GDPR desde una perspectiva de ciberseguridad, descritas en la guía de resultados de seguridad de NCSC GDPR. De estos, un serial de requisitos específicos entran en gran medida dentro del ámbito de la microsegmentación:

A) Gestionar el riesgo de seguridad

Cuenta con estructuras, políticas y procesos organizacionales adecuados para comprender, evaluar y gestionar sistemáticamente los riesgos de seguridad de los datos personales

Específicamente:

A. 3 Gestión de activos

Este requisito se refiere normalmente a los datos en sí mismos según el RGPD, pero los propios sistemas de manejo y alojamiento de datos pueden visualizar y mapearse, y posteriormente segmentar adecuadamente para evitar accesos adversos o compromisos.

A. 4 Procesadores de datos y la cadena de suministro

Usted comprende y gestiona los riesgos de seguridad para sus operaciones de procesamiento que pueden surgir como resultado de dependencias de terceros, como procesadores de datos. Esto incluye garantizar que empleen las medidas de seguridad adecuadas.

El mapeo de dependencias de aplicaciones, a través de Illumination, es una función principal de Illumio Core y permite una mejor comprensión de la conectividad de su organización con sistemas externos.

B) Proteger los datos personales contra ataques cibernéticos

Cuenta con medidas de seguridad proporcionadas para proteger contra ataques cibernéticos que cubren los datos personales que procesa y los sistemas que procesan dichos datos.

De manera similar a lo anterior, la pauta central aquí es sobre la prevención de ataques cibernéticos, ergo, la prevención de movimientos laterales exitosos en los sistemas que contienen datos regidos por el GDPR. Esto es exactamente contra lo que protege la microsegmentación.

C) Detectar eventos de seguridad

Puede detectar eventos de seguridad que afectan a los sistemas que procesan datos personales y monitorear el acceso de los usuarios autorizados a esos datos

C.1 Supervisión de la seguridad

Monitorear adecuadamente el estado de los sistemas que procesan datos personales y monitorear el acceso de los usuarios a esos datos, incluida la actividad anómala del usuario.

Una vez más, el mapeo de dependencias de aplicaciones se destaca aquí. La supervisión de los flujos de aplicaciones que entran y salen de aplicaciones o sistemas críticos es extremadamente poderosa cuando se monitorear un compromiso o un cambio de comportamiento. Junto con la capacidad de integrar con sistemas como SIEM y SOAR, permite una reacción rápida a los ataques, como la cuarentena de un dispositivo que se ve comprometido.

Para las organizaciones que adoptan una postura de Zero Trust, las políticas de Illumio ponen a una organización a la vanguardia antes de que un ataque tenga la oportunidad de establecer, y protege inherentemente los sistemas críticos del movimiento lateral para comprometer la cadena.

D) Minimizar el impacto

Puedes:

Minimizar el impacto de una violación de datos personales

Restaure sus sistemas y servicios

Esto se ocupa del radio de explosión, específicamente de la comprensión y minimización de la misma. Nuevamente, los sistemas de referencia aquí específicamente en lugar de los datos en sí.

Para ayudar a cumplir con estos requisitos, hay un serial de conjuntos de pautas específicas a las que se puede hacer referencia, e incluso toda la organización dedicada a consultar y brindar orientación sobre el cumplimiento de los estándares de cumplimiento de GDPR. Uno de esos conjuntos de pautas a las que se puede hacer referencia como punto de partida en el Reino Unido es Cyber Essentials, y su versión auditada externamente, Cyber Essentials Plus:

Cyber Essentials, Cyber Essentials Plus

Cyber Essentials es un conjunto de pautas simples de ciberseguridad publicadas por NCSC, que cualquier organización puede usar para ayudar a proteger su organización y puede ayudar cuando se trata de cumplir con GDPR o de otra manera. Cyber Essentials en sí es una opción de autoevaluación, con Cyber Essentials Plus disponible como una versión validada externamente. Los requisitos son los mismos para ambos, solo cambia el método de certificación.

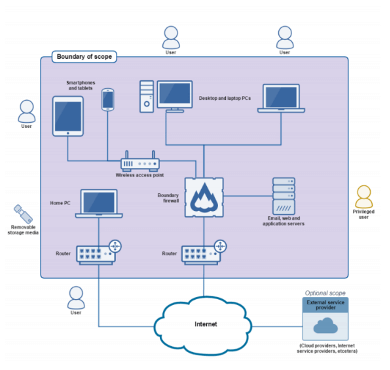

El alcance puede incluir toda la infraestructura de TI, o un subconjunto. Las aplicaciones sitio web están dentro del ámbito de forma predeterminada.

A partir de la versión 2.1, agosto de 2020, los requisitos específicos voltean en torno a algunas áreas clave:

- Firewall

- Configuración segura

- Control de acceso de usuarios

- Protección contra malware

- Gestión de parches

De estos, hay tres secciones principales con las que Illumio puede ayudar: firewall, configuración segura y protección contra malware. Algunos aspectos del control de acceso de usuarios también se pueden abordar con la funcionalidad de segmentación de usuarios adaptativa de Illumio.

Firewall

Todos los dispositivos ejecutan servicios de red, que crean alguna forma de comunicación con otros dispositivos y servicios. Al restringir el acceso a estos servicios, reduce su exposición a los ataques. Esto se puede lograr empleando firewalls y dispositivos de red equivalentes.

Un firewall de límites es un dispositivo de red que puede restringir el tráfico de red entrante y saliente a los servicios de su red de computadoras y dispositivos móviles. Puede ayudar a proteger contra ataques cibernéticos Cyber Essentials: Requisitos para la infraestructura de TI mediante la implementación de restricciones, conocidas como 'reglas de firewall', que pueden permitir o bloquear el tráfico de acuerdo con su origen, destino y tipo de protocolo de comunicación.

Alternativamente, se puede configurar un firewall basado en host en un dispositivo. Esto funciona de la misma manera que un firewall de límites, pero solo protege el dispositivo único en el que está configurado. Este enfoque puede proporcionar reglas más personalizadas y significa que las reglas se aplican al dispositivo dondequiera que se use. Sin embargo, esto aumenta la sobrecarga administrativa de la administración de reglas de firewall.

Illumio emplea principalmente el firewall del sistema operativo actual basado en host y lo programa de tal manera que logre fácilmente una postura de seguridad dinámica y de confianza cero. Hacer uso de firewalls individuales existentes permite una política muy granular, cerca del dispositivo y los datos que deben proteger.

Configuración segura

Los equipos y los dispositivos de red no siempre son seguros en sus configuraciones predeterminadas. Las configuraciones estándar listas para usar a menudo incluyen uno o más puntos débiles como:

- una cuenta administrativa con una contraseña predeterminada predeterminada y conocida públicamente

- Cuentas de usuario prehabilitadas pero innecesarias (a veces con privilegios de acceso especiales)

- Aplicaciones o servicios preinstalados pero innecesarios

Las instalaciones predeterminadas de computadoras y dispositivos de red pueden brindar a los atacantes cibernéticos una variedad de oportunidades para obtener acceso no autorizado a la información confidencial de una organización, a menudo con facilidad.

Una vez más, aquí Zero Trust como modelo de política aumenta enormemente la seguridad de una carga de trabajo determinada y minimiza el acceso a las "aplicaciones o servicios innecesarios" mencionados.

Protección contra malware

La ejecución de software descargado de Internet puede exponer un dispositivo a una infección de malware.

El malware, como virus informáticos, gusanos y spyware, es software que se escribió y distribuido deliberadamente para realizar acciones maliciosas. Las posibles fuentes de infección de malware incluyen archivos adjuntos de email maliciosos, descargas (incluidas las de tiendas de aplicaciones) e instalación directa de software no autorizado.

Con esta guía, tanto Illumio Core como Illumio Edge ayudan a prevenir la parte de movimiento lateral de una infección de malware, minimizando el radio de explosión y evitando el compromiso posterior de las aplicaciones comerciales críticas.

En conclusión

Tanto en el caso del control como en el de la orientación, la interpretación suele ser fundamental. GDPR es conocido por ser difícil de interpretar e implementar, con una dirección relativamente abierta en términos de las formas específicas de cumplir con los objetivos requeridos. Las multas relacionadas con GDPR tienen en cuenta la intención y el esfuerzo requerido para cumplir con los requisitos, además de los detalles técnicos de los controles implementados.

Del mismo modo, Cyber Essentials proporciona un esquema básico sobre cómo aumentar la seguridad, pero está abierto a múltiples formas de llegar allí. La visibilidad granular que ofrece el mapeo de dependencias de aplicaciones y la postura de seguridad Zero Trust de denegación predeterminada que se hace posible con Illumio ayudan a las organizaciones a recorrer un largo camino para cumplir con estos dos conjuntos de pautas de seguridad.

Para obtener más información sobre el enfoque Zero Trust de Illumio, visite https:\/\/www.illumio.com\/solutions\/zero-trust.

.png)