Puesta en práctica de Zero Trust – Pasos 2 y 3: Determinar en qué pilar de Zero Trust centrar y especificar el control exacto

Este serial de blogs amplía las ideas introducidas en mi publicación de marzo, "Zero Trust no es difícil... Si eres pragmático".

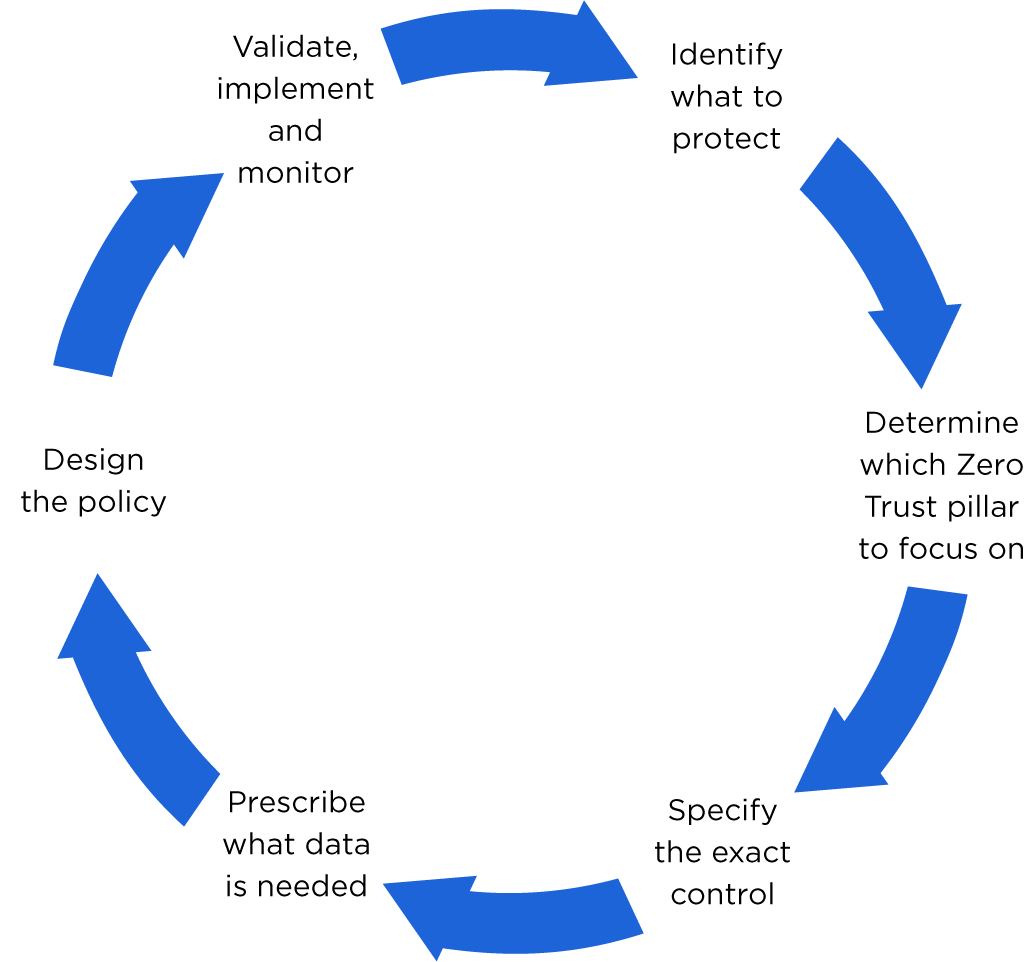

En esa publicación, describí seis pasos para lograr Zero Trust. Aquí, profundizaré en dos de los seis pasos descritos para proporcionar un marco estable que pueda ser empleado por los profesionales de la microsegmentación en organizaciones grandes y pequeñas para hacer que sus proyectos sean más exitosos. Antes de comenzar, aquí hay una representación visual de cada paso:

Paso 2: Determinar en qué pilar de Confianza cero centrar

En la parte 1 de este serial, analicé "Identificar qué proteger" y recomendé que para lograr su objetivo a largo plazo, la adopción de Zero Trust en toda la compañía, era prudente comenzar poco a poco y buscar aplicaciones candidatas que idealmente coincidan con al menos 2 de los 3 criterios que se enumeran a continuación:

- Tener un fuerte impulsor para adoptar los principios de seguridad de Zero Trust, es decir, un requisito normativo o de cumplimiento, un hallazgo de auditoría que debe abordar o una respuesta a una infracción.

- Están marcadas como aplicaciones críticas.

- Tener la voluntad de ser conejillos de indias.

Imagina que busqué en mi organización y encontré una aplicación que maneja datos PCI y, por lo tanto, debe cumplir con los requisitos de PCI-DSS. También tiene un hallazgo de auditoría sobre el "acceso excesivo a la red", está marcado como un componente crítico en el sistema de pagos de mis clientes y, luego de mucho convencerlo, el equipo de la aplicación acordó trabajar conmigo en la adopción de un marco de confianza cero para proteger adecuadamente su aplicación. Si vuelvo rápidamente a mi lista de criterios de selección, puedo ver que la solicitud elegida cumple con los 3 requisitos.

Entonces, ahora paso a determinar en qué pilar de confianza cero centrarme en esta iteración: estos son los pilares:

De la misma manera que debe adoptar un enfoque muy centrado al identificar qué aplicaciones proteger en esta etapa, debe aplicar una actitud similar al determinar cómo abordar Zero Trust en sí. Intentar abordar todos los pilares en un ciclo sería ambicioso y poco realista, ya que probablemente necesitaría implementar un conjunto diverso de controles y tecnologías, lo que obstaculizaría el objetivo recomendado de lograr un progreso relativamente rápido y medible.

Forrester proporciona una herramienta de evaluación del modelo de madurez de Zero Trust para ayudar a los profesionales a identificar las brechas en la adopción de Zero Trust por parte de su organización y estos resultados se pueden emplear para identificar los pilares específicos de Zero Trust en los que centrar. Supongamos que ejecutó esta evaluación en la aplicación elegida e identifica brechas significativas en la protección de las cargas de trabajo que ejecutan la aplicación, y específicamente destaca que son fácilmente accesibles desde toda mi red. Esto lo llevaría a enfocar esta iteración particular en la protección de las cargas de trabajo que hospedan su aplicación, lo que garantiza que obtenga una excelente visibilidad en esta área.

Paso 3: Especificar el control exacto

La protección de la carga de trabajo abarca muchas capacidades de seguridad, incluidas, entre otras, la protección y la aplicación de parches efectivos del sistema operativo y cualquier aplicación instalada, controles de protección contra amenazas basados en host, como antivirus, EDR, monitoreo de integridad de archivos, firewall basado en host, etc.

El paso 2 de la evaluación de madurez de Confianza cero identificó el acceso excesivo de la red a las cargas de trabajo de la aplicación como la brecha más significativa en Confianza cero, por lo que recomiendo centrar en el firewall basado en host, o más generalmente la microsegmentación, como el control de seguridad que se debe aplicar para que su aplicación avance un paso más en su viaje de confianza cero.

Por mi propia experiencia personal como profesional antes de unirme a Illumio, sé que para implementar eficazmente la microsegmentación, necesita una excelente visibilidad de las dependencias ascendentes y descendentes de su aplicación, de modo que tenga la información correcta con la que crear y validar las políticas de confianza cero basadas en listas blancas y con privilegios mínimos que protegerán sus cargas de trabajo.

Por lo tanto, cuando se centra en la protección de la carga de trabajo y la visibilidad y el análisis asociados con esto, y aclaró aún más que planea crear solocontroles de microsegmentación en esta etapa, ahora está listo para identificar los datos de entrada necesarios para hacer realidad esta visión. Y eso es exactamente en lo que me centraré en la próxima edición de este serial.

¿No puedes esperar a mi próxima publicación para obtener más información? Visita nuestra página sobre cómo poner en práctica su estrategia de Zero Trust con microsegmentación para obtener información privilegiada.

.png)