5 casos de uso para implementar la microsegmentación en entornos de nube pública

Las nubes públicas crearon entornos elásticos bajo demanda que se pueden escalar fácilmente para satisfacer las necesidades cambiantes del negocio. Las aplicaciones pasaron de bloques de código monolíticos estáticos a microservicios que se pueden implementar en diferentes proveedores de nube pública, en diferentes regiones y con diferentes sistemas operativos que dependen de la automatización a escala, desafiando las prácticas de seguridad existentes para reducir la exposición al riesgo y evitar el movimiento lateral de los malos actores.

A medida que la escala y el alcance de los ataques cibernéticos evolucionan constantemente, cada vez más organizaciones están implementando la microsegmentación como parte esencial de una estrategia de defensa en profundidad. Según una encuesta reciente de más de 300 profesionales de TI, el 45 por ciento actualmente tiene un proyecto de segmentación o está planeando uno.

Todos los principales proveedores de nube pública tienen sus propias soluciones de seguridad en la nube, lo que también permite niveles básicos de aplicación de políticas. A medida que su computación en la nube escala, puede aplicar a su proveedor de nube pública un aumento en los grupos de seguridad, lo que aumenta la complejidad operativa y aumenta el riesgo impuesto por la sobrecarga de reglas. Además, estas herramientas de seguridad en la nube están aisladas en la arquitectura general. Cada solución de seguridad no funciona bien en el sandbox con otras y correlacionar una brecha de seguridad entre todas ellas es una tarea engorrosa que introduce grandes retrasos en la resolución. Para obtener más información sobre este desafío, consulte esta publicación de mi colega Christer.

Los controles de seguridad han evolucionado y ahora brindan la capacidad de ver la instancia de computación en la nube en el contexto de la aplicación y el proceso comercial, lo que permite a los usuarios comprender mejor el riesgo y crear políticas aprovechando el firewall con estado integrado y nativo disponible en cada instancia de computación.

El primer paso en la vida de un paquete, en su nacimiento, es anexar la política. En el momento en que un paquete llega al plano de reenvío de red, ya se aplicó la seguridad. Este enfoque acerca la seguridad en la nube muy cerca de donde está la acción y los controles, independientemente de la red. La red y la seguridad están desacopladas para obtener lo mejor de ambos mundos.

En esta publicación, responderé cinco preguntas de seguridad en la nube pública que surgen comúnmente cuando las organizaciones están considerando la microsegmentación.

1. ¿Se puede aplicar la seguridad en la nube durante todo el ciclo de vida de una carga de trabajo?

Absolutamente. Los controles de seguridad en la nube se aplican automáticamente a una carga de trabajo durante todo el ciclo de vida, desde la creación hasta la terminación.

Al integrar herramientas de orquestación (como Ansible, Chef, Puppet) con la interfaz de programación de aplicaciones (API) de Illumio, las cargas de trabajo se emparejan con Policy Compute Engine (PCE) de Illumio. Durante el emparejamiento, las etiquetas asociadas a una carga de trabajo se asignan a etiquetas en el PCE y la carga de trabajo hereda el conjunto correcto de directivas de seguridad creadas con etiquetas en el PCE. Si una carga de trabajo está mal etiquetada, el cambio de etiquetas desencadena automáticamente los cambios de directiva adecuados. Si cambia la dirección IP de una carga de trabajo, el PCE recoge la nueva dirección IP automáticamente. Dado que las políticas de seguridad están desacopladas de la red, no se necesitan más cambios. Cuando se termina una carga de trabajo, PCE desencadena automáticamente los cambios de directiva adecuados.

Al desacoplar la red de la segmentación, los cambios de política se activan automáticamente, lo que aplica el conjunto correcto de controles de seguridad en una carga de trabajo durante todo su ciclo de vida. La seguridad siempre fue importante, pero a medida que las organizaciones se vuelven más dependientes del software para impulsar su negocio, se vuelve cada vez más crítico obtener la seguridad correcta para minimizar el riesgo comercial.

2. ¿Es posible la visibilidad de las aplicaciones en tiempo real en la nube pública?

Seguro que sí. Las aplicaciones no se quedan en una isla. Hablan entre ellos, y así es como funcionan los procesos comerciales.

La visibilidad en tiempo real de las dependencias de las aplicaciones nos ayuda a comprender el comportamiento de las aplicaciones que impulsa políticas de segmentación precisas. La visibilidad centrada en las aplicaciones es la base vital para una buena seguridad, ya que los microservicios se implementan en diferentes proveedores de nube pública y diferentes regiones.

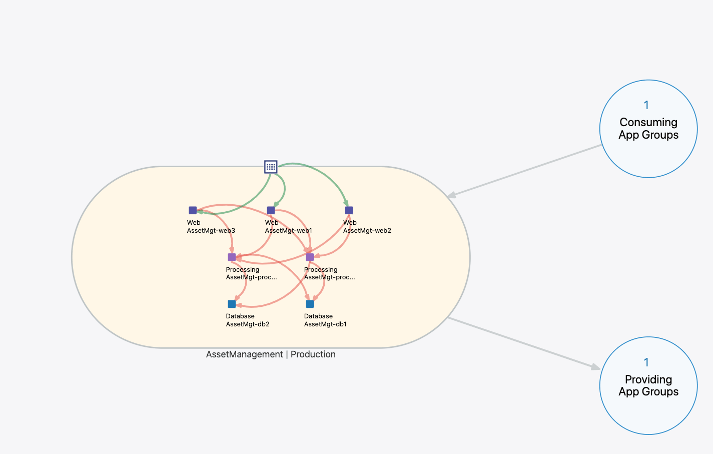

Illumio Core (anteriormente conocido como Illumio ASP) proporciona un mapa de dependencias de aplicaciones en tiempo real llamado Illumination que visualiza las comunicaciones entre cargas de trabajo y aplicaciones. Las líneas en el mapa representan los flujos de tráfico detectados entre cargas de trabajo, ya sea en la nube o en las instalaciones. Illumio colorea las líneas de rojo y verde para indicar si la conexión está permitida o bloqueada por la política de microsegmentación .

La siguiente captura de pantalla muestra el mapa de dependencias de la aplicación AssetManagement en el entorno de producción . Aquí, las líneas del mapa representan los flujos de tráfico detectados entre cargas de trabajo. Illumio colorea las líneas de rojo y verde para indicar si la conexión está permitida o bloqueada por la política de microsegmentación. Una línea verde significa que se escribió una política para permitir la conexión. Una línea roja significa que no existe ninguna política y que la conexión se bloqueará cuando se pase al modo de aplicación. Las líneas rojas y verdes hacen que sea increíblemente fácil visualizar su política de segmentación y sus infracciones. ¿Sufres de daltonismo? Illumio ASP ofrece a los usuarios una opción de deficiencia de visión del color .

Cuando el agente de Illumio, el nodo de cumplimiento virtual (VEN), se instala en una carga de trabajo y se empareja con el PCE, la visibilidad y la aplicación están disponibles. El emparejamiento de un VEN con un PCE se automatiza mediante herramientas como Ansible y Terraform.

Cuando el VEN no está instalado en una carga de trabajo, empleando soluciones compartidas por Illumio Labs, los clientes pueden visualizar la dependencia de la aplicación de las cargas de trabajo que se ejecutan en Microsoft Azure y Amazon AWS en el PCE.

3. ¿Puedo validar mis controles de seguridad en la nube en múltiples nubes?

Seguro que puedes, sin romper tu aplicación. Uno de los mayores desafíos en una implementación multinube es la falta de seguridad consistente, ya que cada proveedor ofrece un conjunto de controles que pueden ser conceptualmente similares pero difieren significativamente en la implementación. Illumio abstrae la nube subyacente de la aplicación sin depender del conocimiento o el control de la infraestructura para desarrollar políticas de seguridad.

Illumio ofrece dos soluciones para validar sus controles de seguridad:

- Cambie Iluminación a la vista Borrador para visualizar el borrador de la política y ver qué sucederá cuando aprovisione cambios.

- Cambie el estado de la directiva de cargas de trabajo a Prueba para aplicar todas las reglas del conjunto de reglas y visualizar todo el tráfico que se bloquearía al colocar las cargas de trabajo en el estado de directiva aplicado. No se bloquea ningún tráfico en el estado de prueba .

4. ¿Es posible la microsegmentación en la plataforma como servicio (PaaS)?

Sí. Illumio Labs compartió soluciones que ofrecen visibilidad y cumplimiento para la base de datos SQL de Microsoft Azure y Amazon AWS RDS.

Illumio Labs describe tres pasos para la visibilidad y la aplicación. Aquí, el firewall de nivel de servidor que protege el servidor de Azure SQL Database se programa mediante las directivas de seguridad definidas en el PCE.

Illumio Labs también describe seis pasos para la visibilidad y la aplicación. Los buckets de S3 se emplean para almacenar registros de flujo que activan una función de Lambda que reprograma los grupos de seguridad de VPC en función de las políticas de seguridad definidas en el PCE.

5. ¿Puede Illumio ayudar con una violación importante de la seguridad en la nube?

Sin dudas. Equivocar en la seguridad puede significar pérdida de datos, violación de datos, exposición de datos confidenciales, impacto en los ingresos, efecto duradero en la marca e incluso sanciones relacionadas con el cumplimiento. La seguridad no siguió el ritmo de la evolución que vimos en la infraestructura y las aplicaciones. Debe abordar la seguridad de una manera nueva y pensar de manera diferente sobre los entornos de aplicaciones y cómo protegerlos.

Uno de los mayores desafíos con una violación de seguridad es el movimiento lateral. Illumio fue diseñado para detener el movimiento lateral y reducir el radio de explosión. Por diseño, Illumio sigue un modelo de "lista de permitidos", por lo que cuando una carga de trabajo se ve comprometida, las políticas de seguridad de todas las demás cargas de trabajo se actualizan automáticamente para bloquear el tráfico de la carga de trabajo comprometida.

Las iniciativas de controles de seguridad del Centro para la Seguridad de Internet (CIS) se adoptan ampliamente y existen desde hace más de 10 años. Los controles se derivan de los patrones de ataque más comunes destacados en los principales reportes de amenazas y examinados por una comunidad muy amplia de profesionales del gobierno y la industria. Reflejan el conocimiento combinado de expertos forenses y de respuesta a incidentes comerciales y gubernamentales. Las capacidades de Illumio lo ayudan a cumplir o respaldar directamente los controles básicos, fundamentales y organizacionales de CIS.

Resumen rápido

La microsegmentación es un enfoque muy eficaz para evitar el movimiento lateral no autorizado dentro de su organización, y no es casualidad que se convirtió en un principio clave de un marco de confianza cero.

A medida que su organización se amplía para satisfacer las necesidades empresariales, la creación de controles de seguridad coherentes que funcionen en todos los proveedores de nube pública se vuelve fundamental para reducir su exposición al riesgo y reducir la complejidad. ¿Listo para dar el primer paso en su viaje de microsegmentación? Registrar para una prueba gratis de 30 días.

.png)