Seguridad basada en agentes vs. seguridad sin agentes: ¿Cuál es el mejor enfoque?

Durante años, la ciberseguridad fue un juego de compensaciones. ¿Quieres una seguridad estable? Esté preparado para la complejidad y los golpes de rendimiento. ¿Necesita un enfoque ligero? Preparar para sacrificar la visibilidad y el control.

Es por eso que existe el debate sobre la seguridad basada en agentes versus la seguridad sin agentes en primer lugar.

Los equipos tradicionales de las fuerzas de seguridad pueden elegir entre una protección profunda y una eficiencia operativa. Las soluciones basadas en agentes ofrecen visibilidad y aplicación granulares, pero vienen con sobrecarga de recursos. La seguridad sin agentes minimiza el impacto en las cargas de trabajo, pero carece de información profunda y control preciso.

Entonces, ¿cuál es el enfoque correcto para la ciberseguridad moderna? Vamos a desglosarlo.

Agentes de ciberseguridad: pros y contras

Implementar un agente de ciberseguridad directamente en una carga de trabajo puede ser una forma eficaz de reforzar la seguridad. Pero también viene con compensaciones.

Cuando implementa una solución de seguridad como agente directamente en una carga de trabajo, está acercando la protección lo más posible al recurso que la necesita. Esto significa:

- Mayor seguridad. El límite de confianza está justo donde debe estar, lo que reduce el riesgo de brechas.

- Visibilidad granular. Puede ver exactamente cómo se comportan las aplicaciones, realizar un seguimiento de los procesos y recopilar análisis profundos directamente de la propia carga de trabajo.

- Mejor detección de amenazas. La información del nivel de kernel (el núcleo del sistema) ayuda a identificar amenazas que las soluciones sin agente podrían pasar por alto.

Por supuesto, agregar un agente a una carga de trabajo no está exento de inconvenientes:

- Emplea recursos del sistema. Cualquier agente necesitará algo de CPU y memoria para ejecutar.

- Consideraciones de gestión del tráfico. El agente tiene que sentar en línea, inspeccionar el tráfico (lo que podría ralentizar las cosas) o ejecutar en un modo fuera de banda, evitando cuellos de botella pero potencialmente limitando la visibilidad.

Algunos equipos prefieren la seguridad sin agentes para evitar la pérdida de recursos. En cambio, confían en servicios en la nube, conmutadores de red o API para recopilar datos de flujo de tráfico y hacer cumplir las políticas.

Este enfoque puede reducir los gastos generales. Pero también sacrifica la visibilidad y el control. Sin un agente en la carga de trabajo, es más difícil monitorear los procesos, detectar amenazas de forma temprana o aplicar políticas precisas.

En última instancia, la decisión se reduce a las compensaciones. Si decide implementar un agente en una carga de trabajo, también debe decidir qué tan ligero debe ser. Un agente eficiente y bien diseñado puede proporcionar todos los beneficios de la seguridad profunda sin ralentizar sus cargas de trabajo.

¿Dónde debe implementar agentes de seguridad en el sistema operativo?

Para muchos propietarios de aplicaciones, los agentes pueden sentir como un riesgo. La mayoría de los hosts de centros de datos y nube ya tienen varios agentes en ejecución, por lo que agregar otro genera preocupaciones:

- ¿Entrará en conflicto con los agentes existentes?

- ¿Ralentizará el sistema al usar demasiados recursos?

- ¿Qué sucede si el agente falla?

Nadie quiere que sus flujos de trabajo críticos se interrumpan porque un agente causó una interrupción.

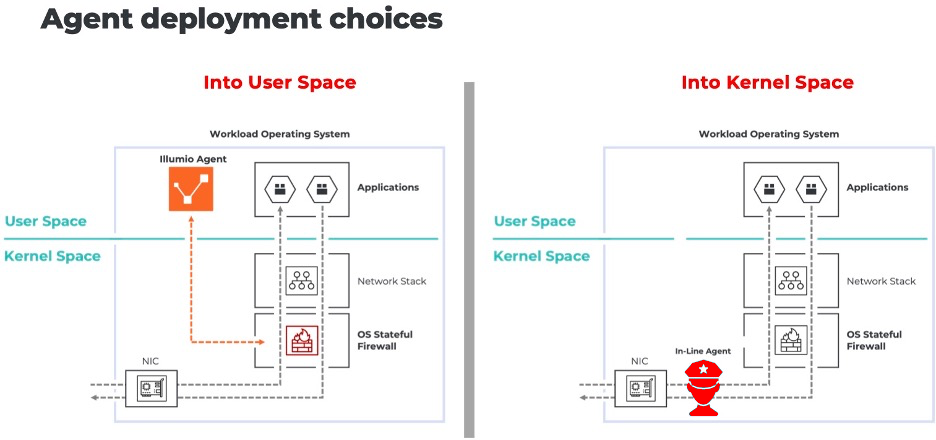

Los agentes se pueden implementar en uno de estos dos lugares dentro de un sistema operativo (SO):

- Espacio de usuario: donde residen las aplicaciones

- Espacio del kernel: el núcleo del sistema operativo, el manejo de las bibliotecas del sistema, la administración de memoria, los controladores de dispositivos y los componentes de seguridad

Agentes en el espacio de usuario: la opción más segura y de bajo riesgo

La implementación de un agente de seguridad en el espacio del usuario es una forma de bajo riesgo de mejorar la seguridad sin interrumpir los procesos críticos del sistema.

El espacio de usuario es donde se ejecutan las aplicaciones. Es independiente de las funciones principales del sistema operativo que hacen que todo funcione sin problemas. Esto coloca al agente fuera de banda de la ruta del tráfico de red, evitando el riesgo de convertir en un cuello de botella de tráfico.

Pero una desventaja de este enfoque es una menor visibilidad de los detalles granulares de los procesos más profundos en el espacio del kernel. También dificulta la interceptación del tráfico para una inspección más profunda.

Agentes en el espacio del kernel: más potencia pero más riesgo

Colocar un agente en el espacio del kernel proporciona una visibilidad profunda de las aplicaciones y los recursos del sistema. Esto permite a los equipos de seguridad monitorear procesos e inspeccionar el tráfico de red en tiempo real.

Con la implementación en línea, obtiene una inspección profunda de paquetes y controles de seguridad avanzados más allá de lo que puede ofrecer un agente de espacio de usuario.

Pero este poder conlleva riesgos. Dado que el agente opera en el núcleo del sistema operativo, las fallas pueden interrumpir las cargas de trabajo, bloquear el tráfico o incluso exponer los sistemas a amenazas.

Estos no son solo hipotéticos: las interrupciones de alto perfil de julio pasado fueron causadas por la falla de los agentes espaciales del kernel, lo que demuestra los peligros de las implementaciones mal gestionadas.

El Illumio VEN: un agente ligero y a prueba de fallos

El nodo de cumplimiento virtual (VEN) de Illumio es un agente ligero diseñado para la eficiencia y la seguridad.

En lugar de agregar complejidad, funciona con el firewall integrado de su sistema operativo, automatizando la aplicación sin interrumpir el tráfico.

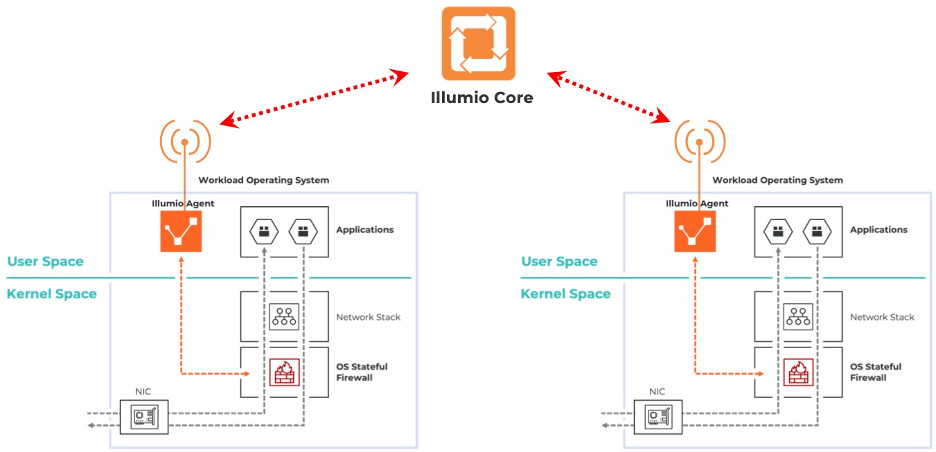

Cómo funciona el VEN

Illumio no reemplaza las herramientas de seguridad de red existentes del sistema operativo, sino que las mejora. Ya sea iptables o nftables en Linux, la plataforma de filtrado de Windows en Windows o ALF en macOS, el agente VEN de Illumio simplemente gestiona lo que ya existe.

Dado que el agente de Illumio se ejecuta en el espacio del usuario, no se ajusta al tráfico ni intercepta los flujos de la aplicación. En su lugar, recopila información del firewall del sistema operativo. Esto proporciona una visibilidad clara de todas las dependencias de la aplicación en todo el entorno.

El VEN también emplea un modelo de política basado en etiquetas, lo que hace que las políticas de seguridad sean legibles y fáciles de gestionar. Traduce estas directivas en la sintaxis correcta para cada firewall del sistema operativo. Esto garantiza una aplicación perfecta sin agregar capas adicionales de complejidad.

Esencialmente, el agente de Illumio funciona como una antena. No intercepta ni copia el tráfico, sino que recopila datos del firewall del sistema operativo y los informa a Illumio Core.

Illumio Core luego envía instrucciones de política al agente que configura el firewall. Este enfoque garantiza:

- Sin impacto en el rendimiento de la aplicación

- No hay brechas de seguridad si falla un agente

- Visibilidad continua de las dependencias de las aplicaciones

Al automatizar los firewalls del sistema operativo existentes en lugar de reemplazarlos, Illumio ofrece una solución de seguridad que es liviana, efectiva y resistente, todo sin los riesgos de la aplicación tradicional en línea.

El enfoque a prueba de fallas de Illumio

Algunas soluciones colocan a los agentes de seguridad en lo profundo del espacio del kernel para obtener atajo a los procesos del sistema e interceptar el tráfico para controles de seguridad granulares.

Si bien esto puede parecer una buena idea, crea puntos de aplicación redundantes, forzando el tráfico a través de dos firewalls en lugar de uno.

Los agentes de espacio del kernel también se encuentran en línea con el tráfico, lo que significa que una falla podría tener graves consecuencias:

- Si el agente falla al abrir, la seguridad desaparece y el sistema queda expuesto.

- Si falla al cerrar, todo el tráfico se detiene, interrumpiendo las aplicaciones y las operaciones comerciales.

El modelo de agente ligero de Illumio elimina estos riesgos. Debido a que se ejecuta en el espacio de usuario, una falla del agente no afecta la seguridad ni el tráfico. El firewall del sistema operativo permanece activo con las últimas reglas conocidas, lo que garantiza una protección continua.

Los agentes fuertes y de bajo riesgo son la mejor opción

La clave de la ciberseguridad moderna es encontrar el equilibrio adecuado. Esto significa colocar el límite de confianza exactamente donde debe estar sin ralentizar las cosas.

El enfoque basado en agentes de Illumio le brinda lo mejor de ambos mundos: seguridad estable sin ralentizar sus cargas de trabajo. No hay compensación entre protección y rendimiento. Y no hay riesgo de que una falla del agente interrumpa su negocio.

Debido a que Illumio se ejecuta fuera de banda y se mantiene liviano y pasivo, ofrece una visibilidad clara y políticas de seguridad fáciles de gestionar basadas en las necesidades comerciales, no en reglas de red rígidas.

¿Quieres verlo en acción? Contáctenos hoy para una consulta y demostración gratis.

.png)

.webp)