5 mitos de confianza cero desmentidos por John Kindervag y Michael Farnum

En 2010, John Kindervag publicó No More Chewy Centers: Introducing The Zero Trust Model Of Information Security, un reporte que detalla el nuevo concepto de Zero Trust que creó.

En los casi 15 años transcurridos desde que introdujo el concepto, fue ampliamente adoptado en la industria de la ciberseguridad. Pero su definición también se ha malinterpretado con el tiempo. Surgieron varios mitos de Zero Trust que llevan a las organizaciones por mal camino mientras trabajan hacia la resiliencia cibernética.

Kindervag, ahora evangelista principal en Illumio, está listo para dejar las cosas claras. Es por eso que se unió a Michael Farnum, CISO asesor de Trace3, para una charla informal para discutir los mitos más comunes de Zero Trust que están viendo en la industria y las verdades detrás de ellos.

Vea su discusión completa a pedido y siga leyendo para obtener la verdad del creador de Zero Trust y un experto en seguridad líder.

Definición de Zero Trust de John Kindervag

El título único del reporte de Kindervag, No More Chewy Centers, proviene de lo que él dice que es un viejo dicho en seguridad de la información: "Queremos que nuestra red sea como un M&M, con un exterior duro y crujiente y un centro suave y masticable". El lema se basa en el modelo tradicional de ciberseguridad de confianza. Asume que los atacantes no pueden pasar el "exterior crujiente" del perímetro de la red segura.

Pero como explica Kindervag, "En el nuevo panorama de amenazas actual, esta ya no es una forma efectiva de hacer cumplir la seguridad. Una vez que un atacante supera el shell, tiene acceso a todos los recursos de nuestra red".

El modelo Zero Trust es la respuesta de Kindervag a este antiguo modelo de seguridad.

"Zero Trust es una estrategia. No es un producto. No puedes comprarlo", dijo.

Zero Trust está diseñado para hacer dos cosas:

- Detener las violaciones de datos (Kindervag define las violaciones de datos como incidentes en los que se filtraron datos confidenciales o regulados de una red o sistema a manos de un actor malicioso)

- Evite que los ciberataques tengan éxito

Zero Trust proporciona una hoja de ruta para hacer esas dos cosas a nivel estratégico. Lo ayuda a guiarlo hacia las tácticas y tecnologías correctas.

"La ciberseguridad es un viaje, no un destino. Creo que lo mismo ocurre con Zero Trust", señaló.

Los 5 pasos de Kindervag para Zero Trust

- Defina su superficie de protección: No puede controlar la superficie de ataque porque siempre está evolucionando, pero puede reducir la superficie de protección de su organización en partes pequeñas y fáciles de conocer. La superficie de protección suele incluir un único elemento de datos, servicio o activo.

- Mapear la comunicación y los flujos de tráfico: No se puede proteger el sistema sin entender cómo funciona. Obtener visibilidad de sus entornos muestra dónde se necesitan controles.

- Construya el entorno de Confianza cero: Una vez que obtenga una visibilidad completa de la red, puede comenzar a implementar controles hechos a medida para cada superficie de protección.

- Cree políticas de seguridad confiable cero: Cree directivas que proporcionen reglas granulares que permitan que solo el tráfico permitido acceda al recurso en la superficie de protección.

- Monitorear y mantener la red: Inyecte telemetría de nuevo en la red, creando un bucle de retroalimentación que mejore continuamente la seguridad y construya un sistema resistente y antifrágil.

Mito #1 de Zero Trust: Existen estándares definidos para la ciberseguridad y Zero Trust

"No hay estándares de ciberseguridad en el mundo", dijo Kindervag. A pesar de sus reportes publicados sobre Zero Trust, organizaciones como NIST y CISA no establecen estándares de ciberseguridad, solo brindan orientación.

"Si lees el Modelo de Madurez de Confianza Cero (ZTMM) de CISA, dicen que es una forma de hacerlo. No están siendo prescriptivos en absoluto, y yo tampoco", explicó.

Esto también significa que no existe un estándar para Zero Trust. Cada organización es única y debe adoptar un enfoque único para construir Zero Trust. La guía de seguridad puede ser muy útil, pero no es necesariamente la mejor manera de hacerlo.

Mito #2 de Zero Trust: Puedes obtener Zero Trust siguiendo una lista de verificación

En verdad, el viaje de Zero Trust de cada organización será diferente. Depende de su tamaño, crecimiento, cotización y recursos.

"Es cuestión de averiguar el punto en el modelo de madurez en el que desea enfocar y qué debe hacer para alcanzarlo", explicó Kindervag.

Kindervag recomienda comenzar con la superficie de protección de su organización. Los equipos deben preguntar, ¿qué necesitamos proteger? Esto es diferente a un enfoque que comienza con la superficie de ataque, que puede iniciar un ciclo interminable e infructuoso de reacción a las amenazas en lugar de preparar de manera proactiva para proteger los activos más importantes.

Farnum estuvo de acuerdo en que Trace3 a menudo ve organizaciones que comenzaron sus viajes de Zero Trust centrar en la superficie de ataque, pero se encontraron con trampas. En cambio, Trace3 alienta a los clientes a emplear los cinco pasos de Kindervag para Zero Trust identificando primero su superficie de protección.

Mito #3 de Zero Trust: Zero Trust es solo seguridad de identidad

Kindervag advirtió que no se debe ser "demasiado literal" con Zero Trust. Para muchos líderes de seguridad, esto puede parecer seguir el modelo de madurez de manera demasiado estricta.

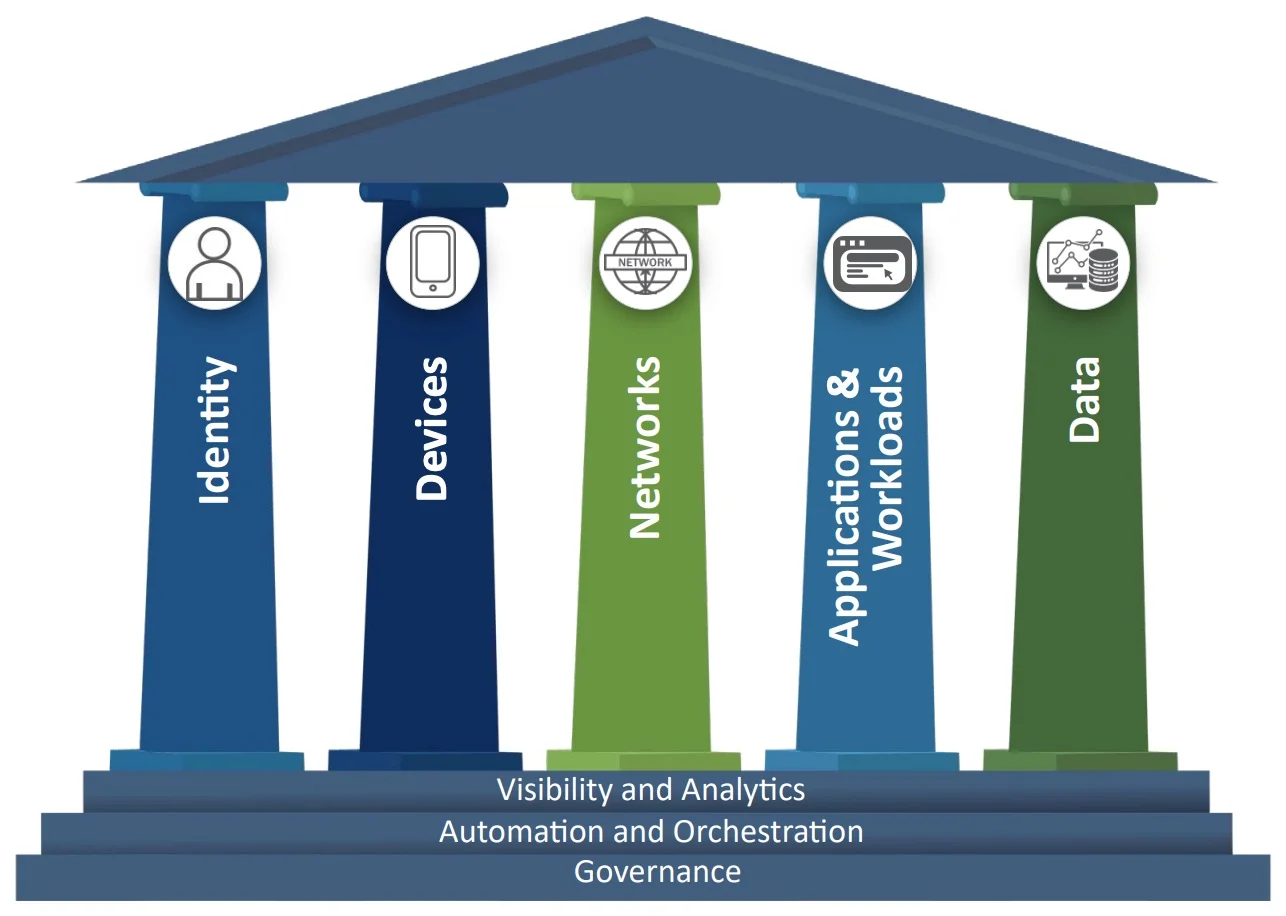

"La gente siente que tiene que hacer toda la identidad primero porque ese es el primer pilar de Zero Trust", dijo Kindervag. En cambio, alienta a las organizaciones a mirar su superficie de protección única y centrar primero en cualquier pilar de Zero Trust que cerciore sus recursos más importantes.

"Tienes que mirarlo horizontalmente, no solo verticalmente", explicó Kindervag.

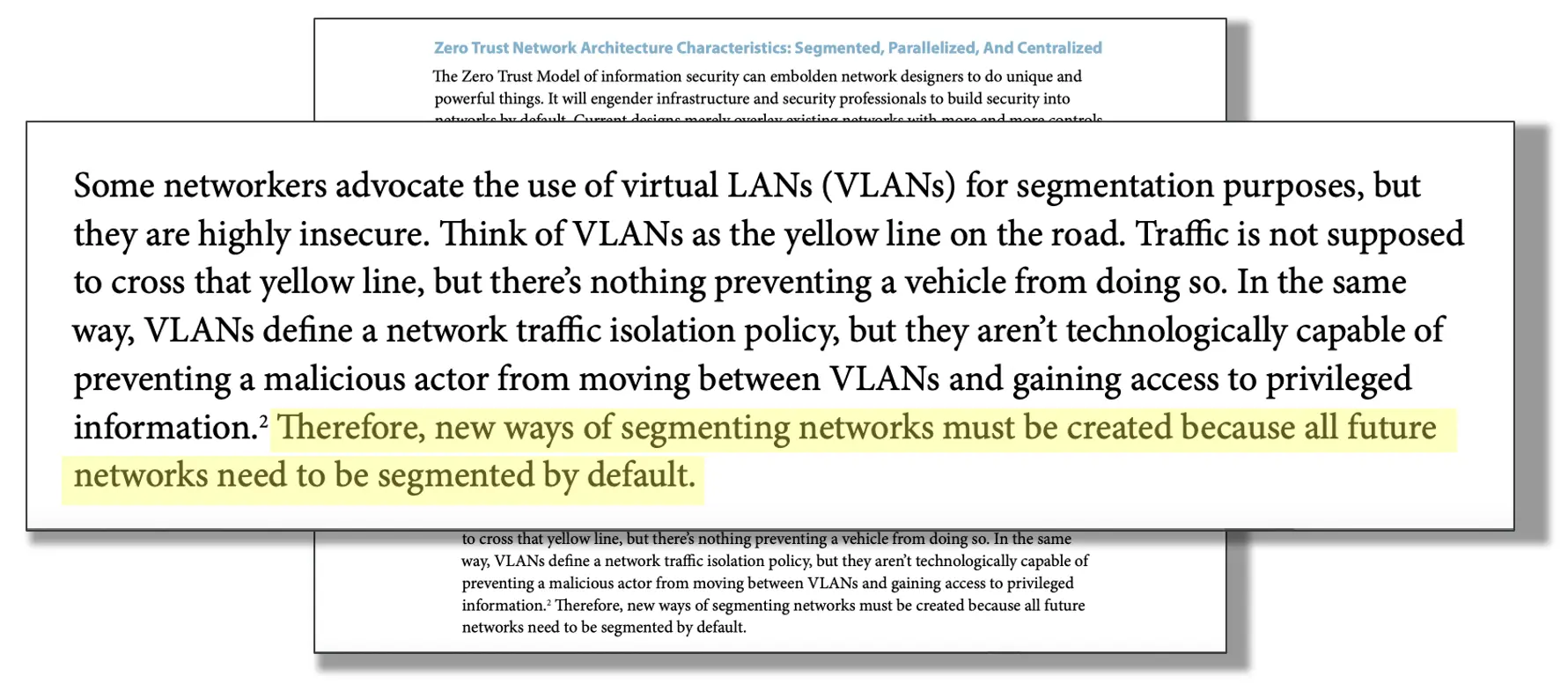

Esto a menudo significa que las organizaciones deben centrar en la segmentación en lugar de la identidad. Hace 13 años, en su segundo reporte escrito sobre Zero Trust, Build Security Into Your Network's DNA: The Zero Trust Network Architecture, Kindervag coloca la segmentación en el centro de Zero Trust. Como dice en el reporte, "Se deben crear nuevas formas de segmentar las redes porque todas las redes futuras deben segmentar de forma predeterminada".

La segmentación, también llamada segmentación de confianza cero, es una parte esencial de la confianza cero. No se puede lograr Zero Trust sin él.

Mito #4 de Zero Trust: Comprar una plataforma Zero Trust significa que tiene seguridad Zero Trust

Si está en la industria de la ciberseguridad, escuchó el término defensa en profundidad. Pero para muchas organizaciones, este concepto se convirtió en "gasto en profundidad", según Kindervag.

¿Por qué las organizaciones siguen sufriendo graves incidentes cibernéticos cuando gastamos más que nunca en soluciones de seguridad?

"Si la seguridad se trata de comprar suficientes cosas o gastar suficiente dinero, entonces lo hicimos", dijo Kindervag.

Farnum dijo que ve a muchas compañías gastando dinero en plataformas de seguridad sin comprender primero lo que necesitan proteger. Trace3 anima a los clientes a cambiar su forma de pensar sobre Zero Trust antes de realizar más compras. Vuelven a obtener visibilidad de su red y saber qué es lo más importante para proteger.

Kindervag respaldó este enfoque. "Solo queremos que funcione automáticamente en una especie de polvo de hadas mágico. Pero no es así como funciona. Siempre comienzas con la superficie protectora".

Mito #5 de Zero Trust: "Zero Trust" es solo un nuevo empaque para un viejo concepto de seguridad

Algunos en la industria de la ciberseguridad cuestionaron la validez de Zero Trust. Lo condenaron como jerga de marketing que es solo un nuevo envoltorio de una vieja idea.

Pero para Kindervag, esto solo muestra que malinterpretan el concepto. "¿Qué era Zero Trust antes de Zero Trust? No había Zero Trust. Ese era el problema", dijo.

Enel siglo XX , la atención se centró en la seguridad basada en el perímetro. Las redes se diseñaron de afuera hacia adentro: no se confiaba en el exterior y se confiaba en el interior. Esto creó redes planas completamente abiertas en el interior. Con este diseño, los atacantes no solo pueden ingresar a la red, sino que pueden permanecer allí durante días, semanas, meses e incluso años.

"Tienes que restablecer tu mentalidad", estuvo de acuerdo Farnum. "Todas las interfaces no deben ser confiables. El hecho de que su red esté en funcionamiento no significa que sea segura".

Illumio + Trace3 se asocian para avanzar en su estrategia Zero Trust

Trace3 es una compañía líder en consultoría tecnológica que ayuda a los clientes a construir, innovar y gestionar toda su esfera de TI, incluida la ciberseguridad. Se asociaron con Illumio para ayudar a los clientes a crear seguridad Zero Trust con Zero Trust Segmentation.

Juntos, la asociación ofrece un enfoque integral para construir e implementar una arquitectura de confianza cero. Al combinar la experiencia estratégica de Trace3 con la tecnología de segmentación avanzada de Illumio, puede encontrar un enfoque personalizado para Zero Trust que se adapte a las necesidades de seguridad de su organización.

Vea la conversación completa de Kindervag y Farnum a pedido. Contáctenos hoy para saber cómo Illumio + Trace3 puede ayudar a su organización a construir Zero Trust.

.png)

.webp)