Risco de ransomware: um guia completo para organizações

O ransomware surgiu como uma das ameaças mais formidáveis às organizações em todo o mundo. Leia mais sobre ransomware e os riscos graves em nosso guia abrangente.

O que é ransomware?

O ransomware é um tipo de malware que criptografa arquivos e informações em um sistema, impedindo o acesso até que um resgate seja pago, normalmente via criptomoeda, para descriptografá-los. A marca registrada do ransomware é a nota de resgate conspícua que aparece nas telas dos computadores das vítimas, indicando que os arquivos foram criptografados e exigindo pagamento por sua liberação.

Esse software malicioso criptografa dados críticos, tornando-os inacessíveis até que um resgate seja pago aos atacantes. A crescente frequência e sofisticação dos ataques de ransomware os tornaram a principal preocupação de empresas em todos os setores.

Este guia tem como objetivo fornecer uma compreensão completa do ransomware, seus riscos associados, estratégias eficazes de prevenção e mitigação e perguntas frequentes comuns para uma visão mais aprofundada.

Evolução do ransomware

O ransomware evoluiu significativamente desde a sua criação. Os primeiros ataques foram relativamente simples, geralmente baseados em métodos básicos de criptografia e técnicas rudimentares de distribuição. Com o tempo, o ransomware se tornou mais sofisticado, levando ao surgimento do Ransomware-as-a-Service (RaaS). O RaaS permite que os cibercriminosos aluguem ferramentas de ransomware, diminuindo a barreira de entrada e permitindo que até mesmo aqueles com habilidades técnicas limitadas iniciem ataques.

Principais tipos de ransomware

- Crypto Ransomware: criptografa arquivos valiosos, tornando-os inacessíveis sem a chave de decodificação.

- Locker Ransomware: bloqueia totalmente o acesso dos usuários a seus dispositivos, impedindo qualquer interação até que o resgate seja pago.

- Extorsão dupla: os atacantes não apenas criptografam os dados, mas também os exfiltram, ameaçando divulgar informações confidenciais publicamente se o resgate não for pago.

- Leakware/Doxware: semelhante à extorsão dupla, mas com foco principal na ameaça de liberar informações confidenciais para coagir as vítimas a pagar.

Métodos comuns de entrega

- E-mails de phishing: e-mails maliciosos que induzem os destinatários a clicar em links infectados ou baixar anexos nocivos.

- Explorações do protocolo RDP (Remote Desktop Protocol): os invasores exploram credenciais de RDP fracas ou comprometidas para obter acesso não autorizado aos sistemas.

- Vulnerabilidades de software: software não corrigido ou desatualizado pode servir como ponto de entrada para ransomware, permitindo que os invasores explorem vulnerabilidades conhecidas.

O que é risco de ransomware?

O risco de ransomware se refere à ameaça potencial representada por ataques de ransomware à segurança cibernética e às operações comerciais de uma organização. Ele engloba a probabilidade de um ataque ocorrer e o impacto potencial nos dados, nas finanças e na reputação da organização.

Diferenciando entre ameaças, vulnerabilidades e riscos

- Ameaças: ações maliciosas em potencial, como ataques de ransomware, que podem explorar vulnerabilidades.

- Vulnerabilidades: fraquezas ou lacunas nas medidas de segurança que podem ser exploradas por ameaças.

- Risco: A interseção de ameaças e vulnerabilidades, representando o potencial de perda ou dano.

Compreender essas distinções é crucial para uma avaliação e gerenciamento de riscos eficazes.

O papel da avaliação de risco no gerenciamento da exposição ao ransomware

A avaliação de riscos envolve identificar e avaliar possíveis ameaças e vulnerabilidades para determinar seu impacto na organização. Ao realizar avaliações de risco regulares, as organizações podem priorizar recursos, implementar medidas de segurança apropriadas e reduzir sua exposição a ataques de ransomware.

Por que o gerenciamento de risco de ransomware é importante

O gerenciamento eficaz do risco de ransomware é vital por vários motivos:

- Impacto operacional: os ataques de ransomware podem interromper as operações comerciais, levando a perdas significativas de tempo de inatividade e produtividade.

- Perda de dados: dados criptografados ou roubados podem resultar na perda permanente de informações críticas.

- Perda financeira: os custos associados a pagamentos de resgate, esforços de recuperação e possíveis multas regulatórias podem ser substanciais.

- Danos à reputação: ataques divulgados podem corroer a confiança do cliente e prejudicar a marca da organização.

Implicações regulatórias e requisitos de conformidade

As organizações devem aderir a várias regulamentações que exigem a proteção de dados confidenciais:

- HIPAA: exige que as organizações de saúde protejam as informações dos pacientes.

- GDPR: exige proteção de dados e privacidade para indivíduos na União Europeia.

- Regras da SEC: As empresas públicas devem divulgar riscos e incidentes materiais de segurança cibernética.

A não conformidade pode resultar em multas pesadas e consequências legais.

Limitações de cobertura de risco de seguro cibernético e ransomware

Embora o seguro cibernético possa fornecer suporte financeiro após um ataque, as apólices geralmente têm limitações e exclusões. Confiar apenas no seguro sem implementar medidas de segurança robustas pode deixar as organizações vulneráveis.

Estatísticas e tendências do mundo real

- 76% das organizações sofreram um ataque de ransomware nos últimos dois anos.

- 70% dos incidentes de ransomware resultam em vários dias de interrupção dos negócios.

O custo total médio para se recuperar de um ataque de ransomware é de 5,2 milhões de dólares.

Essas estatísticas ressaltam a necessidade crítica de gerenciamento proativo de riscos.

Benefícios do gerenciamento proativo de riscos de ransomware

A implementação de estratégias proativas de gerenciamento de risco de ransomware oferece vários benefícios:

- Continuidade de negócios e recuperação mais rápida: garante que as operações possam ser retomadas rapidamente após um ataque, minimizando o tempo de inatividade.

- Postura reforçada de segurança cibernética: aprimora as defesas da organização contra não apenas o ransomware, mas também contra outras ameaças cibernéticas.

- Redução de danos financeiros e de reputação: reduz os custos potenciais e a publicidade negativa associados aos ataques.

- Maior confiança das partes interessadas e do cliente: demonstra um compromisso com a segurança, promovendo a confiança entre clientes e parceiros.

Como identificar e avaliar o risco de ransomware

Identificar e avaliar com eficácia o risco de ransomware é uma etapa crítica para proteger sua organização contra possíveis ataques. Esse processo envolve entender possíveis ameaças, avaliar vulnerabilidades e determinar o impacto potencial em suas operações.

Métodos de identificação de riscos

- Modelagem de ameaças: envolve a antecipação de possíveis vetores de ataque analisando como o ransomware pode se infiltrar em seus sistemas. Ao entender as táticas, técnicas e procedimentos (TTPs) empregados pelos cibercriminosos, as organizações podem preparar melhor as defesas.

- Verificação de vulnerabilidades: a varredura regular de sistemas e redes em busca de vulnerabilidades conhecidas ajuda a identificar pontos fracos que o ransomware pode explorar. Ferramentas automatizadas podem ajudar na detecção de software desatualizado, configurações incorretas e outras falhas de segurança.

- Inventários de ativos: manter um inventário abrangente de todos os ativos de hardware e software garante que todos os pontos de entrada em potencial sejam contabilizados e protegidos. Isso inclui entender a importância de cada ativo para priorizar as medidas de segurança de forma eficaz.

Estruturas de avaliação de risco

A utilização de estruturas estabelecidas fornece uma abordagem estruturada para avaliar o risco de ransomware:

- Estrutura de segurança cibernética do NIST (CSF): oferece diretrizes para identificar, proteger, detectar, responder e se recuperar de ameaças cibernéticas, incluindo ransomware.

- Análise fatorial do risco da informação (FAIR): fornece uma abordagem quantitativa para entender e medir o risco da informação, permitindo que as organizações tomem decisões bem informadas.

ISO/IEC 27005: Concentra-se no gerenciamento de riscos de segurança da informação, oferecendo diretrizes para uma abordagem sistemática para gerenciar riscos associados aos sistemas de informação.

Ferramentas e técnicas

A implementação das ferramentas certas aprimora a capacidade de detectar e responder às ameaças de ransomware:

- Sistemas de gerenciamento de eventos e informações de segurança (SIEM): agregue e analise atividades de vários recursos em sua infraestrutura de TI para detectar comportamentos suspeitos.

- Feeds de inteligência contra ameaças: forneça informações em tempo real sobre ameaças emergentes, permitindo que as organizações atualizem as defesas de forma proativa.

- Detecção e resposta de terminais (EDR): monitora os dispositivos do usuário final para detectar e responder a ameaças cibernéticas, como ransomware.

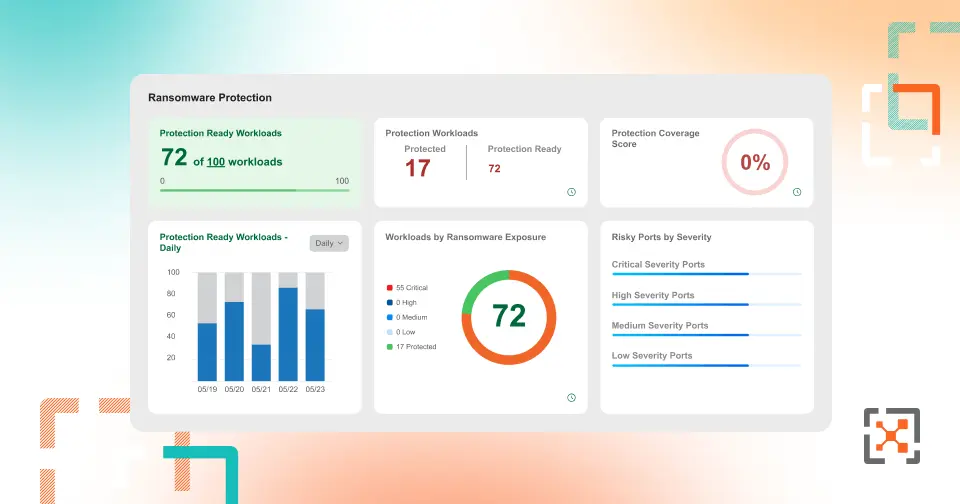

Priorizando metas de alto valor e sistemas críticos

Identificar e priorizar a proteção de ativos de alto valor e sistemas críticos é essencial. Isso envolve avaliar o impacto potencial de um ataque de ransomware sobre esses ativos e implementar medidas de segurança aprimoradas adequadamente.

Estratégias para prevenir e mitigar o ransomware

A implementação de estratégias abrangentes de prevenção e mitigação é crucial na defesa contra ataques de ransomware.

Treinamento de conscientização sobre segurança e simulações de phishing

Educar os funcionários sobre os perigos das táticas de phishing e engenharia social reduz o risco de infiltração de ransomware. Simulações regulares ajudam a reforçar o treinamento e identificar áreas que precisam ser melhoradas.

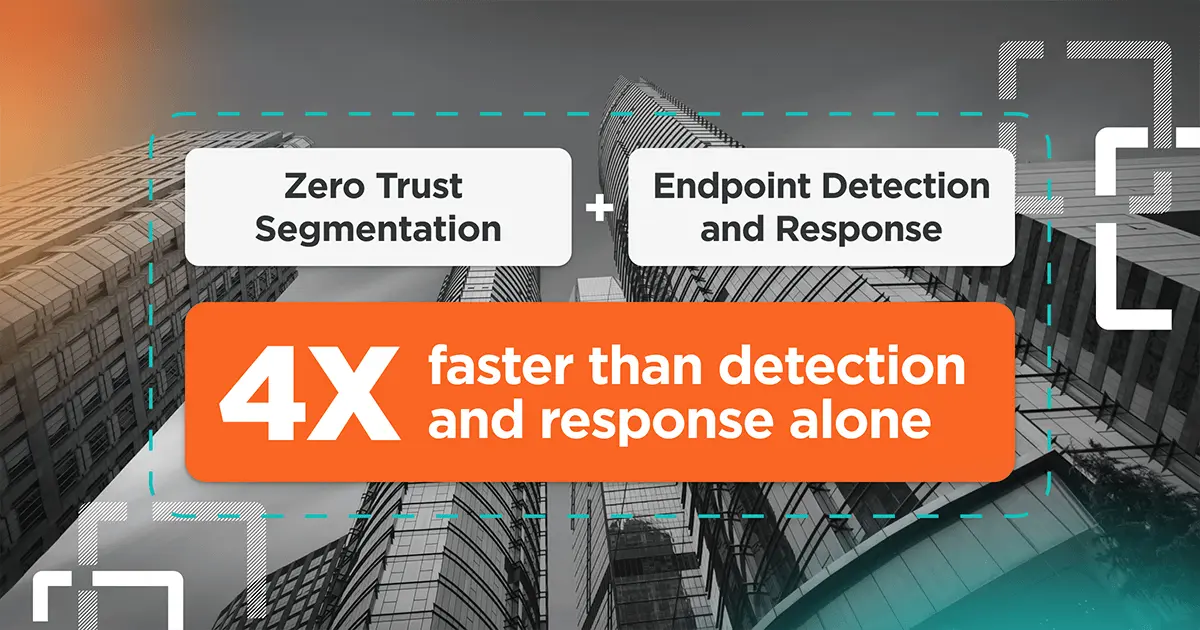

Detecção e resposta de terminais (EDR)

A implantação de soluções de EDR permite o monitoramento contínuo dos endpoints para detectar e responder rapidamente às ameaças, minimizando possíveis danos.

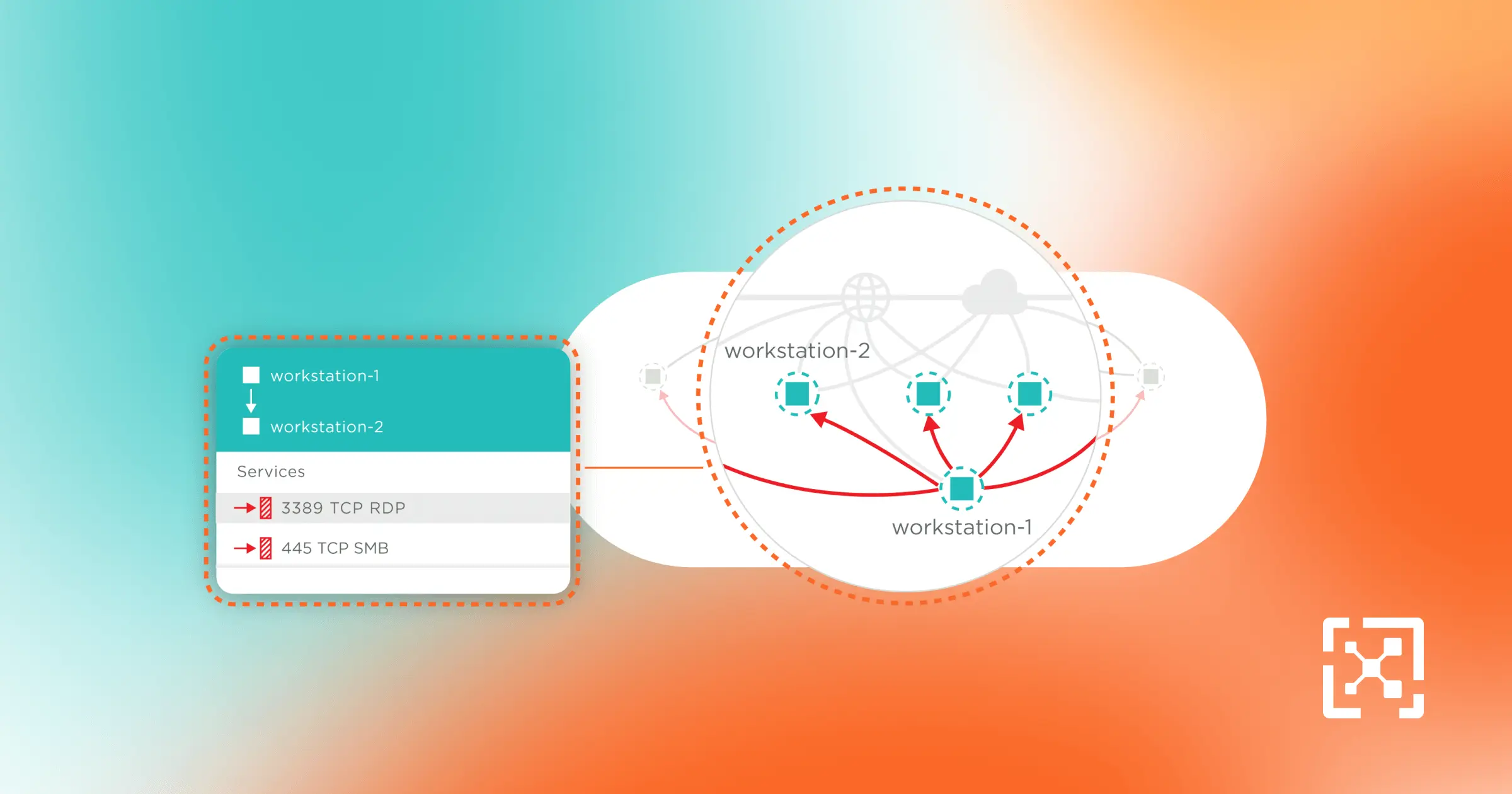

Segmentação de rede e controles de acesso (Zero Trust)

A implementação da segmentação de rede limita a disseminação do ransomware ao isolar sistemas críticos. A adoção do modelo Zero Trust garante que todos os usuários e dispositivos sejam autenticados e autorizados antes de acessar os recursos.

Autenticação multifator (MFA) em qualquer lugar

A aplicação da MFA adiciona uma camada extra de segurança, tornando mais difícil para os invasores obterem acesso não autorizado, mesmo que as credenciais estejam comprometidas.

Backups seguros e armazenamento imutável

O backup regular dos dados e a utilização de soluções de armazenamento imutáveis garantem que os dados possam ser restaurados sem ceder aos pedidos de resgate.

Gerenciamento de patches e vulnerabilidades

A aplicação oportuna de patches de segurança e o gerenciamento contínuo de vulnerabilidades reduzem o risco de exploração por ransomware.

Filtragem de e-mail e web

A implementação de soluções robustas de filtragem ajuda a bloquear e-mails e sites maliciosos, reduzindo a probabilidade de entrega de ransomware.

Planos de resposta e recuperação de incidentes

Ter um plano de resposta a incidentes bem definido é vital para minimizar o impacto de um ataque de ransomware.

Construindo um plano de resposta a incidentes de ransomware

O desenvolvimento de um plano abrangente que descreva os procedimentos para detectar, conter, erradicar e se recuperar de incidentes de ransomware garante uma resposta estruturada e eficiente.

Principais funções e responsabilidades durante um ataque de ransomware

A definição clara de funções e responsabilidades garante que todos os membros da equipe entendam suas tarefas durante um incidente, facilitando uma resposta coordenada.

Etapas a serem seguidas após a detecção do ransomware

- Conter: Isole os sistemas afetados para evitar a propagação do ransomware.

- Erradicar: remova o ransomware de todos os sistemas infectados.

- Recuperar: restaure dados de backups e verifique a integridade dos sistemas.

- Comunique-se: informe as partes interessadas, incluindo funcionários, clientes e órgãos reguladores, conforme apropriado.

Considerações legais e de aplicação da lei

A contratação de um advogado e a denúncia de incidentes às agências policiais podem fornecer orientação sobre conformidade e possível apoio investigativo.

Análise pós-incidente e planejamento de melhorias

A realização de uma análise pós-incidente completa ajuda a identificar as lições aprendidas e as áreas de melhoria, fortalecendo as defesas futuras.

Como implementar um programa eficaz de gerenciamento de risco de ransomware

O desenvolvimento de um programa abrangente de gerenciamento de risco de ransomware envolve esforços coordenados em várias facetas organizacionais.

Construindo o alinhamento interno: equipes de TI, jurídicas, de risco e executivas

Estabelecer uma equipe multifuncional garante que todos os aspectos do risco de ransomware sejam abordados. A comunicação regular entre TI, jurídico, gerenciamento de riscos e liderança executiva promove uma abordagem unificada à segurança cibernética.

Escolhendo as estruturas e ferramentas certas

A seleção de estruturas de segurança cibernética apropriadas, como NIST CSF ou ISO 27001, fornece orientação estruturada. A implementação de ferramentas como sistemas de gerenciamento de informações e eventos de segurança (SIEM) e soluções de detecção e resposta de terminais (EDR) aprimora os recursos de detecção e resposta a ameaças.

Orçamento para gerenciamento de riscos de ransomware

É crucial alocar recursos suficientes para medidas de segurança cibernética, treinamento de funcionários e planejamento de resposta a incidentes. Investimentos em medidas preventivas podem levar a uma economia significativa de custos, evitando possíveis despesas relacionadas a ataques.

Integrando a resposta ao ransomware em uma estratégia mais ampla de segurança cibernética

Garantir que os planos de resposta ao ransomware façam parte da estratégia geral de segurança cibernética promove um mecanismo de defesa coeso. Atualizações e exercícios regulares mantêm a organização preparada para ameaças em evolução.

Perguntas frequentes (FAQs) sobre ransomware

1. Como podemos testar se estamos realmente preparados contra o ransomware?

A realização regular de exercícios de mesa e ataques simulados pode avaliar e melhorar a prontidão de sua organização.

2. Quais setores estão em maior risco?

Embora todos os setores sejam vulneráveis, setores críticos como saúde, energia e finanças são alvos frequentes devido à natureza confidencial de seus dados.

3. Qual é a melhor ferramenta de prevenção de ransomware?

Não existe uma solução única para todos. Uma combinação de medidas de segurança, incluindo EDR, SIEM, microssegmentação e backups regulares, fornece proteção robusta.

4. O seguro cibernético pode ajudar com o ransomware?

O seguro cibernético pode mitigar perdas financeiras, mas deve complementar, e não substituir, práticas abrangentes de segurança cibernética.

5. Com que frequência devemos atualizar nossos protocolos de segurança?

Revisões regulares, pelo menos uma vez por ano, ou quando ocorrem mudanças significativas, garantem que os protocolos de segurança permaneçam eficazes contra ameaças em evolução.

6. O que é extorsão dupla em ataques de ransomware?

A dupla extorsão envolve invasores criptografando dados e ameaçando divulgá-los publicamente se o resgate não for pago.

7. Como a arquitetura Zero Trust ajuda na prevenção de ransomware?

O Zero Trust opera com base no princípio de verificar cada usuário e dispositivo, reduzindo o risco de acesso não autorizado e movimento lateral nas redes.

8. Qual o papel do treinamento de funcionários na prevenção do ransomware?

Funcionários instruídos têm menos probabilidade de serem vítimas de ataques de phishing, um método comum de entrega de ransomware.

9. Qual é a importância dos backups na defesa contra ransomware?

Backups regulares e seguros são essenciais, permitindo que as organizações restaurem dados sem pagar resgates.

Conclusion

Na Illumio, vimos em primeira mão como a segmentação pode reduzir drasticamente o risco de ransomware. Quando você reduz a capacidade do atacante de se mover lateralmente, você interrompe o ransomware.

Quer saber mais sobre a prevenção de ransomware? Explore a página da solução de contenção de ransomware para começar.

.png)

.webp)

.webp)

.webp)