Por dentro da investigação: caçando hackers por meio dos “Quatro Fundadores”

É meio da noite no fim de semana e você recebe uma ligação. Você precisa responder imediatamente a uma cena de crime, uma invasão por culpados desconhecidos.

Imagine-se como o detetive principal chamado para ajudar a investigar esse crime.

Por onde você começa? Que pistas você procura? Que perguntas você faz? Quem você pergunta? Quais ferramentas investigativas você deve usar? Por que esse crime ocorreu em primeiro lugar e quem é o responsável?

Nas investigações digitais, a cena do crime é a rede e os ativos digitais da organização vítima. Na sequência de um incidente ou violação cibernética, pode haver pistas óbvias. Em outras ocasiões, pode parecer que não há nenhum.

No entanto, mesmo isso pode ser uma pista por si só. A falta de pistas óbvias pode ser uma indicação de que você está lidando com profissionais.

Os profissionais são muito bons em limpar a própria sujeira. Às vezes, eles também plantam iscas para direcionar deliberadamente os investigadores na direção errada. É por isso que o contexto é tudo!

Os atacantes passam por uma série de etapas e táticas com o objetivo de atingir seus objetivos maliciosos. Isso significa que os defensores também devem aplicar táticas contrárias para uma preparação eficaz para uma resposta.

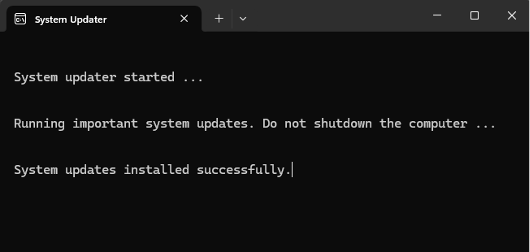

Nesta série do blog, acompanharemos o executável mostrado abaixo, que foi relatado como sendo executado por um usuário em nossa organização. Em seguida, tentaremos investigar o que ele fez quando foi executado e determinar se suas ações foram boas ou ruins.

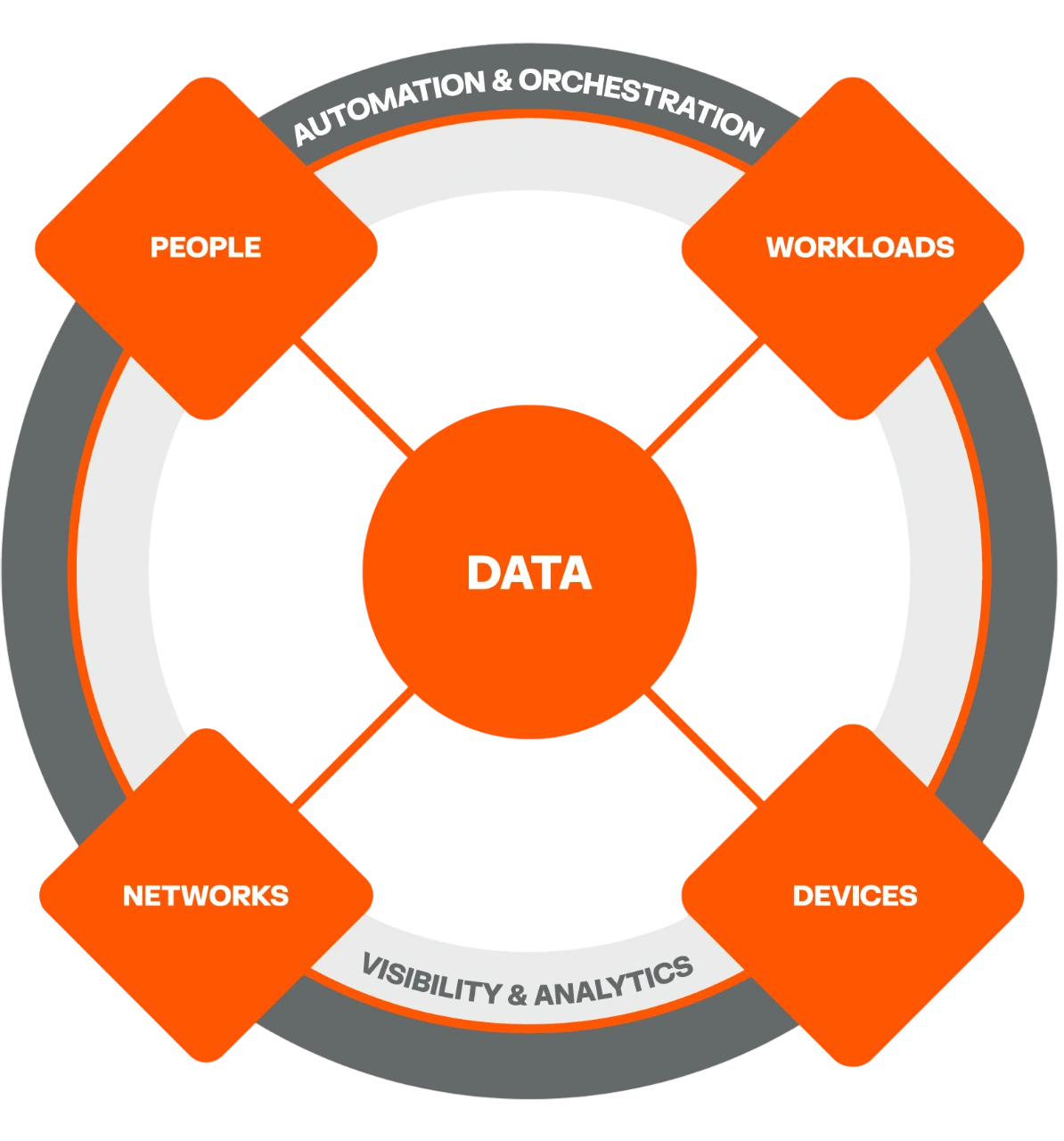

Pessoas, dispositivos, redes e dados

Em última análise, o mundo cibernético gira em torno de dados. Os dados geralmente são hospedados em cargas de trabalho (que podemos chamar vagamente de servidores para os fins deste artigo).

Pessoas ou usuários têm dispositivos como laptops, smartphones e tablets que se conectam por redes para acessar os dados salvos nas cargas de trabalho.

Para acessar os dados, eles normalmente usam aplicativos em execução em seus dispositivos. Seus dispositivos se conectam por meio de redes como Wi-Fi à Internet.

Na prática, considere um usuário que faz login em um laptop e depois se conecta ao Wi-Fi. Em seguida, o usuário inicia um aplicativo de e-mail para se conectar à carga de trabalho ou servidor de e-mail da empresa. O usuário (pessoas) usa o laptop (dispositivo) para se conectar por uma rede (Wi-Fi) para acessar o servidor de e-mail da empresa (carga de trabalho) para acessar o e-mail (dados).

Siga os dados

A motivação dos defensores é manter a confidencialidade, integridade e disponibilidade de seus dados.

Existe o ditado popular de seguir o dinheiro. O equivalente cibernético é seguir os dados.

Depois de um ataque, você deve começar tentando encontrar as respostas para as seguintes perguntas-chave:

- Incidente: O que aconteceu?

- Impacto: o que (ou quem) é afetado?

- Escopo: Onde isso está acontecendo?

- Relatório: Conclusões e recomendações

No entanto, para responder a essas perguntas com sucesso, precisamos ter um guia sobre como acompanhar os dados pelos diferentes caminhos e entidades que podem ser relevantes.

Ao fazer isso, uma regra importante a ser lembrada é remover qualquer apego emocional ou noções preconcebidas. Nós apenas seguimos as evidências e, nesse sentido, o contexto é tudo!

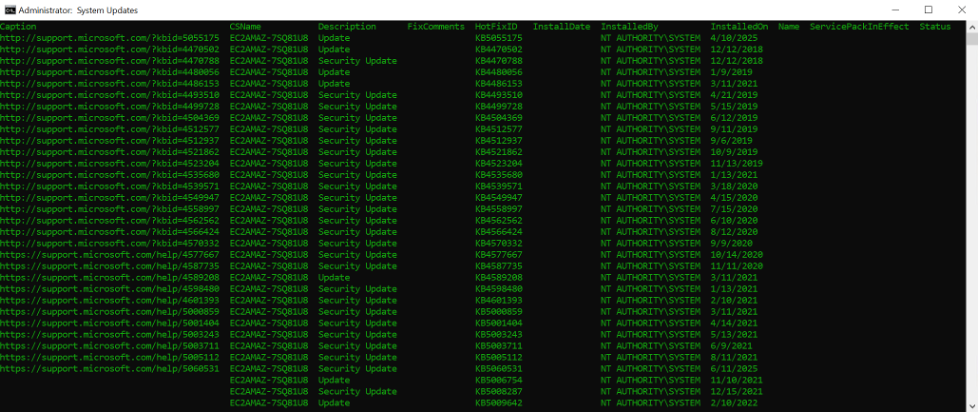

Nesse incidente específico sob investigação, uma observação do computador do usuário logo após a execução do executável “atualizador do sistema” foi a seguinte janela pop-up:

Começaremos analisando o contexto em termos de técnicas que se enquadram em indicadores de ataque versus indicadores de comprometimento:

- Indicadores de ataque (IoA): indicam que um ataque está sendo tentado ou em andamento. Aqui, padrões e comportamentos suspeitos fornecem a indicação. Os exemplos são:

- E-mail de phishing

- Tentativas de login por força bruta

- Análise de vulnerabilidade externa não solicitada

- E-mail de phishing

- ․Indicadores de comprometimento (IoC): evidência de um ataque que já aconteceu. Aqui, o comportamento ou atividade maliciosa conhecida fornece a indicação, como:

- Login de viagem impossível/Login comprometido

- Detecção conhecida de hash de malware

- Transferência de dados para IPs ou URLs maliciosos conhecidos (exfiltração)

Em seguida, procederemos à padronização de nossa abordagem por meio de quatro categorias de atenção. Eu me refiro a isso como “F4” ou “Foundational Four”:

- Sistema de arquivos (armazenamento) ․

- Registro

- Memória (RAM) ․

- Rede (caminho de comunicação)

Nessas áreas fundamentais, estaremos interessados nas operações CRUD (criar, ler, atualizar e excluir) associadas a cada uma para entender qualquer intenção maliciosa:

- ․Sistema de arquivos (armazenamento)

- Criando um novo arquivo: createFile ()

- Lendo um arquivo existente: readFile ()

- Escrevendo em um arquivo existente: writeFile () ․

- ․Registro

- Abrindo um caminho de registro

- Lendo valores de chave de registro

- Excluindo chaves de registro ․

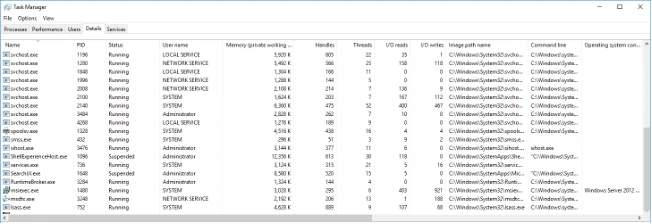

- ․Memória (RAM)

- Criação de um processo

- Criação de tópicos

- Escrevendo no processo ․

- Criação de um processo

- ․Rede (caminho de comunicação)

- Criando um soquete de rede

- Vinculação

- Ouvindo

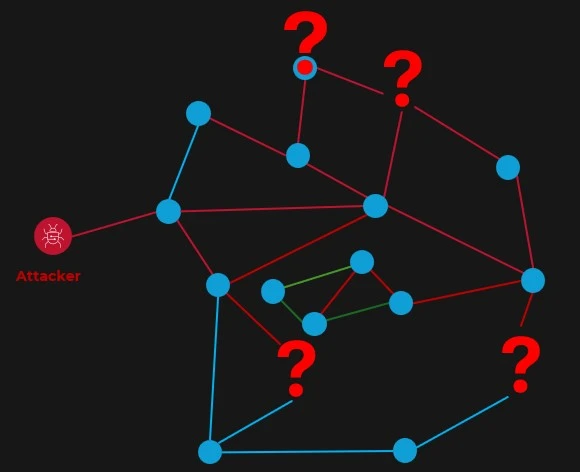

A imagem acima mostra um exemplo de uma combinação de dois dos Quatro Fundadores detalhados em um sistema operacional Windows. Mostra a relação entre memória e sistema de arquivos.

Próximas etapas: rastrear malware no F4

No restante desta série de blogs, acompanharemos as evidências usando as quatro operações como base para prosseguir.

Queremos entender como o sistema de arquivos foi usado. Por exemplo, arquivos descartados ou operações de arquivo em arquivos existentes, qualquer alteração na chave do registro, alterações no processo ou manipulação na memória e quais conexões de rede foram feitas (e de onde elas foram ou vieram)?

Em seguida, procederemos ao mapeamento de quaisquer relações entre nossa carga útil sob investigação e as quatro áreas fundamentais.

Volte no próximo mês enquanto continuamos a investigação!

Quer se preparar para esses tipos de ataques? Saiba como o Plataforma de contenção de brechas Illumio ajuda você a conter a propagação de malware e impedir que invasores se movam livremente pela sua rede.

.png)

.webp)

.webp)

.webp)