Mergulhe mais fundo na segmentação Zero Trust da Illumio com ideias, perfis do Illumineer, guias instrucionais e muito mais

.svg)

Ransomware Containment

.webp)

Cavalo de Tróia moderno: como os atacantes vivem fora da terra e como detê-los

Descubra como os atacantes “vivem da terra” usando ferramentas confiáveis como PowerShell e SSH e como impedir ameaças de LOTL com visibilidade e contenção.

.webp)

Por dentro da investigação: caçando hackers por meio dos “Quatro Fundadores”

Aprenda as principais perguntas, táticas e ferramentas para descobrir atividades maliciosas, rastrear o comportamento do invasor e proteger dados críticos no complexo cenário atual de ameaças.

.webp)

Dr. Larry Ponemon explica por que a contenção — e não a prevenção — é o futuro da cibersegurança

Aprenda com o especialista em segurança cibernética Dr. Larry Ponemon sobre por que a prevenção não é mais suficiente e por que a contenção, a confiança zero e uma liderança forte são fundamentais para sobreviver aos ataques modernos de ransomware.

.webp)

Por que o Medusa Ransomware é uma ameaça crescente à infraestrutura crítica

Saiba como o ransomware Medusa funciona e por que é tão perigoso para infraestruturas críticas em todo o mundo.

.webp)

Ransomware em 2025: custo, tendências e como reduzir seu risco

Saiba como os invasores exploram as brechas de segurança, por que o ransomware agora é um modelo de negócios e como a microssegmentação pode impedir que as ameaças apareçam.

Estudo sobre o custo global do ransomware: o que os números nos dizem

Saiba como os atacantes estão migrando para a disrupção operacional, por que a prevenção não é suficiente e como o Zero Trust e a microssegmentação contêm o impacto do ransomware.

Como atender às orientações sobre ransomware Phobos da CISA com o Illumio

Descubra as orientações da CISA para se proteger contra o ransomware Phobos e como a plataforma de segmentação Illumio Zero Trust ajuda a atender a esses padrões.

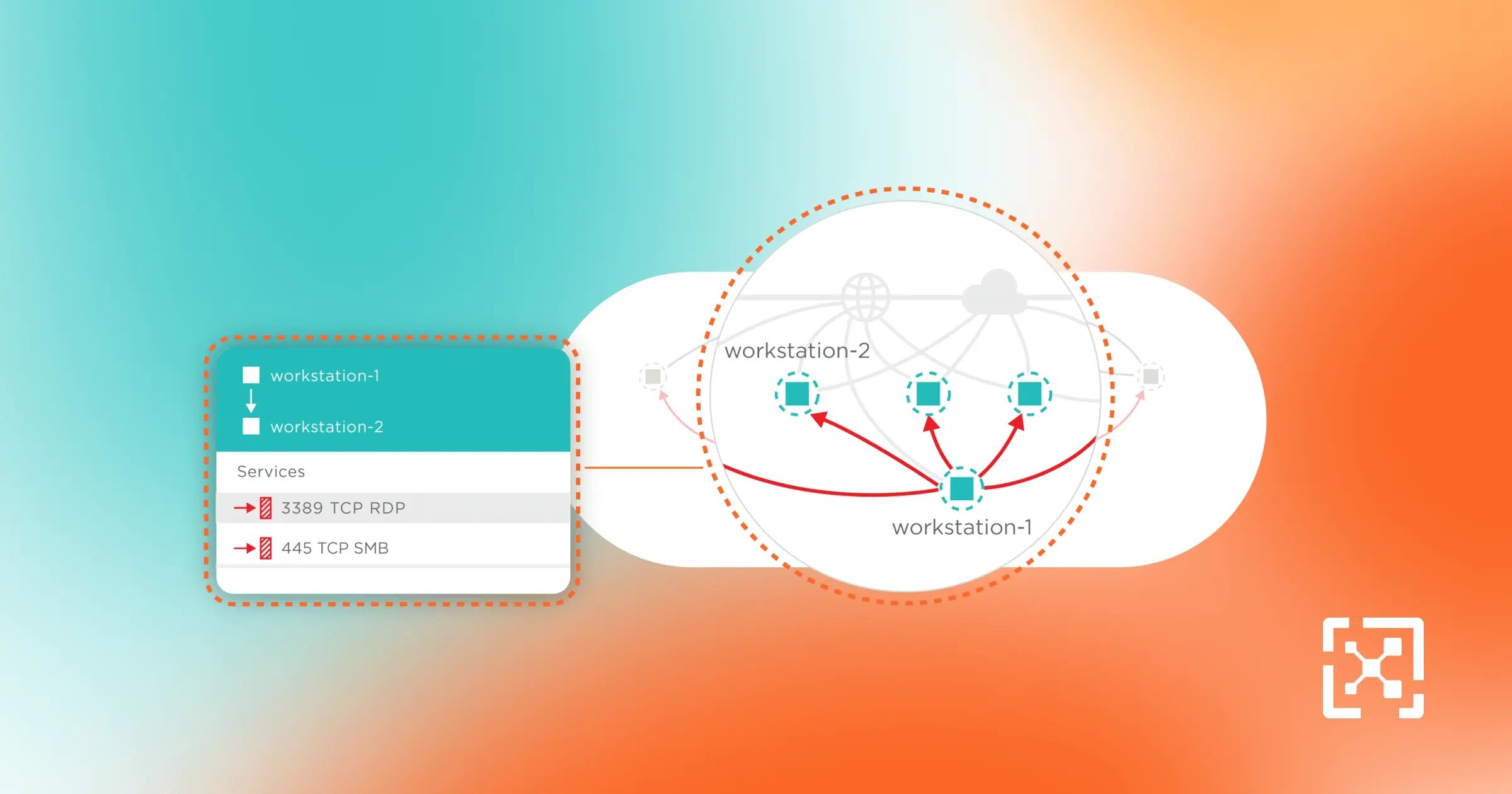

Contenha o ransomware em sua origem com a segmentação Zero Trust

Saiba por que a ameaça do ransomware é tão crítica e como conseguir a contenção do ransomware com a segmentação Zero Trust.

Os ataques de serviços públicos estão se tornando mais disruptivos: o que as operadoras podem fazer

Saiba como os ataques às concessionárias estão mudando e as cinco estratégias que as operadoras podem usar para mitigar as ameaças atuais.

O Kubernetes não está imune ao ransomware — e como o Illumio pode ajudar

Saiba por que o ransomware é um risco muito real de segurança cibernética no Kubernetes que os arquitetos do DevSecOps não podem se dar ao luxo de ignorar.

.webp)

AWS e Illumio: ajudando o setor de saúde a modernizar sua resposta ao ransomware

Junte-se à Illumio em 21 de setembro às 9h PST para um webinar gratuito com a Amazon Web Services (AWS).

Desmistificando técnicas de ransomware usando assemblies.Net: um ataque em vários estágios

Aprenda os fundamentos de um ataque de carga útil em vários estágios usando um conjunto de cargas úteis em estágios.

Suponha que a violação seja feita.

Minimize o impacto.

Aumente a resiliência.

Pronto para saber mais sobre a segmentação Zero Trust?