7 dicas práticas para CISOs construindo confiança zero com Neil Thacker, CISO da Netskope

Ao encerrarmos a segunda temporada do podcast The Segment: A Zero Trust Leadership, é empolgante relembrar as conversas que tive com alguns dos principais especialistas do setor. Cada um deles forneceu uma perspectiva única sobre como as organizações podem se adaptar ao cenário atual de ameaças em constante mudança.

Neste episódio final, tive o privilégio de me sentar com Neil Thacker, diretor de segurança da informação (CISO) da EMEA na Netskope. Neil oferece uma vasta experiência sobre como criar uma estrutura resiliente de Zero Trust.

Durante nossa discussão, ele compartilhou sete dicas que podem ajudar líderes de segurança e CISOs a trilhar o caminho para o Zero Trust.

1. Olhe além do perímetro tradicional

Neil começou no setor de segurança cibernética na década de 1990 trabalhando em uma central de serviços ajudando as pessoas a se conectarem com segurança à Internet. Ele rapidamente assumiu funções técnicas e de consultor antes de fazer a transição para a liderança executiva.

Neil relembrou os primeiros dias de sua carreira, quando proteger o perímetro era o foco de todas as equipes de segurança. Naquela época, o objetivo era proteger a rede e os ativos da organização contra ameaças externas.

Mas os tempos mudaram. Hoje, confiar em tal perímetro dá uma falsa sensação de segurança.

“O perímetro se dissolveu”, disse Neil. “Vimos isso acontecer antes mesmo de chamarmos isso de nuvem. As organizações estavam transferindo dados e operações para servidores externos, e proteger essas conexões se tornou mais importante do que nunca.”

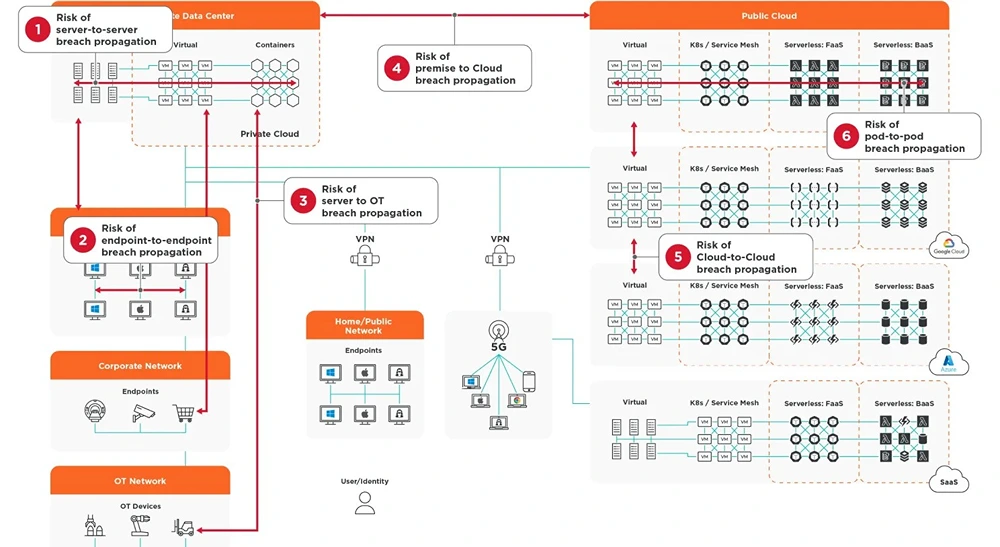

Hoje, em um mundo em que os funcionários trabalham remotamente e os dados estão espalhados por ambientes híbridos de várias nuvens, a ideia de um perímetro de rede tradicional está desatualizada. Essa nova forma de rede aumentou a complexidade e, com ela, veio o aumento exponencial de violações e ataques de ransomware.

Neil disse que os CISOs devem abraçar essa nova realidade mudando o foco da defesa de limites fixos para a proteção dos pontos de acesso onde quer que estejam. Não se limite a trancar as portas da rede — bloqueie todos os dispositivos, aplicativos e fluxos de tráfego que não sejam necessários para a empresa. Quanto mais cedo sua equipe abraçar o mundo sem fronteiras, mais cedo você estará pronto para as ameaças cibernéticas modernas.

2. Faça do gerenciamento de riscos sua estrela norte

Em vez de reduzir seus recursos, Neil enfatizou o foco no risco. No cenário atual de ameaças, proteger tudo igualmente não é apenas impraticável, é impossível. A chave é entender o que é mais importante para sua organização.

“Em um mundo perfeito, você pode proteger todos os dados com os quais sua organização transaciona diariamente. Mas isso não é realista”, disse ele. “Tudo gira em torno da priorização de riscos. De onde vêm seus maiores riscos?”

De acordo com Neil, as estratégias de segurança mais bem-sucedidas se concentram em ativos críticos e áreas de alto risco. Ele incentivou os CISOs a fazerem perguntas difíceis: Quais dados são mais importantes para os negócios? O que acontece se você perder o acesso a ele? Qual é o impacto financeiro ou de reputação? Essas respostas devem impulsionar os esforços de segurança.

Em um mundo perfeito, você pode proteger todos os dados com os quais sua organização transaciona diariamente. Mas isso não é realista.

3. Não deixe sua estratégia Zero Trust se concentrar apenas na identidade

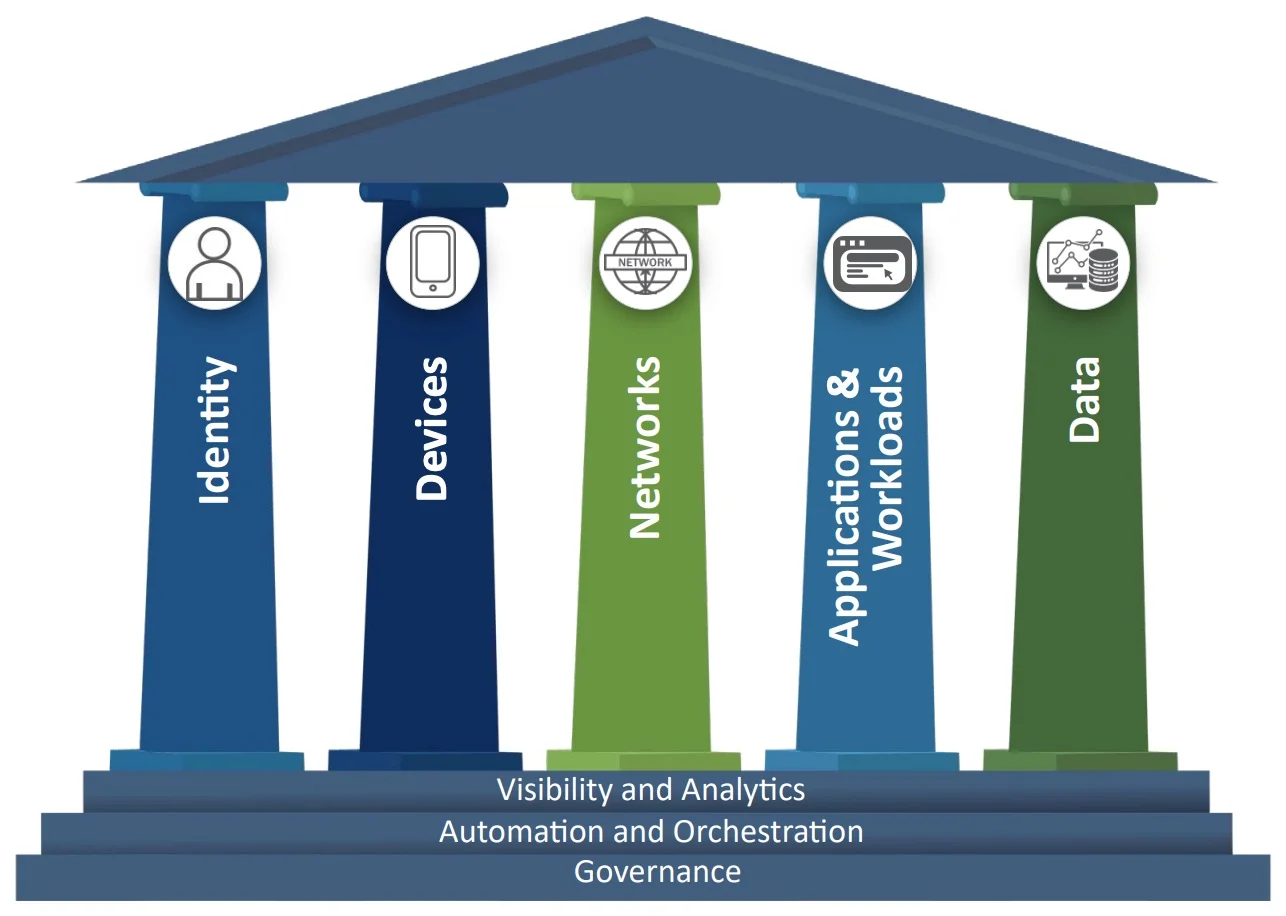

Embora a verificação da identidade dos usuários seja crucial, uma abordagem Zero Trust deve ir muito além, explicou Neil. Ele alertou contra colocar muita ênfase apenas na identidade, o que ele acha que muitos CISOs tendem a fazer.

Em vez disso, Neil sugeriu uma visão mais ampla que incorpora sinais como postura, localização e padrões de atividade do dispositivo.

“A identidade é apenas uma parte da equação”, explicou. “Você também precisa considerar o dispositivo, a localização e o contexto por trás da solicitação de acesso.”

Para aprimorar seu modelo Zero Trust, ele recomendou adotar uma abordagem em várias camadas. Garanta que suas decisões de segurança sejam baseadas em vários sinais, em vez de apenas identidade. A integridade, a localização e a sensibilidade dos dados acessados de um dispositivo são igualmente importantes para determinar se o acesso deve ser concedido.

4. Deixe que a segurança acompanhe os dados

Neil insistiu que os dados sempre deveriam ser a prioridade em qualquer modelo Zero Trust. Com usuários, dispositivos e aplicativos se conectando de qualquer lugar, a segurança deve acompanhar os dados. Isso garante que ele esteja protegido, não importa aonde vá.

“Você não pode mais confiar apenas na proteção da rede”, disse Neil. “Você precisa proteger os dados onde quer que eles viajem.” Isso significa aplicar controles de segurança que acompanham os dados em todos os ambientes.

Não se trata apenas de monitorar quem acessa os dados, mas como esses dados são usados e para onde fluem. A segurança centrada em dados garante que, não importa onde seus dados acabem — seja na nuvem, em um endpoint ou na rede de um parceiro — eles sejam cobertos por políticas de segurança consistentes.

5. Consolide sua pilha de segurança para obter eficiência

Neil acredita que o principal desafio de muitos CISOs não é apenas se defender contra ameaças, mas gerenciar a complexidade. Muitas ferramentas de segurança podem criar mais dores de cabeça do que soluções. Neil aconselhou os líderes de segurança a simplificarem suas pilhas de segurança consolidando ferramentas sempre que possível.

“Há um ponto ideal quando se trata do número de ferramentas de segurança”, observou ele. “Se você conseguir reduzir sua pilha para menos de 10, estará em um lugar muito mais gerenciável.”

Fazer malabarismos com dezenas de sistemas pode resultar em lacunas na visibilidade e na segurança ou na sobreposição de funcionalidades. Neil enfatizou a integração de menos ferramentas mais eficazes que fazem mais em uma única plataforma. Ao simplificar sua pilha, você reduzirá a complexidade, economizará custos e terá uma visão mais clara da postura de segurança da sua organização.

Há um ponto ideal quando se trata do número de ferramentas de segurança. Se você conseguir reduzir sua pilha para menos de 10, estará em um lugar muito mais gerenciável.

6. Adicione tempo aos seus cálculos de segurança

Neil acredita que um aspecto frequentemente esquecido do Zero Trust é o tempo. Entender quando os dados são acessados pode ser tão importante quanto entender quem os está acessando.

“Quando você está construindo o Zero Trust, você deve considerar o tempo porque os dados têm seu próprio ciclo de vida”, explicou ele.

Neil usou o exemplo de atividades de fusão e aquisição (M & A) que tornam alguns ativos de dados altamente confidenciais durante um determinado momento. Depois de um certo tempo, esses dados não são mais tão confidenciais.

“Entender como o tempo afeta os dados e suas necessidades de segurança deve fazer parte de suas considerações sobre a estratégia Zero Trust”, disse ele.

Em outras palavras, considere o tempo como outro sinal de segurança. Por exemplo, defina controles que impeçam que dados confidenciais sejam acessados após o expediente ou sinalize solicitações de acesso que estão fora dos padrões de uso típicos. Anomalias baseadas no tempo podem ser um forte indicador de atividade maliciosa ou de uma conta comprometida.

7. Alinhe o Zero Trust às metas de negócios

Uma estratégia Zero Trust deve servir à empresa, não apenas ao departamento de TI. Neil destacou a importância de se comunicar com os líderes empresariais em seu idioma. Isso significa focar em como a segurança apoia o crescimento e a continuidade dos negócios, não apenas nos detalhes técnicos do seu plano de segurança.

“Vi valor em ter discussões que se concentram menos no lado técnico”, mencionou Neil. “Para o conselho, não se trata de quantos sistemas traçamos ou de quantos incidentes tivemos. Em última análise, tratava-se de como estamos apoiando a empresa e ajudando a empresa a progredir.”

Ao apresentar estratégias de Zero Trust ao conselho ou aos executivos, enquadre-as em termos de valor comercial. Como o Zero Trust protegerá os principais fluxos de receita? Como ela protegerá a propriedade intelectual e os dados do cliente? Ao alinhar seus esforços de segurança com as prioridades de negócios, você obterá a adesão da liderança de que precisa para construir com sucesso o Zero Trust em toda a empresa.

.webp)

Ouça, assine e analise o podcast The Segment: A Zero Trust Leadership

Como mostra a experiência de Neil na construção do Zero Trust na Netskope, o Zero Trust não é uma abordagem do tipo “configure e esqueça”. É uma mentalidade e um processo contínuo de aprendizado, aprimoramento e escalabilidade.

Quer saber mais? Ouça o episódio completo em nosso site, Apple Podcasts, Spotify ou onde quer que você obtenha seus podcasts. Você também pode ler a transcrição completa do episódio.

.png)

.webp)