Como a segmentação Zero Trust interrompe o ransomware 4 vezes mais rápido do que apenas a detecção e a resposta

Está bem documentado que Zero Trust é uma mentalidade e o princípio básico é presumir uma violação. Isso pode parecer assustador, mas, na realidade, significa que você deve presumir que, se sua organização ainda não foi violada, é provável que isso aconteça. As posturas de segurança devem mudar de passivas e de espera para proativas e de caça. Por que isso é mais importante do que nunca?

A pandemia acelerou a transformação dos negócios, impulsionando a introdução de automação e cadeias de suprimentos integradas, quebrando a estrutura tradicional de redes e sistemas e criando novos níveis de hiperconectividade. Uma viagem ao hospital agora é uma experiência digital de ponta a ponta. Você pode entrar e sair de uma agência bancária ou de varejo sem interagir com um ser humano.

Essa mudança criou um novo conjunto substancial de vetores de ataque e oportunidades para os cibercriminosos. Adotar a mentalidade " assume breach ", que impulsiona uma abordagem mais proativa, agora é o único caminho a seguir.

A boa notícia é que existem várias estruturas que podem orientar sua organização nessa abordagem. E o padrão-ouro das estruturas é a Estrutura de Segurança Cibernética (CSF) do Instituto Nacional de Padrões e Tecnologia (NIST).

Mas como a implementação de práticas no CSF do NIST pode ajudar sua organização a limitar o impacto de uma violação inevitável?

A Illumio contratou a Bishop Fox, líder em testes ofensivos de segurança e penetração, para medir quantitativamente o desempenho, conduzindo uma série de ataques de ransomware emulados. Neste post, resumiremos os cenários de ataque e os principais resultados. O relatório completo está disponível aqui.

Construindo um modelo mais seguro: identificar, proteger, detectar, responder

As duas primeiras etapas da estrutura CSF do NIST estão bem estabelecidas e óbvias:

Identifique

- Determine quais ativos têm maior probabilidade de serem atacados e quais ativos terão o maior impacto se forem comprometidos.

- Mapeie os fluxos de dados entre todos os dispositivos, TI e OT.

- Determine as vulnerabilidades em cada dispositivo para quantificar a exposição desse dispositivo com base nas conexões mapeadas.

Proteger

- Bloqueie todas as portas e protocolos não utilizados e de alto risco.

- Implemente a delimitação de ativos e aplicativos e permita o acesso com base no menor privilégio.

A etapa 3 (Detectar) e a etapa 4 (Responder) são onde as coisas se fragmentaram.

Progredimos muito desde a época das assinaturas com o advento do aprendizado de máquina, dos feeds de ameaças e da detecção de anomalias comportamentais. Quando a detecção e resposta de terminais (EDR) entraram em cena pela primeira vez, ela foi vista como a resposta para todos os ataques aos terminais. Como acontece com todas as coisas cibernéticas, os criminosos investiram tempo e recursos na tentativa de evitar esses novos produtos. Atualmente, muitas organizações dependem da detecção e da resposta sem primeiro implementar as etapas 1 e 2.

Até agora, a compreensão da fraqueza potencial dessa abordagem tem sido apócrifa e de boca em boca.

Testando o impacto da segmentação Zero Trust e do EDR contra ransomware

Como parte da emulação do ataque, comparando a implementação de todas as quatro etapas em vez de apenas a detecção e a resposta, a equipe vermelha usou um conjunto bem estabelecido de táticas, técnicas e procedimentos (TTP) das estruturas MITRE ATT & CK e PRE-ATT & CK para tentar infectar hospedeiros. A equipe azul usou tecnologias de detecção e resposta combinadas com a segmentação Zero Trust da Illumio para medir a eficácia relativa na contenção de um ataque ativo de ransomware.

Cenários de ataque explicados

Os cenários de teste incluíram:

- Detecção isolada

- Detecção e segmentação Zero Trust para resposta a incidentes

- Detecção e segmentação Zero Trust bloqueando proativamente portas conhecidas usadas por ransomware

- Detecção e segmentação Zero Trust, implementando proativamente a delimitação completa de aplicativos

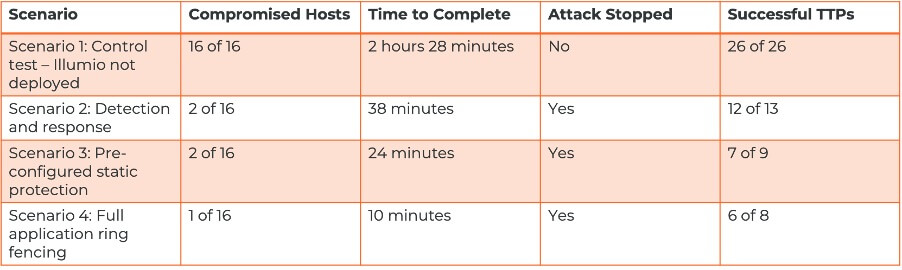

Cada teste mediu se o ataque poderia ser interrompido e quanto tempo isso levaria, quantos hosts foram infectados e quantos TTPs foram executados. Os cenários foram conduzidos por dois consultores da Bishop Fox: um atuando como equipe vermelha (atacante) e outro como azul (defendendo).

Resultados do cenário de ataque

Cenário 1 — Detecção isolada: esse cenário foi desprovido de qualquer recurso de segmentação Zero Trust e resultou em sucesso total para a equipe vermelha. Eles conseguiram executar todos os TTPs e infectaram todos os hosts após 2 horas e 28 minutos.

Cenário 2 — Detecção e segmentação de confiança zero para resposta a incidentes: esse modelo implantou o Illumio, mas inicialmente no modo de visibilidade, fornecendo alertas ao sistema SIEM, que também coletava dados de eventos do EDR, do Active Directory, do Sysmon etc. Após a detecção de atividade anômala, a equipe azul implantou uma política de contenção. O ataque foi interrompido em 38 minutos.

Cenário 3 — Detecção e segmentação Zero Trust bloqueando proativamente portas conhecidas usadas pelo ransomware: nesse cenário, as portas comuns que o ransomware usa foram bloqueadas pelo Illumio para reduzir o movimento lateral. O ataque foi interrompido após 24 minutos com apenas 2 anfitriões comprometidos.

Cenário 4 — Detecção e segmentação Zero Trust implementando proativamente o ring-fencing completo do aplicativo: o ring-fencing completo do aplicativo foi implantado, resultando na não propagação do ransomware e o ataque foi interrompido em 10 minutos. Esse resultado foi 4 vezes mais rápido do que a implantação reativa.

Testes adicionais mostraram que o Illumio Core foi “especialmente útil” para cobrir pontos cegos de EDR em locais onde o comportamento do invasor não foi detectado adequadamente por alertas de EDR pré-configurados, destacando a importância das tecnologias de detecção e resposta e da Segmentação Zero Trust na criação de uma estratégia de segurança moderna e resiliente para conter o ransomware.

Esses resultados combinados mostram que O EDR deve ser combinado com a segmentação Zero Trust para ser mais eficaz contra ransomware e outros ataques cibernéticos.

Ao adotar a mentalidade de Zero Trust de " (suponha que a violação " e "só permitam acesso com privilégios mínimos). ", uma organização que implementa a Segmentação Zero Trust com EDR, pode melhorar drasticamente sua proteção contra ransomware. Isso pode significar a diferença entre ser capaz de operar durante um ataque cibernético e uma grande falha comercial.

Baixe o relatório completo para obter mais detalhes, Ransomware Scenario Emulation 2022: Assessment Report.

.png)

.webp)

.webp)

.webp)