ゼロトラストセグメンテーションがランサムウェアを検知と対応のみよりも4倍速く阻止する方法

ゼロトラストは考え方であり、基本的な信条は侵害を想定することであることは十分に文書化されています。これは怖いように聞こえるかもしれませんが、実際には、組織がまだ侵害されていない場合は 、侵害が発生する 可能性が高いと想定する必要があることを意味します。セキュリティ体制は、受動的で待機的から、プロアクティブでハンティングに変わる必要があります。なぜこれがこれまで以上に重要になっているのでしょうか?

パンデミックはビジネス変革を加速させ、自動化と統合サプライチェーンの導入を促進し、ネットワークとシステムの従来の構造を破壊し、新しいレベルのハイパーコネクティビティを生み出しました。病院への移動は、 今やエンドツーエンドのデジタル体験です。小売店や銀行の支店には、人間と対話することなく出入りできます。

この変化により、サイバー犯罪者にとって、実質的な 新しい攻撃ベクトル と機会が生まれました。より積極的なアプローチを推進する「侵害を想定する」という考え方を採用することが、今や前進する唯一の方法です。

良いニュースは、このアプローチで組織を導くことができるフレームワークが多数あるということです。そして、フレームワークのゴールドスタンダードは、 米国国立標準技術研究所(NIST)のサイバーセキュリティフレームワーク(CSF)です。

しかし、NIST CSFにプラクティスを実装することで、避けられない侵害の影響を制限するのにどのように役立つのでしょうか?

イルミオは、攻撃的なセキュリティと侵入テストのリーダーであるビショップ・フォックスに、一連のエミュレートされたランサムウェア攻撃を実行することで、その方法を定量的に測定するよう依頼しました。この投稿では、攻撃のシナリオと主な結果をまとめます。レポートの全文はこちらからご覧いただけます。

より安全なモデルの構築:識別、保護、検出、対応

NIST CSF フレームワークの最初の 2 つのステップは十分に確立されており、明らかです。

識別する

- どの資産が攻撃される可能性が最も高いか、どの資産が侵害された場合に最も大きな影響を与えるかを判断します。

- すべてのデバイス、IT、OT間のデータフローをマッピングします。

- 各デバイスの脆弱性を特定し、マッピングされた接続に基づいてそのデバイスの露出を定量化します。

守る

- 未使用およびリスクの高いポートとプロトコルをすべてブロックします。

- 資産とアプリケーションのリングフェンシングを実装し、最小権限に基づいてアクセスを許可します。

ステップ3(検出) と ステップ4(対応) は、物事が断片化している場所です。

私たちは、機械学習、脅威フィード、動作異常検出の出現により、シグネチャの時代から大きく進歩しました。エンドポイント検知と対応(EDR)が最初に現場に爆発的に登場したとき、それはエンドポイントに対するすべての攻撃に対する答えと見なされていました。サイバーに関するすべてのものと同様に、犯罪者はこれらの新製品を回避するために時間とリソースを投資してきました。現在、あまりにも多くの組織が、最初にステップ 1 と 2 を実装せずに検出と対応に依存しています。

これまで、このアプローチの潜在的な弱点についての理解は、外典と口コミでした。

ランサムウェアに対するゼロトラストセグメンテーションとEDRの影響のテスト

攻撃エミュレーションの一環として、レッドチームは、検出と対応だけでなく、4つのステップすべての実装を比較し、 MITRE ATT&CKおよびPRE-ATT&CKフレームワーク の確立された 一連の戦術、技術、手順(TTP) を使用して、ホストへの感染を試みました。ブルーチームは、イルミオのゼロトラストセグメンテーションと組み合わせた検出および対応テクノロジーを使用して、アクティブなランサムウェア攻撃を封じ込める際の相対的な有効性を測定しました。

攻撃シナリオの説明

テストシナリオには次のものが含まれます。

- 検出のみ

- インシデント対応のための検出とゼロトラストセグメンテーション

- ランサムウェアが使用する既知のポートをプロアクティブにブロックする検出とゼロトラストセグメンテーション

- 検出とゼロトラストセグメンテーション完全なアプリケーションリングフェンシングをプロアクティブに実装

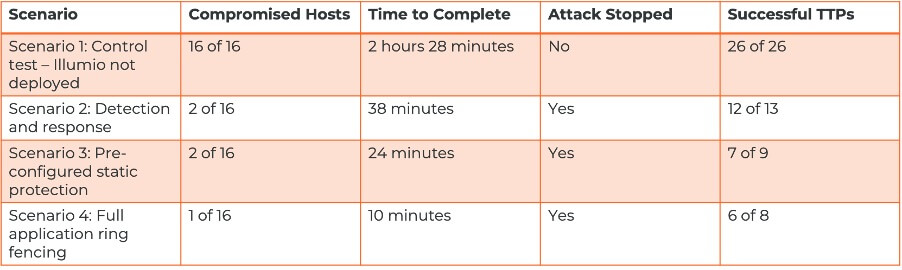

各テストでは、攻撃を阻止できるかどうか、それにかかる時間、感染したホストの数、実行されたTTPの数を測定しました。シナリオはビショップ・フォックスのコンサルタント2人によって運営され、1人はレッドチーム(攻撃)として、もう1人はブルーチーム(守備)として行動した。

攻撃シナリオの結果

シナリオ 1 — 検出のみ: このシナリオにはゼロ トラストセグメンテーション 機能がなく、レッドチームにとって完全な成功をもたらしました。彼らはすべてのTTPを実行することができ、2時間28分後にすべてのホストに感染しました。

シナリオ 2 — インシデント対応のための検出とゼロトラストセグメンテーション: このモデルでは、イルミオが展開されていましたが、当初は可視モードで、SIEMシステムにアラートを供給し、SIEMシステムはEDR、Active Directory、Sysmonなどからイベントデータも収集していました。異常なアクティビティが検出されると、ブルーチームは封じ込めポリシーを展開しました。攻撃は38分で停止した。

シナリオ 3 — ランサムウェアが使用する既知のポートをプロアクティブにブロックする検出とゼロトラストセグメンテーション:このシナリオでは、ランサムウェアが使用する一般的なポートがIllumioによってブロックされ、ラテラルムーブメントが減少しました。攻撃は24分後に停止し、侵害されたホストは2台のみでした。

シナリオ 4 — 検出とゼロトラスト セグメンテーションは、完全なアプリケーション リングフェンシングをプロアクティブに実装します。 完全なアプリケーションリングフェンシングが展開されたため、ランサムウェアの拡散はなく、攻撃は10分以内に停止されました。この結果は、事後対応型導入よりも 4 倍高速でした。

追加のテストでは、イルミオコアが、事前に構成されたEDRアラートによって攻撃者の行動が適切に検出されない場所のEDR盲点をカバーするのに「特に有用」であることが示され、ランサムウェアを封じ込めるための最新の回復力のあるセキュリティ戦略を構築する上で、検出および対応テクノロジーとゼロトラストセグメンテーションの両方の重要性が強調されました。

これらの結果を総合すると、 EDRはゼロトラストセグメンテーションと組み合わせる必要があります ランサムウェアやその他のサイバー攻撃に対して最も効果的です。

EDRでゼロトラストセグメンテーションを導入する組織は、「侵害を想定する」「最小権限のアクセスのみを許可する」というゼロトラストの考え方を採用することで、ランサムウェアに対する保護を大幅に向上させることができます。これは、サイバー攻撃時に運用できるかどうか、大規模なビジネスの失敗との違いを意味する可能性があります。

詳細については、レポートの全文「 ランサムウェア シナリオ エミュレーション 2022: 評価レポート」をダウンロードしてください。

.png)

.webp)

.webp)

.webp)