デンマークの史上最大規模の重要インフラ攻撃からエネルギー事業者が学べること

デンマークのSektorCERTの 新しいレポート によると、デンマークは2023年5月に 重要なエネルギーインフラ に対する過去最大規模のサイバー攻撃に直面しました。この組織的で綿密に計画された攻撃により、デンマーク全土のエネルギーインフラのさまざまな側面を担当する22のエネルギー事業者が危険にさらされました。

ここでは、この攻撃について私たちが知っていることと、エネルギー事業者が同様の侵害に積極的に備える方法を紹介します。

デンマークのエネルギーインフラ攻撃についてわかっていること

デンマークの重要エネルギーインフラに対する脅威を検出、特定、調査するためにセンサーネットワークを運営する非営利団体であるSektorCERTからの情報に基づいて、この攻撃についてわかっていることは以下のとおりです。

- 前例のない規模: デンマークの重要エネルギーインフラに対して、このような大規模なサイバー攻撃はこれまで実行されたことがありません。攻撃者は、短期間に 22 のエネルギー事業者のシステムを侵害することに成功しました。攻撃者はオペレーターの産業用制御システムに侵入し、いくつかのオペレーターは国または地方の配電ネットワークから切断され、「アイランドモード」で動作することを余儀なくされました。

- 十分に準備された攻撃: 攻撃者は綿密な計画を示し、高度なレベルの準備と研究を示しました。事前にターゲットを正確に特定し、計画を正確に実行しました。これは、SektorCERTが特定した、特に外国の攻撃者からの一貫したサイバー攻撃の継続的な傾向を反映しています。

- 可視性の欠如: SektorCERTは、攻撃がさらに拡大する前に検出することに成功しましたが、レポートでは、多くの加盟事業者が個々のネットワーク、特にITシステムとOTシステム間の脆弱性や、ネットワークが攻撃されたことを知らなかったことが判明しました。

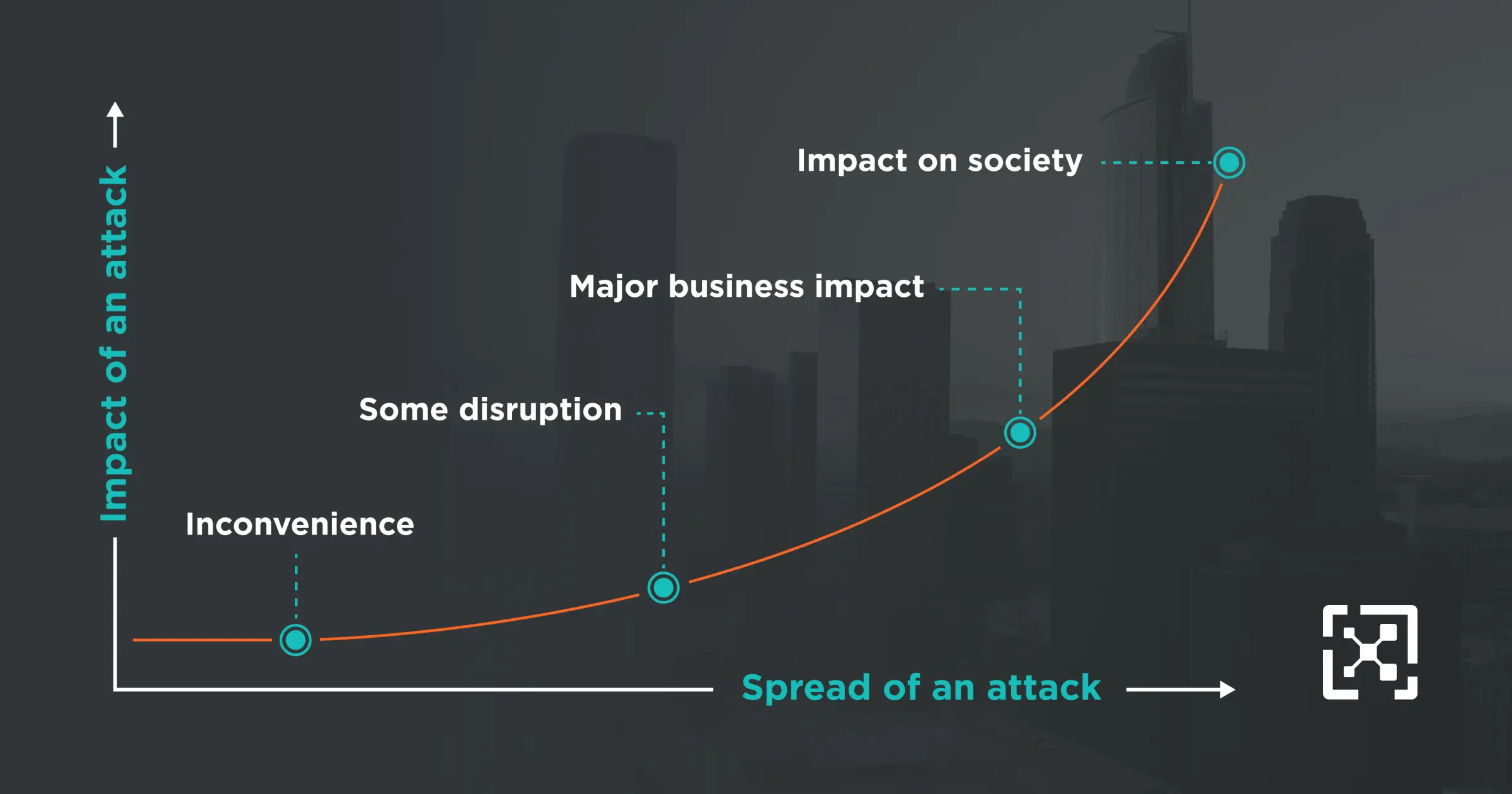

- セグメンテーションの欠如: 攻撃者は、オペレーターの境界ファイアウォールにあるリモートで悪用可能な脆弱性を悪用して、最初の侵害を促進しました。侵害がネットワークにアクセスすると、オペレーターはネットワーク境界を越えたセグメンテーションがほとんどなかったため、横方向に移動するのは簡単でした。この体系的な脆弱性により、攻撃者は全国の複数の通信事業者を悪用することができ、広範囲にわたるインフラストラクチャの停止につながる可能性がありました。

エネルギーインフラ攻撃にプロアクティブに備える方法

今日の脅威の状況では、デンマークのエネルギーインフラが被ったような侵害は避けられません。重要インフラ事業者は、攻撃中に運用を維持できるように、サイバーレジリエンスを向上させる必要があります。ゼロトラストのようなアプローチを採用すると、検証済みのプロセスを特定し、コミュニケーションを可能にすることに焦点が移り、レジリエンスの向上への進捗が簡素化されます。

レポートの勧告16は、セグメンテーションの必要性を特定しています。従来の静的ファイアウォールでは、迅速に対応する俊敏性がないため、 ゼロトラスト原則 に基づくゼロ トラストセグメンテーション(ZTS)( マイクロセグメンテーションとも呼ばれます)をインフラストラクチャ全体で使用する必要があります。

これにより、ネットワークの保護から、アプリケーション、変電所、風力タービンなどのインフラストラクチャ内の個々の資産の保護に焦点が移ります。

Illumio ZTSがエネルギー運用を保護する方法の詳細については、以下のビデオをご覧ください。

イルミオZTSがエネルギー事業者が侵害時に操業を維持するのに役立つ5つの方法

イルミオZTSプラットフォームは、SektorCERTのレポートの推奨事項の多くと一致しています。Illumio ZTSを実装することで、エネルギー事業者はセキュリティリスクを確認し、きめ細かなセグメンテーションポリシーを設定し、避けられない侵害の拡大を阻止できます。

サービスの露出

Illumio ZTSを使用すると、リソースがインターネットに公開されている場所を含むすべての アプリケーションの依存関係を確認できるため、操作に必要な通信を除くすべての通信をシャットダウンできます。これにより、運用の攻撃対象領域が大幅に減少し、侵害がネットワークにさらに侵入するのをブロックします

ネットワーク入力のマッピング

多くのメンバー通信事業者は、ネットワーク上のワークロードとデバイス間の通信とトラフィックを完全に可視化していませんでした。その結果、攻撃が広がるセキュリティギャップに気づいていませんでした。イルミオの アプリケーション依存関係マッピング により、組織はコンテナ、IoT、仮想マシンを含むすべてのワークロードにわたるトラフィックを単一のコンソールでわかりやすく可視化できます。これにより、セキュリティチームはネットワークリスクを特定し、ポート間の不要な接続をブロックするセキュリティポリシーを作成できます。

Segmentation

多くの通信事業者はネットワーク 境界にファイアウォールを設置していましたが、ネットワーク 内部では効果的なセグメンテーションが欠けていました。これにより、攻撃者は最初の侵害後にネットワーク全体に迅速かつ静かに拡散することができました。Illumio ZTSは、エンドツーエンドの可視性を提供することに加えて、攻撃対象領域全体にわたる侵害の 広がりを封じ込め ます。Illumioを使用してきめ細かなセグメンテーションポリシーを構築することで、セキュリティチームは重要な資産をプロアクティブに隔離したり、アクティブな攻撃中に侵害されたシステムを事後対応的に隔離したりできます。

デバイスの識別

SektorCERTのレポートでは、多くの通信事業者がネットワーク内で攻撃されたデバイスについて知らなかったことが明らかになりました。これは、多くのリソースが開いたままパッチが適用されていないことを意味し、攻撃者はこの脆弱性を利用しました。イルミオは、ネットワーク全体のワークロードとデバイス間のすべての通信とトラフィックを完全に可視化するため、オペレーターはネットワーク上で何が動作しているかに驚くことはありません。

サプライヤー管理

SektorCERTは、加盟事業者がサプライヤーと緊密に協力し、良好な契約を結ぶことを推奨しています。しかし、サイバーセキュリティに関してサプライヤーと提携する最善の努力でさえ失敗する可能性があります。イルミオZTSを導入することで、オペレーターはサプライヤーのネットワークのセキュリティ慣行に関係なく、システムが安全であることを確信できます。また、 サプライチェーン攻撃 が発生した場合でも、イルミオは侵害がオペレーターのシステムにこれ以上広がらないようにします。

イルミオがエネルギー事業者が侵害を阻止し、業務を維持するのにどのように役立つかについて学び続けてください。

無料のデモと相談については、今すぐお問い合わせください。

.png)

.webp)

%20(1).webp)