ゼロトラストの運用化 – ステップ 6: 検証、実装、監視

このブログシリーズは、3月の投稿「ゼロトラストは難しくありません...現実的なら。」

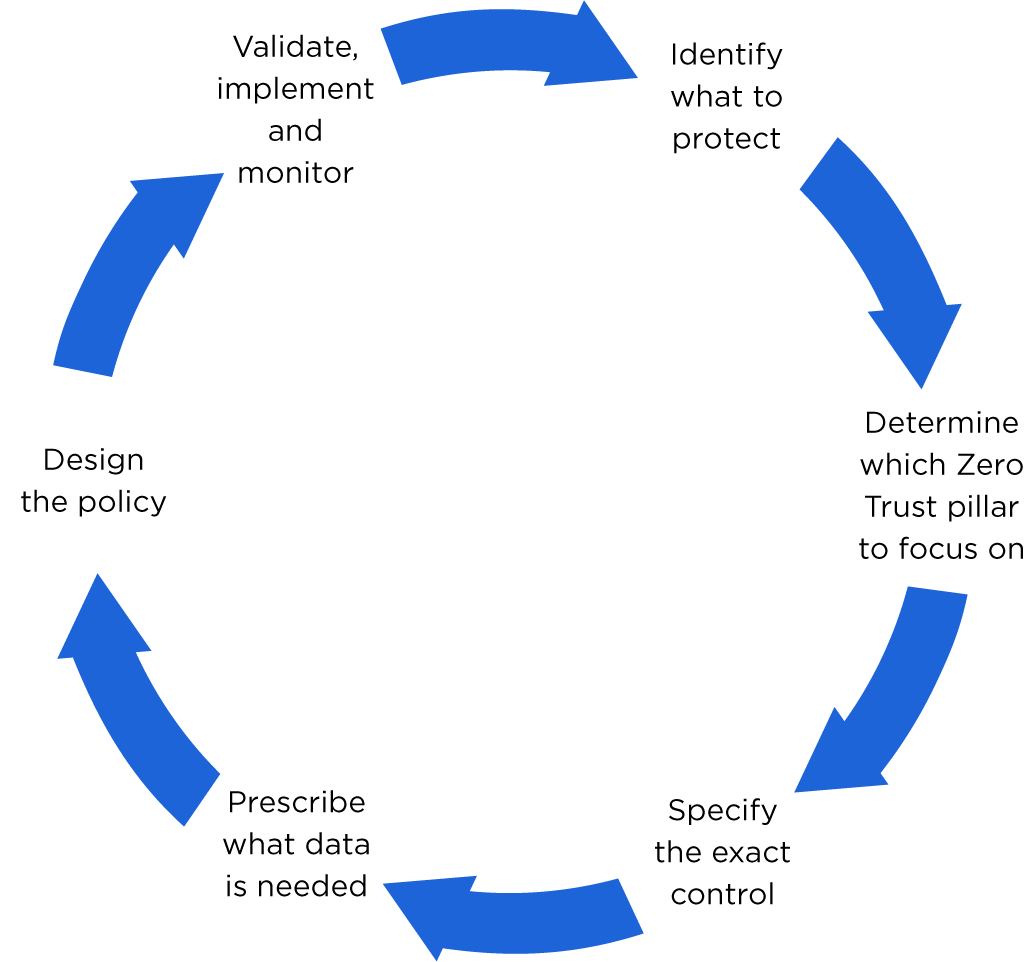

その投稿では、ゼロトラストを達成するための6つのステップを概説しましたが、ここでは最後のステップ、つまり有効、実装、監視について詳しく説明したいと思います。このステップが、組織の規模に関係なく、マイクロセグメンテーションの実践者がプロジェクトをより成功させるために使用できる強固なフレームワークの実装をどのようにサポートできるかを示します。

始める前に、6 つのステップについて復習します。

まとめ — ステップ 5: ポリシーを設計する

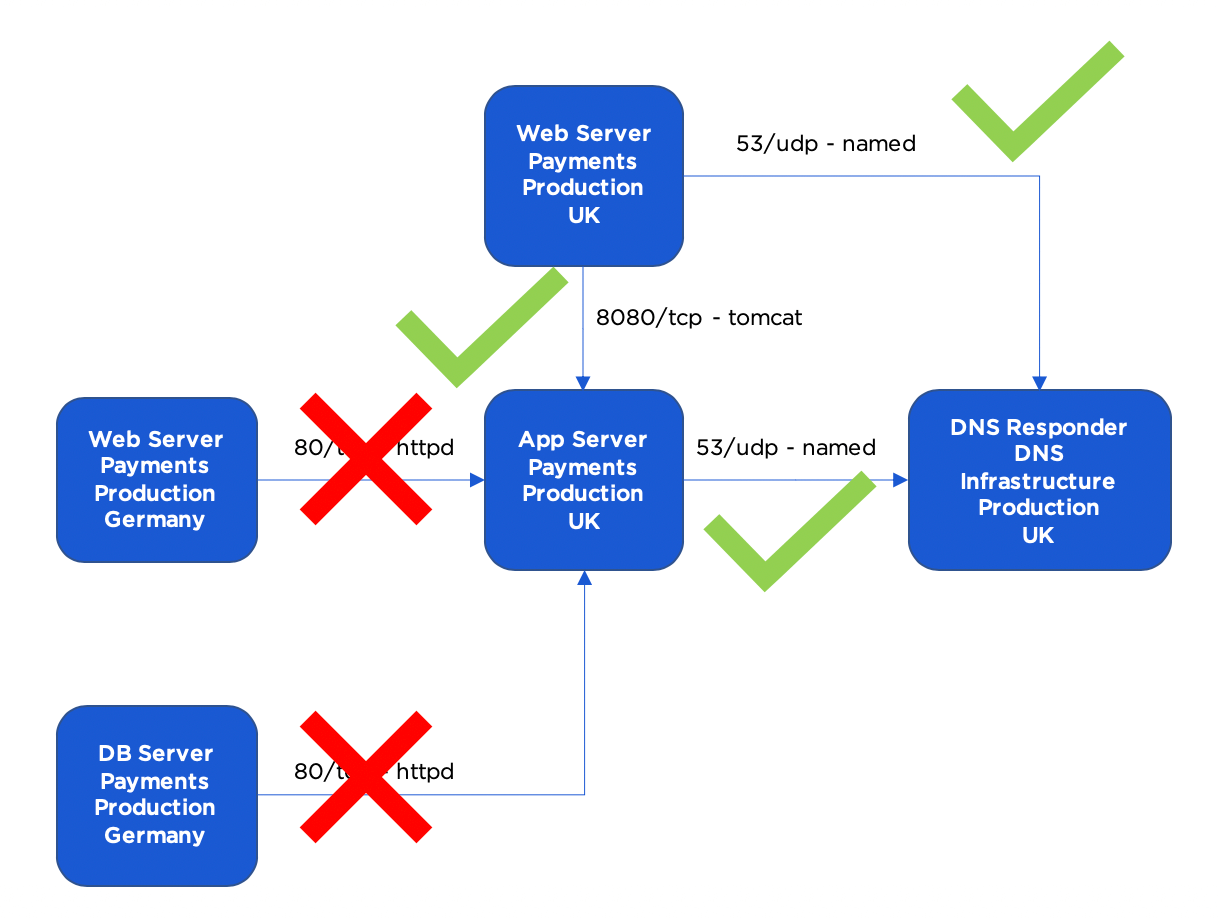

このシリーズの 前回の投稿 では、「ポリシーの設計」について見てきました。そこで、アプリケーションの依存関係マッピングが関連するフローをどのように識別するかを示しました。

ここから、次の一連の許可ルールを導き出しました。

- ルール1:

- 出典: Web サーバー、支払い、生産、英国

- 宛先: DNS レスポンダー、DNS インフラストラクチャ、本番環境、英国

- 宛先サービス:53/udp

- 宛先プロセス: 名前付き

- ルール2:

- 出典: App Server, Payments, Production, UK

- 宛先: DNS レスポンダー、DNS インフラストラクチャ、本番環境、英国

- 宛先サービス:53/udp

- 宛先プロセス: 名前付き

- ルール3:

- 出典: Web サーバー、支払い、生産、英国

- 宛先: アプリサーバー、支払い、本番、英国

- 宛先サービス:8080/tcp

- 宛先プロセス: tomcat

ゼロトラストの原則を念頭に置いて、上記の許可ルールは、許可されるものを正確に定義し、明示的に許可されていないものはすべて暗黙的に削除されるため、最小権限のプロパティが維持されます。

ステップ6:検証、実装、監視

マイクロセグメンテーションルールを定義したので、これらを適用してワークロードを保護する準備が整いましたが、1つの重要な課題が残っています。Payments アプリケーションは本番環境にあり、リングフェンス中にその機能を中断したくありません。このリスクをどのように軽減しますか?

セグメンテーションの取り組みにおいて、最もリスクの高い段階は、ワークロードへの他のトラフィックの出入りが許可されないように記述されたポリシーを適用することです。ポリシーが間違っている場合、本番環境が停止する可能性があります。したがって、執行への移行を制御し、問題を迅速に検出して修正できるように、監視の機会を十分に設ける必要があります。

ここでポリシーテストの出番です。Illumio Coreは、これを実行するための強力かつ簡単な方法を提供します。Illumio Coreプラットフォームの最も便利な機能の1つは、ワークロード(またはワークロードのグループ)をテストモードに移行する機能です—ビルドモードと同様に、テストモードはノンブロッキングモードであり、ポリシー違反を報告するという追加の利点があります。テスト モードのワークロードの場合、PCE は、ワークロードのフロー データを使用して構築された接続グラフをポリシー グラフにオーバーレイします。

ポリシーグラフは、特定のポートとプロトコルのセットを介して相互に通信できるワークロードの周囲にバブルを配置すると考えることができます。接続グラフには、ワークロード間で試行された通信が表示されます。

- 接続性グラフがポリシー グラフのバブル内にある場合は、緑色の線が表示されます — これらは、作成したポリシーに一致するフローです。

- 接続グラフがポリシーグラフのバブルを横切るところに、赤い線が表示されます — これらは作成されたポリシーと一致しないフローです。

テストモードでは、これらの「赤い」線はフローをブロックしませんが、ポリシーに違反している接続試行がある場所を示します。アプリケーション所有者としてレビューするフローは、次のとおりです。

- フローが必要です -> 行を緑色に変えるための書き込みポリシー

- フローは必要ありません -> アクションを実行する必要はありません

そのため、ポリシーの検証プロセスでは、これらの「赤」の線をすべて繰り返して、緑にする必要があるかどうかを判断する必要があります。これらの「違反」をすべて確認して選択したら、ワークロードの保護を開始する準備が整いました — 検証プロセスが完了し、強制の時が来ました。

検証、実装、監視フェーズの目的は実際にはリスクを最小限に抑えることであることを念頭に置いて、ワークロードにポリシーを適用するために「ビッグバン」アプローチを採用したくないのが理想的です。詳細な検証はすでに行っているかもしれませんが、この最終フェーズでは段階的な手順を実行する必要があります。繰り返しになりますが、イルミオがワークロードに対して提供するきめ細かな制御により、まさにこれが可能になります。アプリケーション内の各ワークロードは個別に強制モードに移行できます – つまり、完全に検証されたポリシーを取得したら、最初に完全な保護を有効にするワークロードを選択し、ポリシーが適用された状態で実行することができます (つまり、ポリシーで許可されたトラフィックのみがワークロードをイングレス/エグレスできる)、他のワークロードを「ソーク時間」後に強制状態に移行できます。このアプローチの利点は、ポリシーに問題が発生した場合、フリート全体ではなく少数のワークロードにのみ影響し、アプリケーション全体を有効にする前に微調整する別の機会を提供することです。

ワークロードがすべて適用され、アプリケーションが保護されたので、当面のタスクは、トラフィック イベントに予期しないもの (ドロップと受け入れ) がないか継続的に監視し、通常外のものを調査することです。

アップラッピング

以上で、ゼロトラストに向けた実用的なアプローチにおける6つのステップをまとめました。Forresterが述べているように、 ゼロトラストはそれ自体の結果ではなく、セキュリティ戦略であり、各組織はゼロトラストの柱全体で独自の成熟度を理解し、どの柱に最も焦点を当てる必要があるかを特定し、その成熟度を向上させるための段階的な措置を講じる必要があります。イルミオは、 ZTXエコシステムプラットフォームの大手プロバイダー であり、ネットワークとワークロードの可視性とセキュリティの分野でこれらの手順を実行するための完全な機能セットを提供します。

ゼロトラストシリーズの運用手順1〜5を見逃していませんか?今すぐチェックしてください:

- ステップ 1: 保護する対象を特定する

- ステップ 2 と 3: どのゼロトラストの柱に焦点を当てるかを決定し、正確な制御を指定する

- ステップ 4: 必要なデータを規定する

- ステップ 5: ポリシーを設計する

ゼロトラストの詳細については、 ソリューションページ をご覧ください — 今すぐジャーニーを始める方法をご覧ください。

.png)

.webp)