ゼロトラスト導入計画を適切に管理するための指標の定義

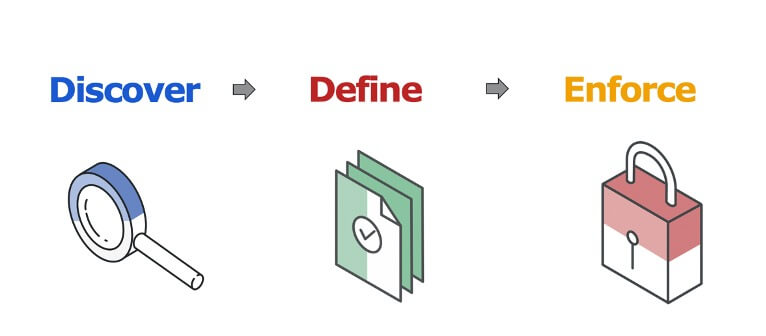

ゼロトラストの考え方は、境界防御が突破されたことを前提としており、優先順位は悪意のある攻撃者のラテラルムーブメントを封じ込めることに軸足を移します。イルミオは、個人がゼロトラストの旅を計画し、運用するために使用する 3段階のゼロトラスト計画を発表しました。

ブログシリーズでは、 ゼロトラストは難しくありません...実用的な方のために、私の同僚であるラグー・ナンダクマラは、これらの概念をさらに6つの実践的なステップに分解しています。

メトリックは、組織がゼロトラスト (ZT) を運用して達成する上で重要な役割を果たします。お客様は、指標を使用して、どこから始めるべきかを特定し、主要なマイルストーンを定義し、ゼロトラスト機能を向上させ、成功とはどのようなものかを説明します。ゼロトラストを実装するための3段階の計画のコンテキストで、これらの指標のいくつかをダブルクリックしてみましょう。

ステップ 1: 発見する

この初期段階では、お客様は、何を保護するべきか、どのZTの柱に焦点を当てるべきかを特定し、ZT実装の範囲と成熟度を拡大するための初期ロードマップを設計することに重点を置きます。Payment Card Industry Data Security Standard (PCI DSS) や SWIFT CSF などのコンプライアンス、または NIST CSF または CIS Top 20 Security Controls を使用したリスク管理は、典型的なビジネス推進力です。お客様はこれらのドライバーを使用して、最初の ZT プランの範囲を特定のアプリケーションやビジネス プロセスに絞り込み、プランをより消費しやすくします。エグゼクティブスポンサーと経営幹部は、過去12か月間に通知が必要な侵害の数の減少など、戦略的なビジネス上のメリットを測定することを検討します。運用チームは、可視性と計画を強化する指標に焦点を当てます。

ForresterのZTアーキテクチャは複数の柱またはコンピテンシーで構成されており、すべてを一度に実行しようとすると、とんでもなくコストがかかり、リスクが高くなります。さまざまな主要な利害関係者から賛同を得るのは難しい場合があります。すべての人にZTを支持してもらうための賢明で効果的なアプローチは、内部指標に裏付けられた業界フレームワークを使用して、どのセキュリティコンピテンシーに最初に対処し、どのように進歩させるかを特定することです。

多くの実務家が、 ForresterのZero Trust Maturity eXtended Security Self-Assessment Tool を使用してこれを実現しています(サブスクリプションが必要です)。その結果、ゼロトラストコンピテンシーをどこでどのように推進するかについての社内会話に拍車をかけました。たとえば、顧客の ZT 機能評価の結果は、PCI 接続システム全体でのトラフィックのきめ細かなセグメンテーションの実装を示唆する場合があります。組織がプログラムの有効性の指標として追跡したい主要な指標の例は次のとおりです。

- 正確に範囲内に収まるPCI接続システムの数は?

- 以前の期間(リアルタイムの可視性を有効にする前)と比較して、精度の改善はどのような点でしたか?

- PCI接続システムのトラフィックのうち、 マイクロセグメンテーションによって保護されているのは何パーセントですか?

ステップ 2: 定義する

お客様が最初の範囲を絞り込み、ゼロトラストコンピテンシーに優先順位を付けると、その活動はポリシー、制御、そしてZTを継続的に実施し、セキュリティ体制を維持するために必要な特定のデータの処方に軸足を移します。多くの場合、このフェーズは、より広範な GRC (ガバナンス、リスク、コンプライアンス) プログラムと密接に連携しています。運用および戦術指標は、ZTロードマップの各段階での成功がどのようなものか、また進捗状況を測定し、重大なギャップを特定するための代理としてどのような指標を使用するかを客観的に説明するのに役立ちます。これらの指標の多くは、コンプライアンステストや監査レポートの証拠データとしてよく使用されます。顧客がリスク管理と継続的な監視プログラムを持っている場合、これらの指標を使用してセキュリティベースラインを特定し、ターゲットのセキュリティ指標に対する組織のパフォーマンスを追跡します。たとえば、 PCI コンプライアンスを調べる場合、このフェーズの ZT メトリックは次のような質問に答えます。

- 重要なアプリケーションとエンタープライズ接続の何パーセントが、セグメンテーション前に過度に広範または古いファイアウォールルールを持っていますか?

- マイクロセグメンテーション後の古くて広すぎるファイアウォールルールの減少率はどのくらいですか?

- リモートワークの運用モデルに移行するにあたり、

- エンドポイントデバイスの何パーセントが決済アプリケーションへの正当な接続を持っていますか?

- 正規のエンドポイント デバイスの何パーセントが管理対象と管理されていない/BYOD ですか?

- エンドポイント デバイスの何パーセントが不審な接続やポリシー違反について監視されていますか?

- 決済アプリケーションへの正当なリモートユーザー接続(企業支給のラップトップまたはBYOD経由)の何パーセントがマイクロセグメント化されていますか?

ステップ 3: 強制

これは、真鍮の鋲に降りかかる段階です。最初の導入と実装が完了すると、ターゲットのゼロトラスト体制を継続的に監視および検証することに焦点が移ります。ゼロトラストは、個々の環境が動的であるため、「一度で完了」するアクティビティではありません。適用フェーズでは、組織は環境の変化に対応できるようにする必要があります。

エンドポイント間のピアツーピア接続、エンタープライズアプリケーションへのユーザー接続、ワークロード間の接続など、環境間の接続とフローを 常に監視 するイルミオの機能により、組織はコンテキスト情報を簡単に取得できます。これらの洞察を使用して、ポリシー、インシデント対応、修復を 自動化および調整 しており、これらはソリューションの主な利点として お客様からよく挙げ られています。繰り返しになりますが、運用および戦術指標は、組織が主要な指標を特定して、ゼロトラストプログラムが設計どおりに機能していることを知らせるのに役立ちます。質問と関連する指標の例は次のとおりです。

- 決済アプリケーションとPCI接続システムにおけるIP接続の新規および変更を検出するまでの平均時間はどのくらいですか?

- 決済アプリケーションへの IP 接続の変更に応じて、該当するファイアウォールルールを更新する平均時間はどのくらいですか?

- 同社のパッチ期間を超えた決済アプリケーションにおける重大度の高い脆弱性と中程度の脆弱性の数の減少はどの程度でしたか?

- マイクロセグメンテーションを使用しているパッチが適用されていないが、(運用上の制約により)重要なアプリケーションの数はどれくらいでしたか?

ゼロトラストのためのマイクロセグメンテーションの価値の測定

マイクロセグメンテーションは、ゼロトラストの最終ゲームであるラテラルムーブメント攻撃を封じ込めるための重要なコンポーネントです。典型的なイルミオの顧客は、多くの競合するセキュリティの優先事項に直面しているため、利害関係者が「どの程度」知りたいと思う場合があります。マイクロセグメンテーションの有効性を文書化し、定量的に実証する方法論を持つことは、マイクロセグメンテーションの提唱者がそのイニシアチブを社内の利害関係者に売り込むのに役立ちます。

私たちは最近、レッドチームのスペシャリストであるBishop Foxと提携して、MITRE ATT&CK®フレームワークの主要コンポーネントに基づいてマイクロセグメンテーションの有効性を測定するためのアプローチを開発しました。このコラボレーションの成果は、「マイクロセグメンテーション評価レポートの有効性」です。このレポートでは、お客様が独自の環境でテストを実施するために使用できる反復可能な方法論について説明します。

チームは、マイクロセグメンテーションポリシーを適切に適用すると、悪意のある攻撃者が横方向に移動することがより困難になり、侵害までの時間が長くなることを発見しました。Bishop Fox チームはまた、マイクロセグメンテーションにより、攻撃者が標的のシステムに到達するための検出可能なイベントの数が増加することも発見しました。

このレポートは、同じポリシー状態を維持しながらマイクロセグメンテーション機能のカバレッジサイズを拡大すると、攻撃者の遅延において測定可能な利益が得られると指摘しています。これにより、攻撃者はネットワークをより効率的に通過するために手法を変更する必要があります。したがって、顧客はマイクロセグメンテーションを使用して、ラテラルムーブメントを封じ込めるだけでなく、顧客の脅威の監視および検出機能を最適化する手段で攻撃者に行動を強制することもできます。この結論は、以下に関する質問に答えるゼロトラスト指標を調査および開発する機会を示しています。

- 検出可能なイベントと侵害の指標の数

- 脅威ハンティング機能の強化による攻撃の検出時間の短縮

- 攻撃 (ランサムウェアなど) を封じ込めるまでの時間の改善

ゼロトラストを運用するためのイルミオの機能の詳細については、 ゼロトラストソリューションのページ をご覧ください。

マイクロセグメンテーションの有効性について詳しく知りたい場合は、 オンデマンドウェビナーをご覧ください。

.png)

.webp)

.webp)