マイクロセグメンテーションプロジェクトを確実に成功させる方法: 3 つの戦略原則

マイクロセグメンテーションが重要です。正しく行えば、ランサムウェアなどの攻撃に対する脆弱性を大幅に減らしながら、コンプライアンスを達成および維持できます。

このシリーズでは、プロジェクトを迅速かつ効率的に確実に成功させるマイクロ セグメンテーション への実用的で詳細なアプローチを提供します。

パート 1 では、組織がマイクロセグメンテーションを必要とする理由と、マイクロセグメンテーション プロジェクトが失敗する 3 つの主な理由を探りました。

この 2 番目の記事では、マイクロセグメンテーション プロジェクトを成功させるための 3 つの戦略原則について説明します。

これらの3つの戦略原則は次のとおりです。

- 最初は完璧である必要はありません (もしあったとしても)

- 見えないものをセグメント化することはできません

- ポリシー管理の簡素化に重点を置く

これらの原則に従い、プロジェクトに組み込むと、成功の可能性が大幅に高まります。

それでは、それぞれをさらに詳しく見てみましょう。各原則について、一部の組織がマイクロセグメンテーションプロジェクトを実施する際に従う「間違った」原則について説明し、考慮すべきより効果的な原則を概説します。

原則 1: 一夜にして完璧である必要はない (もしあれば)

多くの場合、マイクロセグメンテーションプロジェクトは 「完璧な」用語で考えられます。これらは、組織の内部ネットワークを完全にロックダウンし、すべてのシステム間の不要な接続と通信フローをすべて閉じ、攻撃者が一寸も広げられない手付かずの環境を作り出す必要がある大規模な取り組みとしてアプローチされています。

このレベルの完成度は不可能です。それを追求することで、組織は次のような複数年にわたるプロジェクト計画を作成するようになります。

- 多くの場合、計画段階を過ぎることは決してありません。

- 関連する複雑さと労力が明らかになると、すぐに放棄されます。

- 立ち上げても、意味のある進歩なしに数か月、何年も長引く。

対照的に、成功するマイクロセグメンテーション プロジェクトのほとんどは完璧を追求しません。代わりに、小さくてシンプルで明確に定義された一連の目標を達成することで、組織のセキュリティを有意義に向上させるいくつかの小さな目標を達成することに重点を置いています。

たとえば、 ランサムウェア防御の構築 は、マイクロセグメンテーションプロジェクトの優れた目標です。この目標を達成するために、プロジェクトは 3 つのことを行うだけで済みます。

- アプリケーション通信のリアルタイムの可視性を確立します。

- ランサムウェアが一般的に使用するリスクの高いポートを閉じることで、ランサムウェアをブロックします。

- 進行中のインシデントの拡大を防ぐために組織が切り替えることができる 「封じ込めスイッチ」 を構築します。

適切なツールがあれば、組織はこのようなマイクロセグメンテーションプロジェクトを約1週間で完了し、 ランサムウェア防御 を劇的に改善することができます。そこから、組織は、達成すべき次の小規模で優先度が高く、迅速に達成可能なマイクロセグメンテーションの目標を選択できます (1 つの重要な資産のコンプライアンスに到達するなど)。

マイクロセグメンテーションに対するアジャイルで段階的なアプローチに従うことで、組織のセキュリティを即座に向上させ、マイクロセグメンテーションが達成できるものであるという組織全体の信頼を築き、より広範なマイクロセグメンテーションの取り組みの基盤を築くことができます。

原則2:見えないものをセグメント化できない

多くの場合、組織は、正確でリアルタイムの包括的な全体像を把握せずに、環境をマイクロセグメント化しようとします。アプリケーション間の通信方法、アプリケーション間で開いている接続、IT インフラストラクチャ全体のトラフィック フローに関するその他の基本的な情報を確認できません。

同時に、組織には、メタデータのクリーンで最新のリポジトリ(構成管理データベースやCMDBなど)が欠けていることがよくあります。このメタデータがないと、どのアプリケーションがどのサーバーで実行されているか、アプリケーションがどのような役割や機能を実行するか、アプリケーションがどこにあるか、アプリケーションが開発環境と運用環境のどちらで使用されているかがわからないことがよくあります。

その結果、組織は、承認されたトラフィックのみへの経路を遮断し、それ以外は何もしない効果的なポリシーを可視性がないまま、マイクロセグメンテーションを構築しようとすることがよくあります(アプリケーションの可用性やパフォーマンスを損なうことなく)。

対照的に、成功するマイクロセグメンテーションプロジェクトのほとんどは、環境内のアプリケーション全体でリアルタイムのリスク ベースの可視性と クリーンなメタデータを確立することから始まります。

実際的に言えば、マイクロセグメンテーションプロジェクトの成功のほとんどは、次のことに依存しています。

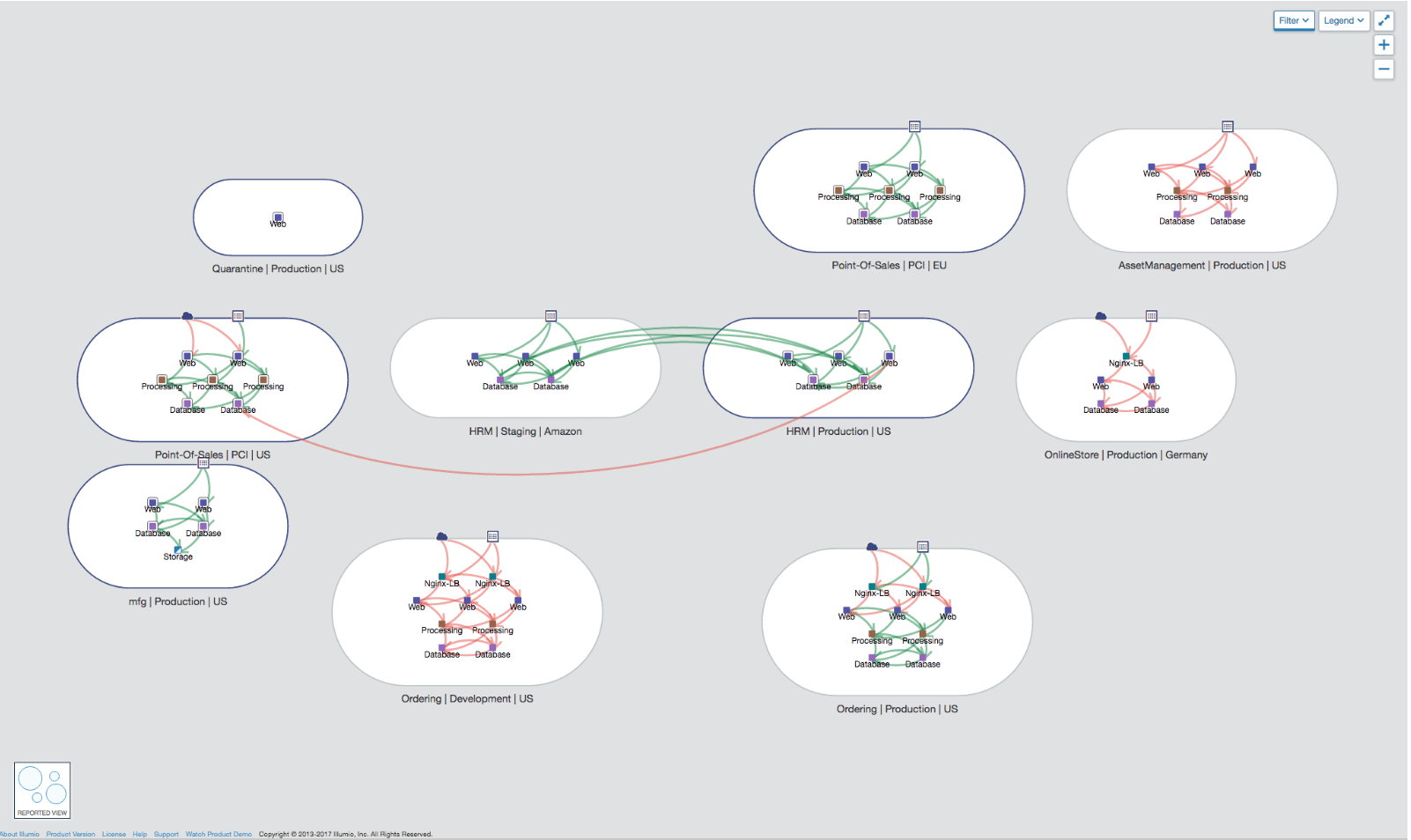

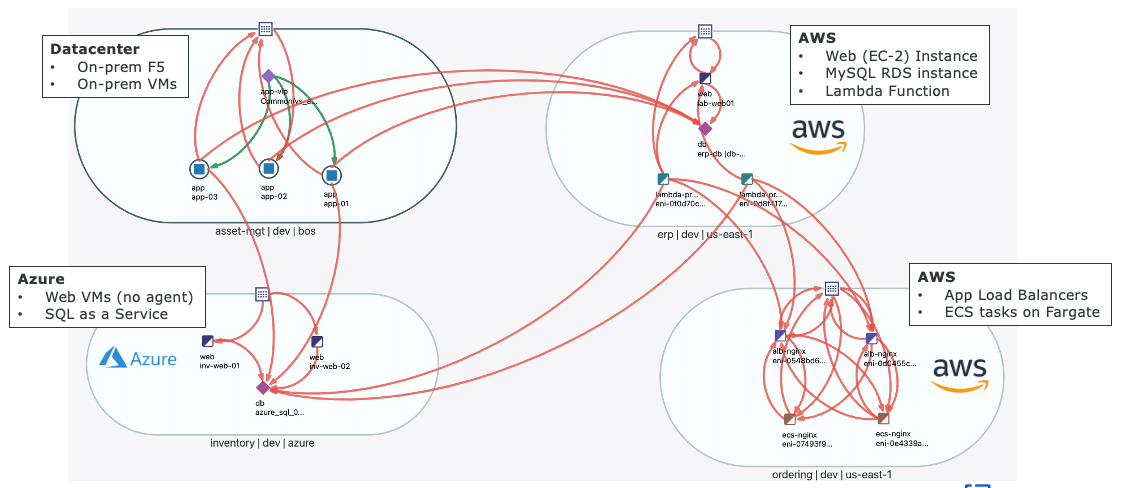

- 環境内のアプリケーション、アプリケーション間の相互作用、内部および外部の依存関係をリアルタイムで把握できる アプリケーション依存関係 マップ。このマップは企業全体にまたがり、マイクロセグメンテーションプロジェクトに関与するIT運用、ネットワーク、セキュリティ、およびリスクチームによって共有される信頼できる唯一の情報源を提供する必要があります。

- どのサーバーがどのアプリケーションに属しているかを示すすべての メタデータ を格納する、単一の高品質のリポジトリ。さらに、このメタデータは通常の操作中に定期的に変更されるため、このメタデータを最新の状態に保つには、アプリケーション所有者または中央管理者またはチームが実行する継続的なプロセスが必要です。

これらは、マイクロセグメンテーションプロジェクトを成功させるための可視性のテーブルステークスです。

原則3:ポリシー管理の簡素化に重点を置く

セキュリティポリシーは、マイクロセグメンテーションの構成要素です。ポリシーはシステムが相互に通信する方法を定義し、作成して適用できるポリシーが多ければ多いほど、そしてポリシーを細かくすればするほど、セキュリティは厳格になります。

残念ながら、ほとんどの組織は 、効果的なマイクロセグメンテーションポリシーの作成、適用、維持に苦労しています。マイクロセグメンテーションプロジェクトを推進するためのポリシーを定義するための明確なプロセスがなく、ネットワークファイアウォールなどの従来のツールを使用してポリシーを適用および維持するための労力と時間のかかる手動プロセスに従っています。

これらの手動のアドホックプロセスは、大規模でフラットな環境を相互に広範囲に分離して適用および維持する場合にのみ役立ち、通常、最新のネットワークをマイクロセグメント化するために必要な無数のポリシーを管理できません。

対照的に、成功しているマイクロセグメンテーションプロジェクトのほとんどは、 ポリシー管理プロセスを 可能な限り合理化、簡素化、自動化しようとしています。通常、ポリシー管理プロセスを次の手順に分割し、それぞれを可能な限り管理しやすくします。

- ポリシー検出: 関連する各アプリケーションを理解するためのデータの収集

- ポリシー作成: アプリケーションに適用する実際のポリシーの作成

- ポリシーの配布と施行: アプリケーションにポリシーを適用し、環境の変化に応じてポリシーを維持する。

具体的には、マイクロセグメンテーションプロジェクトを成功させるには、 ポリシー作成プロセスに細心の注意を払います。アプリケーションの依存関係を調べ、アプリケーション、システム、およびユーザーが対話する方法を慎重に定義します。通常、いくつかの重要な手順に従います。

- 彼らは、政策管理に戦略的アプローチまたは戦術的アプローチを取るかどうかを決定します。戦略的アプローチは、より長期的な視点を持ち、綿密に計画された展開パスに従います。戦術的アプローチは、既知の脆弱性を閉じたり、規制監査に備えるためのコンプライアンス違反の修正など、緊急の要件を解決するように設計されています。どちらも異なるコンテキストで機能します。

- システム間の既存の通信フローを確認して、それらのシステムが通常どのように相互に接続されているか、および各システムが動作し続けるために必要な接続を確認します。次に、各システムの所有者にレビューしてもらい、どのフローを閉じることができ、どのフローを開いたままにする必要があるかを確認します。

- 彼らは 、「アプリケーション A はアプリケーション B からサービスを使用する」 など、誰もが理解できる 自然言語 でポリシーを決定し、作成します。また、新しいポリシーがライブ通信フローに与える影響をテストして、ポリシーを最終決定して適用する前に、適用しても安全であることを確認し、システム所有者から承認を得ます。

ポリシーを定義し、ポリシー管理を簡素化、合理化、自動化するための明確なプロセスに従うことで、必要なセキュリティ上の利点を提供し、大規模に適用できる効果的なポリシーを確実に作成できます。

マイクロセグメンテーションプロジェクトを成功させるための第一歩を踏み出す

これら 3 つの戦略原則は、私たちが見て参加したマイクロセグメンテーション プロジェクトの成功のほとんどを導きます。これらは、あなたが取り組む可能性のあるあらゆるマイクロセグメンテーションプロジェクトに対して、適切な全体的なアプローチを採用し、適切な機能を開発することを保証します。

ただし、これらの原則はマイクロセグメンテーションプロジェクトを成功させる可能性を高めますが、それだけでは十分ではありません。

このシリーズの次の記事では、マイクロセグメンテーションプロジェクトがもたらす最も一般的なプロジェクトリスクと、これらのリスクを確実に解除して成功させる方法について説明します。

マイクロセグメンテーションとイルミオで正しいステップを踏み出しましょう:

- 詳細なガイドをダウンロードしてください マイクロセグメンテーション戦略を5つのステップで構築する方法.

- Forrester New Wave: Microsegmentation, Q1 2022 の無料コピーを入手し、イルミオがリーダーに選ばれました。

- 義務のないデモとマイクロセグメンテーションの専門家との相談をスケジュールしてください。

.png)