学校や学区がイルミオゼロトラストセグメンテーションを選ぶべき10の理由

サイバー犯罪者は、侵害から身を守るための十分なリソースが不足している人など、脆弱なターゲットを探していますが、残念ながら、学校や学区はそのリストの上位近くにあります。

学校や学区では、サイバーセキュリティ対策が不十分または時代遅れで、予算が乏しく、セキュリティ要員が限られていることがよくあります。そのため、業務を停止し、学生や従業員の機密データが漏洩し、修復に数百万ドルの費用がかかる可能性のある侵害やランサムウェア攻撃に対する準備が不十分になります。

学校は、避けられない侵害の拡大を阻止するために積極的な行動を起こす必要があります。ゼロトラストセキュリティ戦略の構築が最初のステップです。ゼロトラストセグメンテーション(ZTS)は、マイクロセグメンテーションとも呼ばれ、ゼロトラストアーキテクチャの基礎です。このガイドで、学校または学区での ZTS の実装の詳細については、 こちらをご覧ください。

学校や学区が イルミオZTSを導入する必要がある10の理由は次のとおりです。

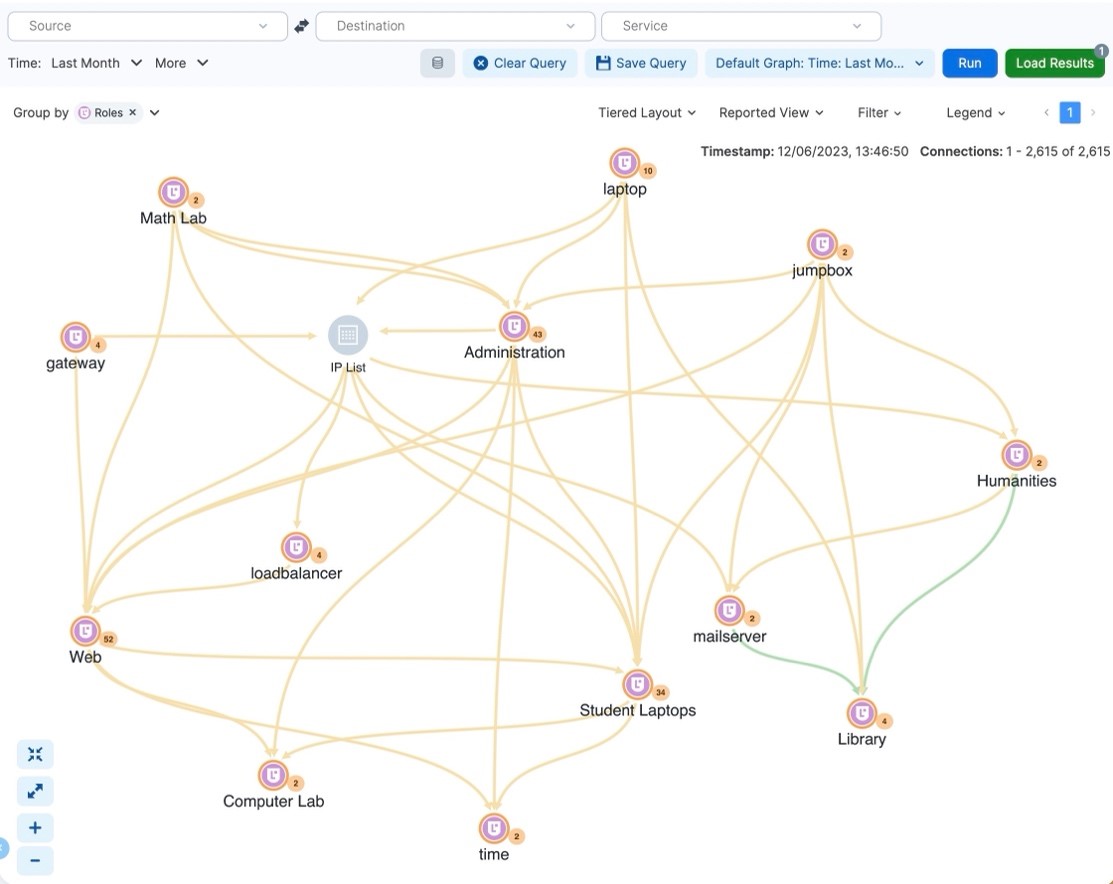

1. すべてのリソースにわたる完全な可視性

目に見えないものを強制することはできません。学校のコンピューティング リソースをセキュリティで保護するための最初の手順は、 すべてのリソースにわたるすべてのトラフィックを確認することです。すべてのアプリケーション間、およびローカルリソースとクラウドにデプロイされたすべての依存関係を確認できる必要があります。

ほとんどの学校では、学校間にスイッチやファイアウォールが配置されたり、2 つのリソース セットの間に「エア ギャップ」が設けられたりするなど、学術リソースと学生リソースの間に基本的な区分があります。各境界内およびそれらの境界を越えて現在存在するライブトラフィック (存在する場合) を確認できる必要があります。

イルミオは、学校または学区全体にわたるすべてのコンピューティングリソースにわたるすべてのトラフィックの包括的なビューを提供し、それらの間のすべての依存関係を明らかにします。このエンドツーエンドの可視性は目を見張るものがあります: 学生は、「倫理的ハッキング」や倫理的でない侵入に関与するためのセキュリティ ソリューションのギャップを見つけるのに非常に創造的であることがよくあります。これらは多くの場合、外部のサイバー犯罪者が使用するのと同じセキュリティギャップです。可視性は、どのリソースを相互にセグメント化するかを決定するための最初のステップです。

2. 重要なデータとリソースを保護する

ネットワーク接続を完全に可視化したら、Illumio ZTSを使用して最も重要なデータ、アプリケーション、システム、およびリソースの保護を開始できます。

ZTSはゼロトラストセキュリティアーキテクチャの基盤であり、既存のネットワーク境界やセキュリティアプライアンスに依存することなく、信頼境界をすべてのワークロードに直接プッシュできます。学校のキャンパス全体や地区事務所から、学校のコンピューター ラボの特定のワークロードに関する特定のプロセスまで、あらゆるものをセグメント化できます。

侵害やランサムウェア攻撃が学校や学区のオフィスを標的にした場合、Illumio ZTSは直ちに攻撃を発生源に封じ込め、ラテラルムーブメントを阻止し、学校や学区全体にわたる攻撃の影響を制限します。ZTS は、アクティブなセキュリティ侵害の際に、学区の IT チームがシステムへのアクセスを理解し、システム アクセスを制限するセキュリティ ポリシーを実装し、セキュリティ ルールに一致しないすべてのトラフィックを報告および分析できるようにすることで、データを保護し、学校運営を稼働させ続けるのに役立ちます。

3. ランサムウェアのリスクを大幅に軽減する

ランサムウェアを含むすべての攻撃には、動きが好きであるという共通点があります。侵害が国際的なサイバー犯罪組織によって行われたものであろうと、意欲的な学生ハッカーによって行われたものであろうと、彼らは皆、できるだけ早くワークロード間を移動したいと考えています。

ほぼすべてのランサムウェア攻撃は、リモートデスクトッププロトコル(RDP)、サーバーメッセージブロック(SMD)、セキュアシェル(SSH)など、最新のすべてのオペレーティングシステムに存在するいくつかの既知のポートセットを使用します。ランサムウェアは、これらのオープンポートを使用してリソース間の横方向の接続を確立し、悪意のあるペイロードをできるだけ多くのリソースに迅速に配信します。これにより、ランサムウェアが学校や学区全体に急速に拡散しやすくなり、境界ネットワークファイアウォールがそれを認識したり、阻止する方法がなかったりする可能性があります。

また、ほとんどの学校ネットワークはフラットであり、学区全体のネットワークセグメントはほとんどないため、通常、この高速伝播に障壁はありません。セグメンテーションの欠如は、授業時間外にすべての学校のドアを施錠したままにしておくことに相当し、犯罪者の格好の標的になります。セグメンテーションは基本的な要件です。

Illumio ZTSを使用すると、セキュリティチームは、学校または学区全体のすべてのリソースで開いているすべてのポートをブロックし、事前に承認された宛先への特定のコンピューティングリソースで選択的にポートのみを開くセキュリティポリシーを有効にすることができます。これにより、学校または学区全体のあらゆる規模のすべてのコンピューティング ワークロードがセグメントになり、各セグメントは既定で他のセグメントを信頼しません。新しい学生のラップトップなど、環境にアクセスしようとする不明なコンピューティング リソースは、セグメントに囲まれているため、既定ではどのリソースにも接続できません。

このデフォルト拒否ポリシーにより、ランサムウェアが損害を与える能力が大幅に低下します。学校は、小さな問題がすぐに災害に発展するリスクを冒すことなく、実際に授業時間中にライブセキュリティ侵害を経験することができます。

目標は侵害の封じ込めであり、学校や学区は、侵害が発生することを想定し、最悪のタイミングで発生する必要があります。

4. デプロイ前のポリシーのテスト

ほとんどの学校や学区は限られた予算と人員に依存しているため、サイバーセキュリティは、侵害にさらされたまま、絶え間ないロールバックや調整を必要とせずに、最初から正しく実装することが重要です。

セキュリティチームは、イルミオのシミュレーションモードを使用してこの問題を回避できます。イルミオは、新しいルールを展開する前に、展開後にもたらす影響をシミュレートします。これにより、チームはシミュレーション モードでポリシーを変更および微調整でき、実装中に何も壊すリスクを冒すことはありません。

これにより、セキュリティチームはポリシーの修正に費やす時間を短縮し、アプリケーション所有者との良好な関係を維持し、セキュリティが学区の運用に影響を与えないようにすることができます。

5. ランサムウェアに対するインシデント対応を自動化する

どのセキュリティアーキテクチャでも、ワークフローチェーンの中で最も遅いリンクはキーボードと椅子の間です。最新のサイバー攻撃のほとんどは、人間、場合によっては検出ツールが攻撃に対応し、封じ込めることができるよりも速く広がります。攻撃対応には自動化されたソリューションが必要です。

イルミオZTSは、SOARソリューションとの統合を通じて、外部ソースからの ポリシー変更の自動変更 を提供します。

たとえば、Splunkがワークロード間で現在許可されているポートを使用する新しいゼロデイマルウェアに関するアラートを受信した場合、Illumioの Splunk用SOARプラグイン はSplunkからIllumioにAPI呼び出しを送信します。イルミオは、手動介入を必要とせずにポートを閉鎖するために、強制境界を自動的に展開します。

これにより、セキュリティソリューションは、マルウェアが拡散しようとするのと同じくらい迅速に対応できます。セキュリティソリューションが複雑であればあるほど、ポリシーの決定が下される前に侵害を理解するために多くの時間が無駄になります。侵害の封じ込めは、侵害自体と同じくらい速く進める必要があります。

6. リモートユーザー向けのゼロトラストセキュリティの取得

ほとんどの学校や学区では、生徒や教職員が、通常は学校支給のデバイスを使用しますが、個人用デバイスを使用してリモートでリソースにアクセスできるようにしています。つまり、セキュリティソリューションは、正当なトラフィックと違法なトラフィックの両方がどこからでも送信される可能性があることを想定する必要があり、リモートデバイスがデフォルトで安全であると想定することはできません。

多くの学校が従来の仮想プライベートネットワーク(VPN)アクセスをZTNA(ゼロトラストネットワークアクセス)ソリューションに置き換えていますが、ZTNAもVPNだけでは、必然的に境界を越えた侵害の拡大を阻止して封じ込めることはできません。セキュリティリスクは、外部と同じようにネットワーク内にも簡単に存在する可能性があり、学校のセキュリティ戦略は両方の可能性に備える必要があります。

ZTNAまたはVPNをIllumio ZTSと組み合わせることで、セキュリティチームは、ワークロードがネットワーク境界とネットワーク内の両方で最小限の権限でアクセスできるようにすることができます。イルミオは、すべての学校のコンピューティングリソースの周囲にセグメントを構築し、リモートアクセス境界が侵害され、リソースが乗っ取られた場合、イルミオはその最初のリソースが他のリソースに損害を与えるのを防ぎます。イルミオはリモートアクセスセキュリティに取って代わるのではなく、リモートアクセスセキュリティを完成させます。

7. レガシーおよびサポート終了リソースの保護

多くの学校や学区には、数年ごとにコンピューティング リソースを継続的にアップグレードする余裕がなく、サードパーティのソフトウェア セキュリティの展開をサポートしていないことが多いレガシー リソースやサポート終了リソースに依存する必要があります。あるいは、ソフトウェアの展開が可能であっても、それを禁止するコンプライアンス規制があるかもしれません。

Illumio ZTSは、エージェントの有無にかかわらずゼロトラストセキュリティアーキテクチャを可能にし、最新のリソースとレガシーリソースの両方で一貫したゼロトラストセキュリティアーキテクチャを可能にします。

一部の学校、特に高等教育では、メインフレームなどのレガシーコンピューティングプラットフォームを研究目的で使用します。Illumioは、 Preciselyなどのセキュリティミドルウェアを介してIBMハードウェアと直接統合できます。これにより、イルミオはIBMサーバーからのテレメトリを消費し、ポリシーをサーバーに直接プッシュできるようになり、IBMハードウェアをラップトップ、VM、ベアメタルマシン、クラウドリソースとともに完全なゼロトラストセキュリティアーキテクチャに完全に統合し、すべて一元的に管理できるようになります。

管理サイロはセキュリティ侵害が広がるリスクを高めるだけなので、セキュリティ管理のサイロは避ける必要があります。レガシーハードウェアをサイロとして管理する必要はなく、イルミオは学校または学区全体のハイブリッドリソースにわたる一元管理操作を可能にします。

8. 身代金の支払いによる法的影響を回避する

ランサムウェアが学校や学区を乗っ取った場合、問題をできるだけ早く解決するために、身 代金を支払う という決定が下されることがよくあります。これは 2 つの悪のうち小さい方のように思えるかもしれませんが、そうすると政府の制裁に違反するリスクがあります。

学校や学区を含む米国企業は、米国政府の 外国資産管理制裁リストに掲載されている国に身代金を送金した場合、テロリストと「取引」したとして連邦法的責任を負うリスクがある。これは、学区から国際犯罪組織の手にお金が渡った場合、学区の善意が政府の制裁に違反するリスクを冒す可能性があることを意味します。

イルミオZTSにはランサムウェア攻撃が含まれており、その有効性が制限され、攻撃者が学校や学区がサービスを維持するために必要なデータやリソースにアクセスするのを阻止します。これにより、セキュリティ担当者は、学校のリソースをオンラインに戻すために身代金を迅速に支払うよう圧力をかけられるのではなく、侵害後に修復する時間が得られます。

9. コンプライアンス要件を満たす

.webp)

ほぼすべての学校と学区は、セキュリティ要件の遵守を要求する何らかの規制に該当します。たとえば、米国教育省は、 FERPA (家族教育の権利とプライバシーに関する法律)や CIPA (児童インターネット保護法)など、K-12 および高等教育のデータ セキュリティ要件の概要を公開しています。

これらのコンプライアンス要件は、学生の教育記録を保護し、子供に有害な資料へのインターネット アクセスを確実にブロックするために適用されます。Illumio ZTSを使用すると、学校や学区は、セキュリティ侵害が克服すべき重大な障壁に遭遇することを保証し、デフォルトの拒否ポリシーを使用して、すべての学校のコンピューティングリソースの周囲にセキュリティ障壁を維持できます。

イルミオZTSは、米国教育省のセキュリティガイドラインへの準拠を保証する学校や学区における重要な第一歩です。

10. 効率的で測定可能なROIを確認する

資金とリソースが限られているため、学校や学区がセキュリティへの投資から最大の利益を確保できることがこれまで以上に重要になっています。予算は現実的であり、学校は現実的なROIを備えたセキュリティソリューションを導入できる必要があります。

イルミオZTSプラットフォームは、信頼性が高く、スケーラブルで、迅速な侵害封じ込めを提供し、セキュリティ侵害が災害にならないことという安心感を提供します。Enterprise Security Group(ESG)の調査によると、ZTSを採用した教育機関を含む組織は、年間5件のサイバー災害を回避でき、さらに14のデジタルトランスフォーメーションプロジェクトを加速でき、非常に効果的な攻撃対応プロセスを実現する可能性が2.7倍高いことがわかっています。イルミオの顧客が信頼できるセキュリティROIをどのように感じているかをご覧ください。

今すぐ学校や学区でイルミオZTSの導入を開始してください。詳細については 、このガイドをご覧ください。

イルミオZTSについてもっと知る準備はできていますか?無料相談とデモについては 、今すぐお問い合わせください 。

.png)

.webp)

.webp)

.webp)