マイクロセグメンテーションを始めるときに期待すること

ガートナーによると、「2026年までに、ゼロトラストアーキテクチャに取り組んでいる企業の60%が複数の導入形態のマイクロセグメンテーションを使用するようになり、これは2023年の5%未満から増加しています。」

マイクロセグメンテーションはゼロトラストの基礎です。ゼロトラストなしではゼロトラストを実現できません。

実際、ゼロトラストの作成者であるジョン・キンダーヴァッグは、ゼロトラストとセグメンテーションの関係について、このトピックについて書かれた2番目のレポート「 ネットワークのDNAにセキュリティを組み込む:ゼロトラストネットワークアーキテクチャ」で取り上げています。報告書の中で同氏は、「将来のすべてのネットワークはデフォルトでセグメント化する必要があるため、ネットワークをセグメント化する新しい方法を作成する必要がある」と述べている。

ゼロトラストアーキテクチャを構築する場合、マイクロセグメンテーションは計画の重要な部分である必要があります。ここでは、マイクロセグメンテーションを始めるときに期待できる10のことを紹介します。

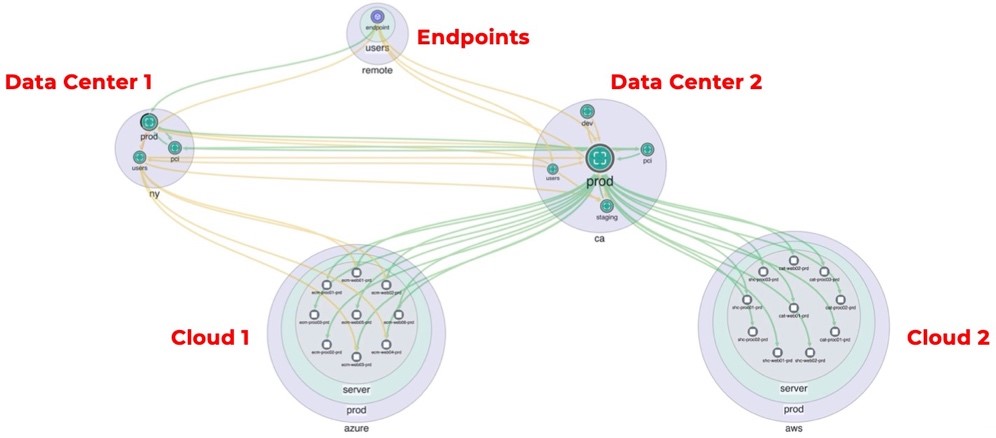

1. あらゆる環境にわたるすべてのワークロードトラフィックを可視化する

マイクロセグメンテーションを構築するための最初の、そして最も重要なステップの1つは、ネットワーク内のすべてのセグメントで何が起こっているかを知ることができることです。クラウド、エンドポイント、データセンター環境全体のすべてのワークロード間のすべてのトラフィックをどのように確認しますか?過度に複雑なワークフローを使用せずに、あらゆる規模でこのレベルの可視性を達成できることが重要です。

ネットワーク全体のセグメントごとに異なる可視化ツールを使用できます。しかし、複数のツールを使用すると、断片的なビューが作成されます。これにより、あらゆる場所のすべてのセグメントの行動を理解することが困難になる可能性があります。

代わりに、すべてのセグメントのトラフィックを検出し、それを 1 つのビューに表示できるソリューションを見つけてください。たとえば、Illumioは、すべての依存関係を検出できるように、誰がどのポートで誰と誰と話しているかを確認するのに役立ちます。

この情報を使用して、ネットワーク内の「開いたドア」を見つけ、必要なトラフィックを決定し、デフォルトで他のすべてのトラフィックを拒否できます。

2. アプリの通信方法を理解する

ほとんどの人はゼロトラストが良いアイデアであることに同意しますが、何を保護するかを決定する前に、どのようなトラフィックが必要かをどのように理解できるでしょうか?ネットワーク上でどのアプリが実行されているか、どのポートを使用する必要があるかを確認するのは必ずしも簡単ではありません。

Illumioのようなソリューションを使用すると、すべてのワークロードでどのアプリケーションが実行され、どのポートを使用しているかを検出できます。これにより、ネットワーク内のすべてのアプリケーションとその依存関係の包括的なインベントリが提供されるため、セグメンテーションポリシーを適用する方法を決定できます。

3. 最も重要でリスクの高いリソースをロックダウンする

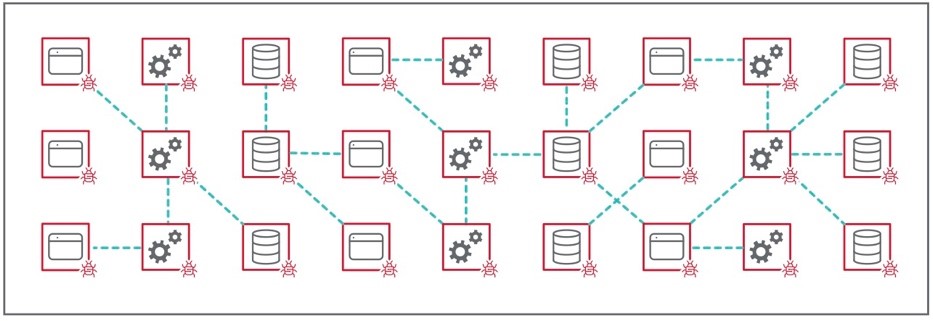

ネットワークへのすべてのエントリ ポイントが直接制御されているわけではありません。キャンパスネットワークのデータセンターには強力な制御が施されている場合がありますが、クラウド内のリソースやパートナーのサードパーティアクセスは安全性が低いことがよくあります。

多くの脅威は、人為的ミスによって開いたままになっていることが多いため、これらの安全性の低い環境から始まります。これらのアクセスポイントはいずれも、攻撃者の第一歩となり、脅威がネットワークを経由して価値の高い資産に移動する可能性があります。

そこで、Illumioのようなマイクロセグメンテーションソリューションが、ネットワークのこれらの脆弱な部分を保護するのに役立ちます。侵害がどこで発生したとしても、マイクロセグメンテーションは、セグメント化した重要なリソースへの到達をブロックします。違反はそのセグメントの反対側に隔離されるため、それ以上の損害を引き起こすことはありません。

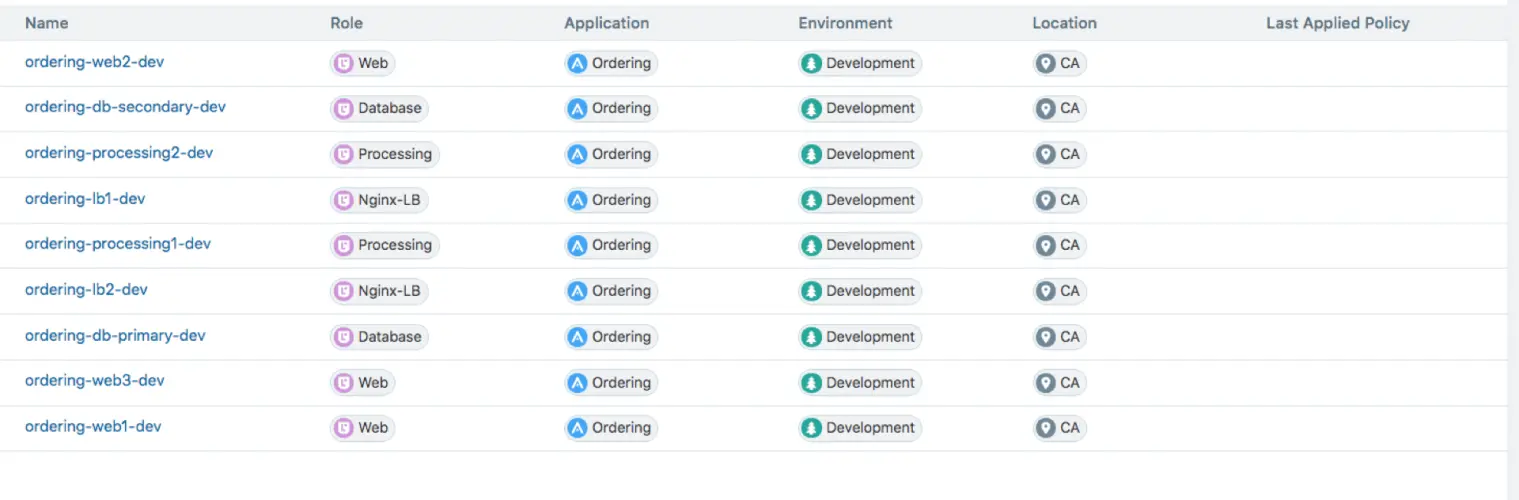

4. ネットワークアドレスではなく、ビジネス機能でワークロードにラベルを付ける

今日の最新のネットワークでは、ワークロードはハイブリッドのマルチクラウドアーキテクチャ全体にデプロイされます。これにより、ネットワークアドレスが一時的になります。ワークロードのネットワークアドレスは、基盤となるホスティング環境に応じて動的に変化する可能性があります。

そのため、従来の IP アドレスではなく、人間が読めるラベルを使用してワークロードにラベルを付ける必要があります。Illumio Zero Trust Segmentationのようなマイクロセグメンテーションソリューションを使用すると、役割、アプリケーション、環境、場所、オペレーティングシステム、ビジネスユニットなどのビジネス機能や所有権によってワークロードを識別でき、IPアドレスを使用するとより有益です。

イルミオのラベリングツールは、次のことができます。

- ワークロードラベルを動的に変更する

- 構成管理データベース (CMDB) などの既存のラベル構造からラベルをインポートする

- 管理対象環境全体で検出されたアプリケーションとトラフィックに基づいてラベルを推奨します

人間が判読できるラベルを使用すると、ネットワークアドレスから完全に切り離されたワークロード間のセグメントがどのように適用されるかを確認するためのメタデータ駆動型ソリューションが得られます。

5. エージェントとエージェントレスのアプローチを決定する

マイクロセグメンテーションを構築するときは、エージェントまたはエージェントレスのアプローチが最適なタイミングを理解することが重要です。Illumioのような一部のソリューションでは、エージェントを使用するか使用しないかを選択できるため、あらゆる環境のすべてのワークロードにわたる可視性とセグメンテーションを取得できます。

エージェントアプローチ

Illumio仮想適用ノード(VEN)エージェントは、ワークロード上およびワークロード間のアプリケーションの使用に関するテレメトリを収集します。これにより、ワークロードでセグメントへのアクセスを直接制御できます。

エージェントレスアプローチ

イルミオは、エージェントなしでセグメントの使用を検出して強制することもできます。

これは、製造業界やヘルスケア業界のIoTデバイスなど、エージェントをサポートできない環境では非常に重要です。また、コンプライアンス要件のためにエージェントを使用できない環境でも重要です。

- データセンターでは、次のようになります。 イルミオは、エージェントをサポートできないデバイスの前に展開されているネットワークスイッチを保護できます。イルミオはスイッチからネットワークテレメトリを収集し、ラベルベースのポリシーをスイッチが使用するアクセスリストに変換します。

- クラウドの場合: イルミオは、エージェントなしでアプリケーションとネットワークの動作を収集できます。ラベルベースのポリシーを変換し、クラウドに既に存在する既存のネットワーク適用ポイントに適用します。

6. 拒否リストモデルから始めて、許可リストモデルに移行します

マイクロセグメンテーションを構築する際にチームが直面する一般的な課題は、拒否したいポートはわかっているが、アプリケーションに許可するために必要なすべてのポートを完全には理解していないことです。

ランサムウェアは通常、リモート デスクトップ プロトコル (RDP) やサーバー メッセージ ブロック (SMB) などのポートを使用して、ワークロード間のセグメント間を移動します。ただし、これらのポートをワークロード間で開く必要はほとんどないことはわかっています。

そのため、拒否リストモデルから始めるのがベストプラクティスです。開いてはいけないとわかっているポートのみをブロックし、他のポートはすべて許可します。その後、アプリケーションに必要なポートを完全に理解したら、許可リスト モデルに切り替えることができます。必要なポートのみを開いたままにし、他のポートはすべてブロックします。

このアプローチにより、ランサムウェアによるマイクロセグメンテーションの構築を今すぐ開始し、準備ができたらポリシーを強化することができます。

7. デプロイ前のモデル化ポリシー

サイバーセキュリティは長い間、展開して祈るアプローチに依存してきました。セキュリティチームはポリシーモデルを作成し、正しく見えるまで変更します。そして、それがデプロイされたら、アプリケーションの依存関係が壊れて電話が鳴らないように祈ります。

そのため、ポリシーが完全にデプロイされる前にテストすることをお勧めします。Illumioを使用すると、ポリシーを作成してから監視モードにすることができます。これにより、ポリシーがデプロイされた後に発生する可能性のある問題が強調表示され、操作が中断される前に修正できます。

モデリングにより、アプリケーションの依存関係を誤って壊すリスクなしに、ポリシーを安全にデプロイできます。

8. ハイブリッドマルチクラウド全体で一貫したセグメンテーションを拡張

データセンターでのみセグメンテーションを構築できるソリューションを使用する場合、クラウドなどの他の環境で一貫したセキュリティが得られる可能性は低いです。セグメンテーションは、単一の環境に依存してはなりません。その結果、セグメンテーションへのアプローチがサイロ化され、脆弱性が残るだけで、侵害の阻止と封じ込めが難しくなります。

代わりに、マイクロセグメンテーションは、環境間で移行するワークロードに従う必要があります。これにより、ワークロードがさまざまな環境でホストされているときにセグメント化が中断されることはありません。

Illumioを使用すると、クラウド、エンドポイント、データセンター環境全体で一貫したセグメンテーションポリシーを構築できます。これにより、ワークロードは、アーキテクチャ全体で同じように機能する 1 つの一貫したマイクロセグメンテーション モデルを使用して環境間で移行できます。

9. 人間の意思決定に頼らずにセキュリティの変更を自動化する

マルウェアは、人間がキーボードで入力できるよりも速く拡散します。侵害が広がるのと同じくらい早くポリシーの変更を自動化できるマイクロセグメンテーションソリューションを用意することが重要です。

Illumioの豊富なAPIライブラリを使用すると、IllumioをSOARソリューションと統合できます。SOARツールは、マルウェアがネットワークを介して拡散するために使用しているオープンポートを検出します。次に、ツールはイルミオにAPI呼び出しを送信して、リスクのあるポートを直ちにシャットダウンします。

これらはすべて、人間の介入に頼ることなく行われます。

10. セキュリティがコンプライアンスに準拠していることを証明する

アプリケーションやセグメントの保護には多くの可動部品が関与する可能性があるため、リスクの定量化は困難な場合があります。監査中、既存のリスクと、セキュリティポリシーの適用後にリスクがどのように低下するかを明確に把握することは必ずしも容易ではありません。比較の前後にこれを示すツールを使用することが重要です。

イルミオの脆弱性マップを使用すると、イルミオと外部スキャナーによって発見されたリスクを組み合わせたスコアでリスクを定量化できます。その後、ツールはリスクを軽減する修正されたポリシーを推奨します。

これにより、監査人は環境のエクスポージャーリスクについて明確な前後のスコアを取得できるため、チームのコンプライアンスの推測が排除されます。

イルミオZTSについてもっと知る準備はできていますか? 今すぐお問い合わせください 無料相談とデモのために。

.png)

.webp)