NIS2の準備方法:知っておくべきこと

NIS2 については、その実装における重要なマイルストーンに向けて最近多くのことが書かれています。2024年10月18日までに、加盟国はNIS2指令を遵守するために必要な措置を採択し、公表しなければならない。

この日は多くの人にパニックを植え付けるかもしれませんが、それは個々の国がNIS2を法律に採用し、NIS1を廃止する必要がある日にすぎません(EU 2016/1148)。個々の組織のコンプライアンスのタイムラインは、個々の州によって制定された法律で定義されます。一部の人にとっては、この日付から最大4年かかる可能性があります。

NIS2がいつ発効するにせよ、組織はサイバーレジリエンスに関するNIS2の義務に準拠するための準備を始める時期が来ています。

NIS1とNIS2の違いは何ですか?

多くの人が、なぜNIS指令のバージョン2、あるいは将来のバージョン3が必要なのかと尋ねています。

簡単な答えは、物事は変わるということです。

新しいNIS2指令は、現在のサイバーセキュリティの状況をよりよく反映しています。また、NIS1 からの学習に基づいて更新も行っています。

NIS1が2016年に発効して以来、

- 重要と見なされる組織の種類は変化しました。

- 自動化とスマートデバイスの増加に伴い、テクノロジーは変化しました。

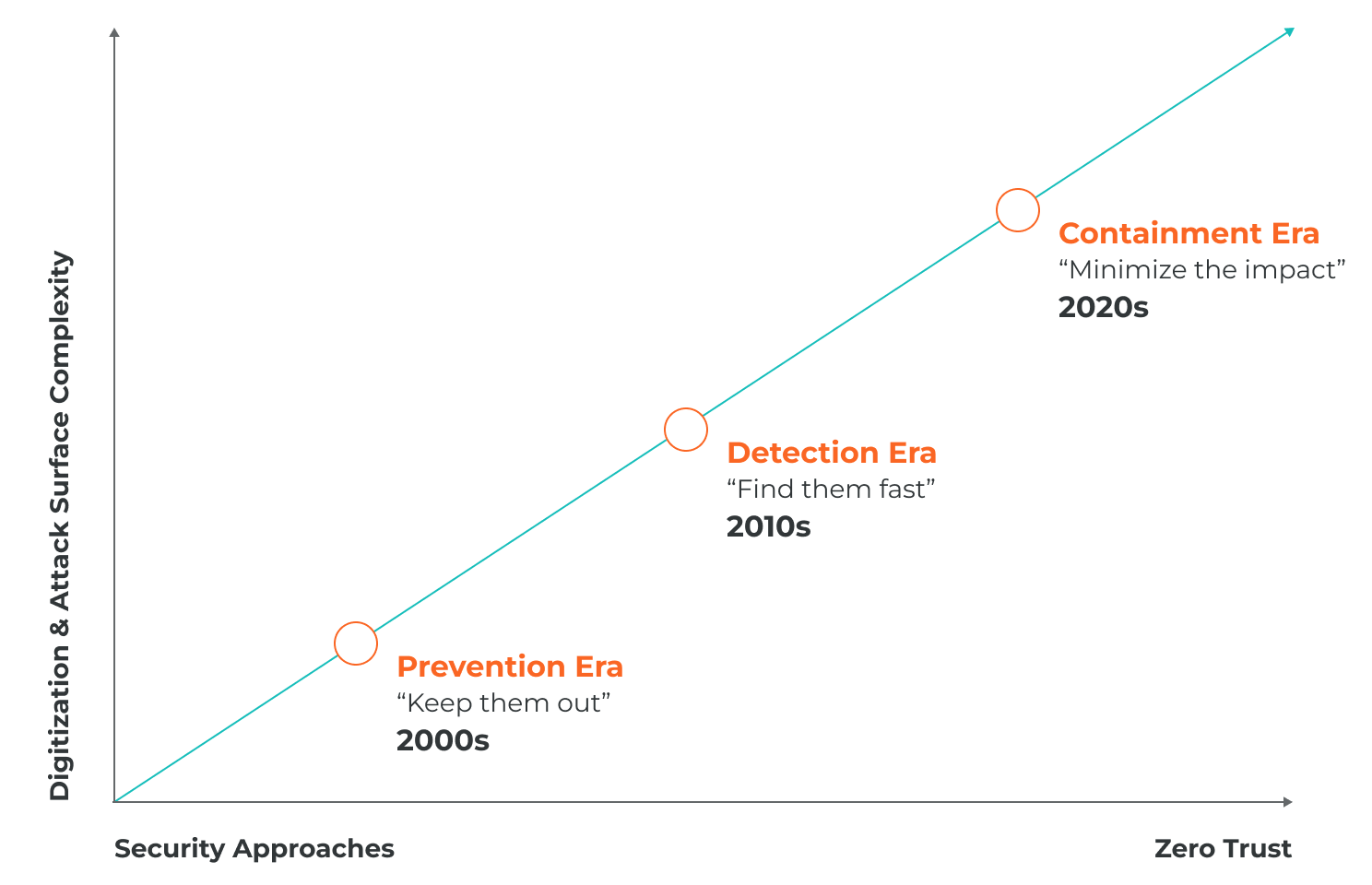

- サイバーセキュリティは変化し、静的ネットワークの保護という古い焦点は、よりアジャイルなアプローチに取って代わられました。

- ゼロトラストの導入により、サイバーセキュリティの導入方法が簡素化され、より安全なアプローチが低コストで実現しました。

- サイバー攻撃の種類は、破壊的攻撃の増加と AI 生成攻撃の出現により変化しています。

NIS1 を更新するもう 1 つの主な理由は、ガバナンスの改善です。2016年のアイデアは、各州が独自の規制を策定し、国の規制当局がそれを施行するというものでした。残念ながら、各国のNIS1の実施方法には大きな格差があるため、NIS2は特定の重点分野についていくつかの最低基準を定め、欧州委員会により大きな監視を提供しました。

最終的な変更は、組織の再分類と、指令に含まれる組織の数と規模の拡大です。

- 必須サービスとデジタルサービスプロバイダーの区別は、国にとっての重要性に基づいて組織を分類し、必須と重要なカテゴリに分類することに置き換えられます。

- 従業員数が50人を超え、年間売上高が€50mを超える組織は、現在、重要として分類されています。

NIS2 は組織にどのような影響を与えますか?

NIS2は、メンバーが導入したフレームワークに特定のルールを設定することにより、メンバー間の要件を調和させようとしています。これは、次のような特定の サイバーセキュリティ対策に焦点を当てています。

- リスク分析と情報システムセキュリティポリシー

- インシデント処理

- 事業継続と危機管理

- サプライチェーンのセキュリティ

- 脆弱性の処理と開示を含む、安全なネットワークとシステムの取得、開発、保守

- 施策の有効性を評価するための方針と手順

- 基本的なコンピューター衛生習慣とサイバーセキュリティトレーニング

- 暗号・暗号化の使用に関する方針及び手順

- MFA、セキュア通信、セキュア緊急通信の使用

これらの措置が国内規制にまだ組み込まれていない加盟国は、これらの機能を追加する必要があります。また、これらの規制をまだ実施していないこれらの国の組織は、これらの規制を採用する必要があります。

NIS2 の最大の影響は、これまで NIS1 の対象になっていなかった組織にある可能性があります。これは憂慮すべきことのように聞こえますが、ENISの調査によると、NIS導入の平均予算は14〜18か月続くプロジェクトです。

NIS2 に備えるために、組織でできることは何ですか?

2016年、組織は利用可能なセキュリティツールとアプローチが限られており、従来のAV、NAC、ファイアウォールなどの静的テクノロジーに閉じ込められ、可視性が限られていました。

当時、ゼロトラストが議論されていましたが、すべてのマルウェアを検出することで、すべての攻撃を防ぐことに焦点が当てられていました。今日、ランサムウェアとAIの複合的な脅威は、NIS2指令が対処しようとする新たな問題を引き起こしています。

各加盟国で特定のNIS2技術要件はまだ利用できませんが、組織は、マイクロセグメンテーションとも呼ばれるゼロ トラストセグメンテーションなどのテクノロジーを使用して、侵害封じ込めアプローチを採用することで、コンプライアンスへの取り組みを開始できます。この最新のアプローチは、侵害が避けられないことを前提としており、それに対応して、プロアクティブなセキュリティ対策が確実に講じられていることを保証します。

ゼロトラスト侵害封じ込め戦略には、次の主要な柱が含まれます。

- 侵害を想定し、それに備える

- すべての資産とリソースを特定し、相互依存関係をマッピングします

- すべての脆弱性と公開されたポートから保護

- 迅速かつ俊敏に対応する

- 再感染せずに安全に復元

NIS 指令の目的は、欧州連合全体の重要インフラの回復力を向上させることです。これは、攻撃を受けている間もサービスを維持できることを意味します。

これを達成するには、攻撃を阻止することから、攻撃が封じ込められ、組織のビジネスクリティカルなリソースに到達できないようにすることに焦点を移す必要があります。

イルミオはNIS2の要件にどのように適合していますか?

NIS2は主要なサイバーセキュリティ対策の標準化に重点を置いており、イルミオゼロトラストセグメンテーション(ZTS)は以下を満たすのに役立ちます。

1. リスク分析・情報セキュリティに関する方針

アプリケーション依存関係マッピングにより、コンテナ、IoT、仮想マシンを含むすべてのワークロードにわたるトラフィックを単一のコンソールで完全に可視化できます。これにより、セキュリティチームはネットワークリスクを特定し、ポート間の不要な接続をブロックするセキュリティポリシーを作成できます。

2. インシデント処理

アクティブな侵害の間、イルミオは迅速に対応して重要なリソースへのアクセスを制限し、攻撃の拡大を阻止し、侵害されたシステムを完全に隔離することができます。侵害後、ZTS は感染したシステムをリアルタイムでインテリジェントに分離し、データの安全な復元を可能にします。

3. 事業継続と危機管理

セキュリティチームとITチームは、イルミオを使用して個々の部門やシステムの周囲に保護を設定し、攻撃から保護された状態で運用を再開できます。再感染の試みは、侵害の回復中に不変のデータソースとの接続のみを許可することで防ぐことができます。

4. サプライチェーンのセキュリティ

イルミオは、環境間の既知で検証済みの通信のみを許可します。これにより、サプライチェーンに侵害が発生した場合、ZTSは侵害が組織のシステムに侵入して広がるのを確実に阻止します。

5. ネットワークおよび情報システムのセキュリティ

イルミオは、オンプレミスのデータセンターからハイブリッドおよびマルチクラウド環境まで、すべての環境にわたって一貫したマイクロセグメンテーションを拡張します。これにより、侵害が即座に阻止され、封じ込められるため、攻撃者はネットワークの他の部分に移動できなくなります。

6. 施策の有効性を評価するための方針と手順

イルミオランサムウェア保護ダッシュボードは、ワークロードのリスクエクスポージャー、保護されたワークロードと保護されていないワークロードの可視性、および保護範囲スコアに関する洞察を提供することで、攻撃の脅威に対する準備と保護を改善します。

7. 基本的なコンピュータ衛生習慣とサイバーセキュリティトレーニング

イルミオの攻撃対象領域全体のエンドツーエンドの可視性により、サイバー衛生とトレーニングのニーズを知らせるのに役立つセキュリティギャップに関する洞察が得られます。また、ZTS は、避けられない人的エラーによって攻撃者が悪用できる脆弱性が残されないようにします。

8. 人事セキュリティ、アクセス制御、資産管理対策

イルミオを使用すると、セキュリティチームはきめ細かなセグメンテーションポリシーを実装して、人事リソースを含むシステムへのアクセスを制限できます。これは、ネットワークの一部が侵害されても、攻撃者が重要なリソースに拡散できないことを意味します。

詳細については、「 IllumioによるNIS2コンプライアンスの達成」を参照してください。

NIS2: 重要なサービスを保護するためのよりシンプルなフレームワーク

従来の予防および検出戦略と比較して、組織は阻止する必要がある何千ものではなく、ネットワーク内で許可されているいくつかのものを定義するだけでよいため、侵害封じ込めアプローチははるかに簡単です。脆弱性やオープンなつながりを見つけるAIの能力は、侵害の影響を受けやすくしますが、アプローチを変えることが役立ちます。

サーバー上、クラウド上、OT デバイスのいずれにあるかに関係なく、リソースの保護に重点を置くことで、静的ネットワークベースのセキュリティ テクノロジのポリシーを設計しようとする複雑さが軽減されます。

イルミオが必要不可欠なサービス組織をどのように保護しているかについての詳細をご覧ください。

無料のデモと相談については、今すぐお問い合わせください。

.png)

.webp)