名前:WRECK Takeaways — マイクロセグメンテーションが可視性と封じ込めにどのように役立つか

NAME:WRECK の脆弱性コレクションにより、攻撃者はドメイン ネーム システム (DNS) 応答の処理における欠陥を悪用して、境界ファイアウォールの背後にあるサーバーや IoT デバイスであっても、重要なサーバーや IoT デバイスをリモートで侵害することができます。ヘルスケア技術、スマートデバイス、産業機器など、世界中の何億ものデバイスが、NAME:WRECKを使用して侵害される可能性があります。

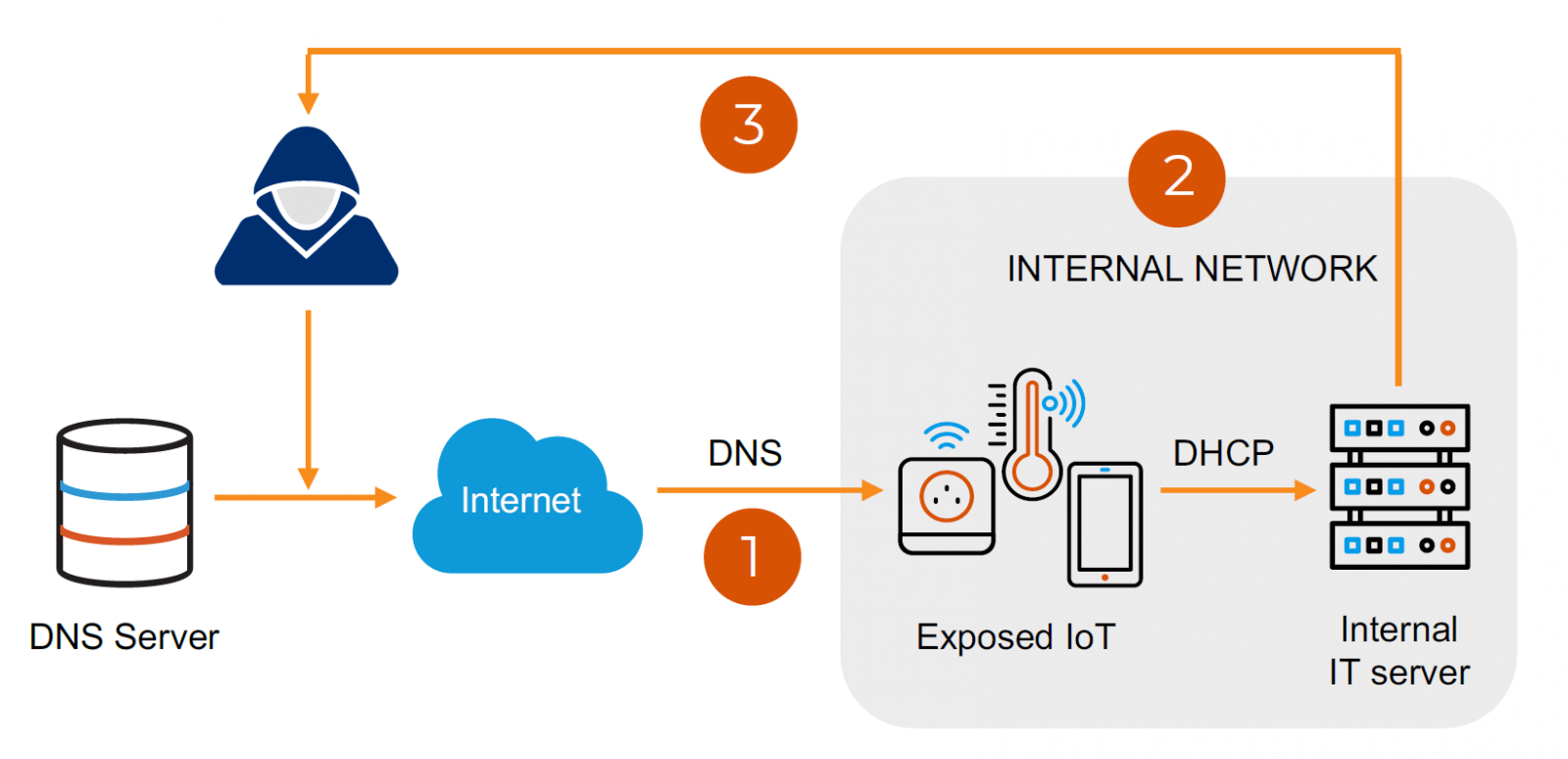

Forescout と JSOF が最近発表した調査では、DNS 応答解析を利用するこの脆弱性のコレクションが詳しく説明されています。これらの障害は、多くのオペレーティング・システムの TCP/IP スタックに見られ、ターゲット・システムでのリモート・コード実行またはサービス拒否につながる可能性があります。これらの脆弱性を悪用するには、攻撃者は、脆弱なクライアントとDNSサーバーの間の中間に自分自身を挿入することにより、有効なDNSクエリに応答し、ペイロードが脆弱性をトリガーするようにフォーマットされた応答を返すことができる必要があります。脆弱であることが示されているプラットフォームには、データセンター全体で普及しているFreeBSDや、IoTや OTデバイスのオペレーティングシステムとして広く使用されているNucleusやNetXなどがあります。NAME:WRECK の記事全文は こちらでご覧いただけます。

最初の侵害は、攻撃者がターゲットデバイスへのネットワークアクセスを持っているかどうかに依存し、侵害後のラテラルムーブメントには、今後の広範なネットワークアクセスが存在する必要があることを考えると、可視性とマイクロセグメンテーションは、起こりうる攻撃の検出と軽減の両方をサポートする機能を提供します。

両方の出発点は、影響を受けるプラットフォームを実行している環境内のデバイスの正確な資産インベントリです。これは、データセンター内のサーバーにとっては簡単かもしれませんが、キャンパス全体に点在するIoTまたはOTデバイスにとってはより困難です:この情報が完璧ではない場合、それらがネットワーク内のどこに展開されているかを知ることが良い出発点です(特定のIPではないにしても、サブネットレベルでも)。

可視

攻撃者は悪意のあるDNS応答を挿入するためにMITM(中間者)を実行する必要があるため、不正な接続を特定するのは難しい場合があります。ただし、次の点から洞察が得られる可能性があります。

- 認識されない、または予期しない DNS サーバーへの DNS 接続を試みました。

- 特定のDNSサーバーに対する異常に大量のアクティビティ。

- 大きなペイロードを持つDNS応答。

侵害後の潜在的な横方向の動きは、次の方法で検出できます。

- 通常は接続しない内部デバイスへのターゲット エステート (FreeBSD、NetX、Nucleus) 接続。

- ターゲット・エステートからの新しいインターネット接続の試行。

- ターゲット資産との間での新しい大きなデータ転送。

封じ込め

組織はマイクロセグメンテーションを活用して、潜在的な攻撃対象領域を減らし、ラテラルムーブメントを抑制できます。

- デバイスが承認された DNS サーバー (内部と外部の両方) にのみアクセスできるように制限します。

- デバイスへのアクセスを制限して、ルールが業務に必要なフローのみを許可するようにすることで、ネットワークへの無制限のアクセスを防ぎます。

- デバイスによるインターネットへのアクセスを禁止したり、特定のドメインのみへのアクセスを制限したりします。

イルミオのお客様は、イルミオコアの比類のない可視性を活用して、この監視を可能にし、適切なセグメンテーションポリシーを構築できます。その方法については、イルミオのアカウントチームにお問い合わせください。

.png)