ゼロトラストエンドポイントセキュリティで侵害を想定する

「セキュリティが整っていたのに、 ランサムウェア はどのようにして通過したのでしょうか?」– 大規模なサイバー侵害の余波で多くの取締役会の危機会議が頻繁に始まった痛烈な質問です。多くの企業にとってこのような重要な時期には、ブランドの評判、コンプライアンスの罰金、投資家の信頼の喪失、株価の変動、さらには身代金の支払いの考慮事項など、多くのことが危機にかかっています。

そして実際には、この質問は決して場違いではありません。エンドポイントおよび境界セキュリティソリューションは、ビジネスネットワーク全体でユビキタスです。そこで、ランサムウェアはどのようにしてまだ通過しているのか、そして最も重要なのは、なぜランサムウェアが依然として急速に拡散し、これほど驚くべき速度で大混乱を引き起こすことができるのか、という疑問が生じます。

この記事では、これらの質問を検討します。また、これまで エンドポイントセキュリティ のストーリーを支配してきた従来のアプローチも再考します。

ストーリー:同じ脚本、異なる俳優

多くの場合、脅威アクターによるアプローチは、不気味なほど予測可能な結末を持つおなじみのプロットを生み出し、通常は次のようなものになります。

- エンドユーザーのエンドポイント(資格情報)やWebフロントエンドサーバーなど、簡単に実現できる成果をターゲットにする

- 直接的および間接的な調査とソーシャルエンジニアリングを組み合わせて使用して、最初の侵害を行う

- 他に何にアクセスできるかを発見し、侵害されたマシンからピボットする

- 他のマシンに移動できるように権限を昇格させる

- 価値の高いシステムに拡散し続け、悪意のある目的を完了する

- すすぎ、繰り返します

この物語では、誰もが標的です。

たとえば、クライアントに重要なビジネスソフトウェアを提供するためにリモートで作業している契約開発者を考えてみましょう。彼らは通常、非常に厳しい納期で作業するため、締め切り前にプロジェクトを完了するために手抜きをしなければならないというプレッシャーにさらされることがあります。このタイプのエンドポイントユーザーは、侵害された場合、エンドポイントを使用してソースコード管理(CI/CD)パイプラインに侵入する可能性があるため、サプライチェーン攻撃の理想的な候補です。ターゲット ユーザーの別の例は、会議やイベントに参加するために外出することが多い営業およびマーケティングのエグゼクティブです。また、保護されていないパブリックネットワークにアクセスする可能性が高いため、ソーシャルエンジニアリングやフィッシング攻撃のリスクもあります。

このようなユーザーとそのエンドポイントは、一度侵害されると、攻撃アクターは攻撃を継続するためのピボットポイントを持つことができます。その後、より高い権限のアカウントにアクセスし、他のマシンに移動してから、最終的にデータベース システム、ドキュメント管理システム、顧客関係管理システムなどの重要なシステムにアクセスしようとします。これらは多くの場合、組織にとって貴重なビジネス情報や個人情報を含む価値の高い資産です。

現状: サイバー防御疲労

高度なコードインジェクションや回避性の高いランサムウェアペイロードを利用するファイルレスマルウェアから、組織が非常に古くても重要なビジネスコードをホストするレガシーシステムに依存しているために依然として有効な古くからの脆弱性まで、脅威アクターは、置き換えるのがそれほど簡単ではない可能性があります。攻撃側が有利であるように見えることがあります。

そして、防御側は悪意のある能力を増やした脅威アクターの集中砲火に直面しているため、そうする可能性は十分にあります。ことわざにあるように、防御側は常に正しく理解する必要がありますが、攻撃側は一度だけ正しく理解する必要があります。このため、ディフェンダーはほとんどの場合、ほとんどのプレッシャーに直面します。

これ以上詳しく説明するつもりはありませんが、ここでは、Brute Ratel ペイロードと関連する MITRE TTP マップの例を示し、防御側が 1 つのペイロードから何に直面しているかを示します。そして、そのような機能を持つマルウェアにはさまざまな亜種があります。

画像では、左端の小さな点が Brute Ratel ペイロードです。右側には、この単一のペイロードがシステムに感染し、検出を回避し、悪意のある目的を実行するために採用できるさまざまな戦術と手法があります。

これは、ウイルス対策(AV)、次世代AV(NGAV)、エンドポイント保護プラットフォーム(EPP)、エンドポイント検出および対応(EDR)など、エンドポイントセキュリティツールの目覚ましい進化にもかかわらず、侵害やランサムウェアのケースが増加し続けている理由の一部を示しています。これらのツールは、シグネチャ分析、アプリケーション/プロセス制御、ヒューリスティック、行動分析、エクスプロイト防止、サンドボックスなど、さらに長い保護機能のリストと組み合わされ、現在悪化していると思われる実際の問題を解決するはずです。ここ数年のランサムウェアの急増は、問題の深刻さを証明しています。

では、なぜマルウェアがまだ通過できるのでしょうか?

これにはいくつかの理由が考えられます。場合によっては、従来の検出優先ベースのシステムである既存のセキュリティでは、脅威を完全に見逃していました。これは、ゼロデイ脆弱性または回避性の高い手法が原因である可能性があります。また、必要なセキュリティモジュールが適切に構成されていなかったり、予算の制約や誤検知により適切なモジュールがまったく実装されていなかったりして、日常のビジネスユースケースが妨げられている可能性もあります。

エンドユーザーやベンダー側の脆弱性の脅威や、最新のネットワーク(ハイブリッド環境)の複雑さの増大など、ほぼ無限の攻撃機能を背景に、何かがうまくいかないはずです。そして、これが通常そうなる理由です。

サイバーレジリエンス:ゼロトラストエンドポイントセキュリティ

それで、次はどうなるでしょうか?協調的なセキュリティパラダイムに突入!これは、従来の検出エンドポイントセキュリティと新しいゼロトラストエンドポイントセキュリティアプローチを組み合わせたものです。

これは、ネットワークやシステムを変更することなく、既存のセキュリティツールと連携して動作する、プロアクティブなセキュリティと ゼロトラスト原則 に基づく新しいセキュリティパラダイムです。この機能は、インテリジェントでスケーラブルな中枢脳によって一元的に分析されるマルチプラットフォームのエンドポイントデータを使用します。

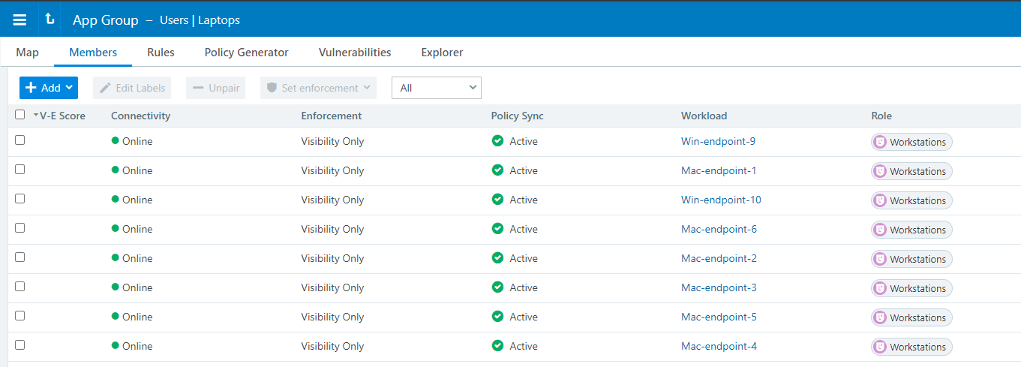

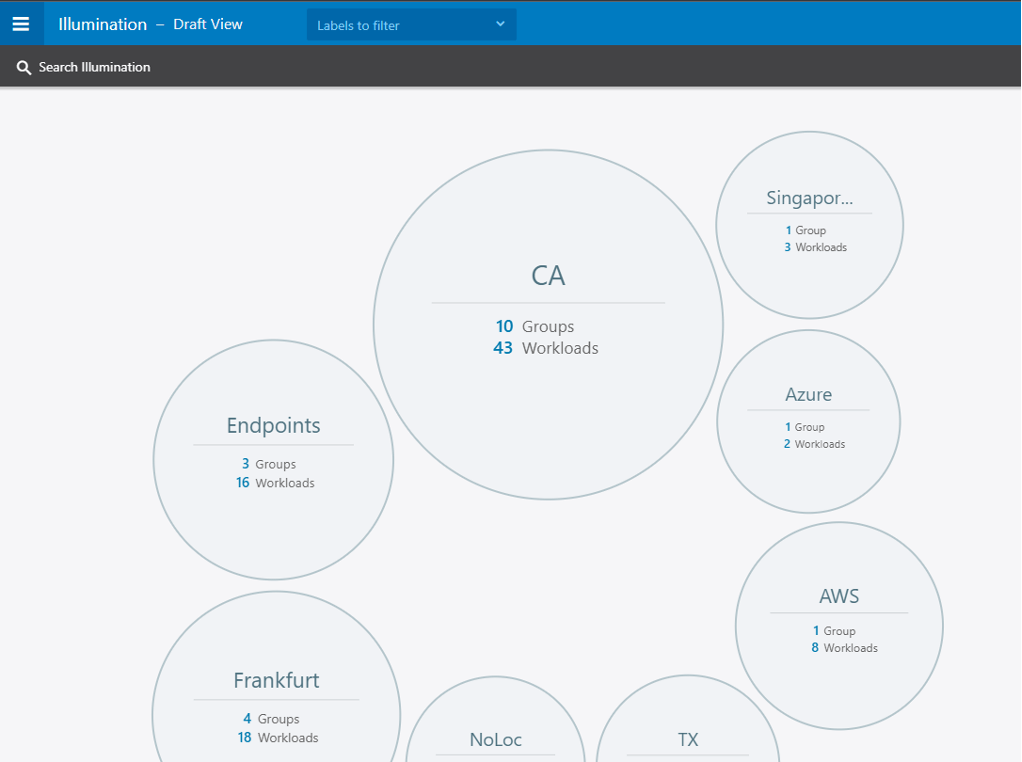

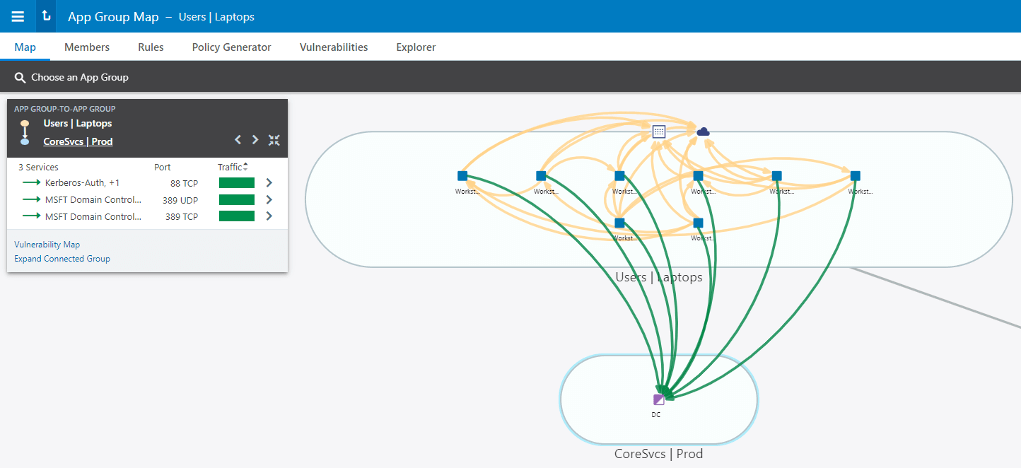

それは、数分で行われる無停止の展開から始まります。次に、通常監視される南北通信に加えて、東西通信に関する洞察を提供します。これは、組織が異なるオペレーティング システム、プラットフォーム、および場所間での通信を同時に確認および追跡する機能を持っている必要があるためです。そして、これはすべて、追加のシステムやネットワークの変更なしで可能です。ここでは、パブリッククラウド資産を含むすべての異なるエンドポイントとサーバーワークロードを、指定された場所名で論理的に(ネットワークを変更せずに)グループ化した例を示します。

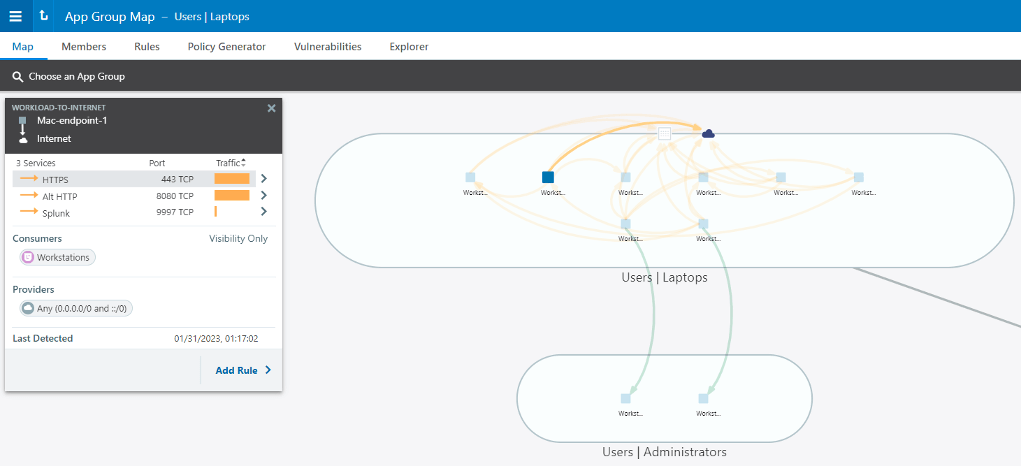

エンドポイントは真空中に存在しないため、さまざまなシステムと通信します。他のエンドポイントとの通信を試みることもありますが、場合によっては、 横方向の移動のリスクが高いため、この通信は実際には必要または望ましくありません。これにより、エンドポイント通信を可視化することが非常に重要な機能になります。

エンドポイントは、サーバーやワークロードとも通信します。これらの中には、データセンター内の組織の管理下にあるものもあれば、サードパーティのクラウド SaaS サービスであるものもあります。これらのエンドポイントとそれらが接続するサーバーのすべてのリスクを理解するには、そのような通信を可視化する必要があります。

上で説明したように、可視性は、従来のエンドポイントセキュリティとEDRによる検出の失敗をきっかけに封じ込めを提供する、常時稼働の適用に必要な前兆です。適用機能には、マルウェアのコールバック通信を阻止するためのアイデンティティおよびドメインベースのポリシー、 ナノセグメンテーションのためのプロセスベースのルール、ファイアウォールと脆弱性脅威ベースのポリシーによる通信制御が含まれます。このアプローチは、 ゼロトラストポリシー または拒否リストの境界があるかどうかにかかわらず、セキュリティポリシーがトラフィックインテリジェンスに基づいて定義およびプロビジョニングされることも意味します。このインテリジェンスは、私たちがどのようなシステムを持っているのか、それらが何をしているのか、そしてそれに基づいて、それらを適切に保護する方法に関するものであるべきです。位置認識により、企業ネットワーク内外でのポリシーの柔軟性も向上します。これらはすべて、Windows、Linux、Mac、Unix、クラウド、コンテナなど、さまざまなプラットフォームに均一に適用する必要があります。

防御者の観点からこれらの目標を達成するには、チームとツールが効果的にコラボレーションする必要があります。侵害を想定する組織は、検出だけではなく、サイバーレジリエンスに焦点を当てている可能性があります。彼らは、検出と同じくらい封じ込め戦略を重視しています。

Illumio Endpointは既存の検出ツールを補完します

イルミオゼロトラストセグメンテーションプラットフォームの一部として、イルミオエンドポイントは、既存の検出セキュリティツールを補完すると同時に、可視性とラテラルムーブメント防止機能の最大のギャップを埋めるように設計されています。

この種の封じ込めアプローチは、 最近フォックス司教によってテストされました。複数の攻撃エミュレーションを通じて、攻撃者がこれらの封じ込め方法を回避する必要があり、検出ツールが拾うためのノイズが増えたため、Illumio Zero Trust Segmentation を使用すると、侵害が最大4倍速く検出されることがわかりました。

全体として、エンドポイントのセグメンテーションは、既存のセキュリティ投資と連携して、優れたエンドポイントストーリーを生み出す前向きな セキュリティ体制 につながります。

イルミオエンドポイントについてもっと知りたいですか?無料相談とデモについては、今すぐお問い合わせください。

.png)

.webp)