次のレベルの視覚化とポリシー作成 – イルミネーション 2.0

2014年、イルミオは、 イルミネーションによるマイクロセグメンテーションのためのリアルタイムのアプリケーション依存関係マッピングと可視性のパイオニアでした。イルミオのアダプティブセキュリティプラットフォーム(ASP)を立ち上げたとき、私たちは、アプリケーション依存関係マップなしでは、組織はブラウンフィールドアプリケーションのセグメンテーションポリシーを構築することができないと考えていました(イルミオのCTOであるPJカーナーは、 最近のブログ投稿でセキュリティのためのマップが必要な理由について詳しく説明しています)。

最初のバージョンから現在に至るまで、イルミネーションは、組織がトラフィックフローの可視性を使用してマイクロセグメンテーションポリシーを構築し、テストし、アプリケーションごとに適用に移行する方法を提供してきました。

可視性の進化

Illuminationの最初のバージョンでは、中央のセキュリティチームがアプリケーションフローを分析し、ホワイトリストラベルベースのルールを手動で追加して許可することができました。唯一の目標は、顧客がマイクロセグメンテーションポリシーを構築できるようにすることでしたが、イルミネーションのすべてのワークフローは、その1つの目標に焦点を当てていました。Illumination を最初に構想したとき、お客様は限られた数のワークロードをペアリングし、ポリシーを構築し、それらのワークロードを適用に移行するだろうと考えていました。

多くのお客様がイルミネーションを使用してデータセンターとクラウドインフラストラクチャをセグメント化しているため、最初の出荷以来、私たちが学んだことは次のとおりです。

- ポリシーの生成は本当に難しい場合があります。 イルミネーションにより、セキュリティチームはトラフィック接続を1つずつ分析し、有効なフローを使用して、イルミオのホワイトリストラベルベースのポリシーモデルにルールを追加することができました。アプリケーションは非常に相互接続されており、数千のワークロードで構成されるわずか数百のアプリケーションでも、分析が必要な数百万の固有の接続が存在する可能性があることがわかりました。開始する最善の方法は、これらの接続を許可するポリシーを自動的に生成することです。これには、許可すべきではない接続を許可するリスクがあります (以下で説明するように、これを支援するツールがあります)。ただし、この時点から、顧客はラテラルムーブメントを制限 し、 ポリシー違反を即座に検出できます。

- 一元化されたポリシー作成は、常に機能するとは限りません。 Illumination のワークフローは、中央のセキュリティ チームがインフラストラクチャ全体のマイクロセグメンテーション ポリシーを構築できるように設計されています。しかし、マイクロセグメンテーションポリシーの構築は、それらのアプリケーションを理解するアプリケーションチームに委任することなく、困難で時間がかかることがわかりました。(近日公開予定: 元製品担当副社長の Matthew Glenn のブログ投稿では、セグメンテーションを組織に合わせることについて紹介します。乞うご期待 – それは良い読み物です)。

- 可視性は、コンプライアンスとセキュリティの運用に使用できます。 最初に出荷されたとき、イルミネーションの可視性はマイクロセグメンテーションポリシーの作成を推進しました。しかし、ラベルとポリシーのコンテキストをトラフィックに追加すると、この可視性はコンプライアンス/監査チームとセキュリティ運用チームにとって非常に有益になりました。コンプライアンスチームは、可視性を使用して、監査人が仕事をより迅速かつ効率的に完了できるようにするレポートを生成します。セキュリティ運用チームは、可視性を使用して、ポリシー違反を迅速に検出し、脅威を検出し、それらの脅威により効果的に対応します。

実際、イルミオの顧客の一部は、イルミオの可視性を通じてWannaCryの影響を受けるホストを検出することができました。ポリシーに違反してSMBポートで接続しようとしたホストは、すぐに追跡され、修復されました。他の顧客は、データセンターのサーバーの一部がSpotifyから音楽を聴いており、Facebookに更新情報を投稿していることに気づきました。彼らがそれらのつながりを発見したときの彼らの表情を見たはずです。

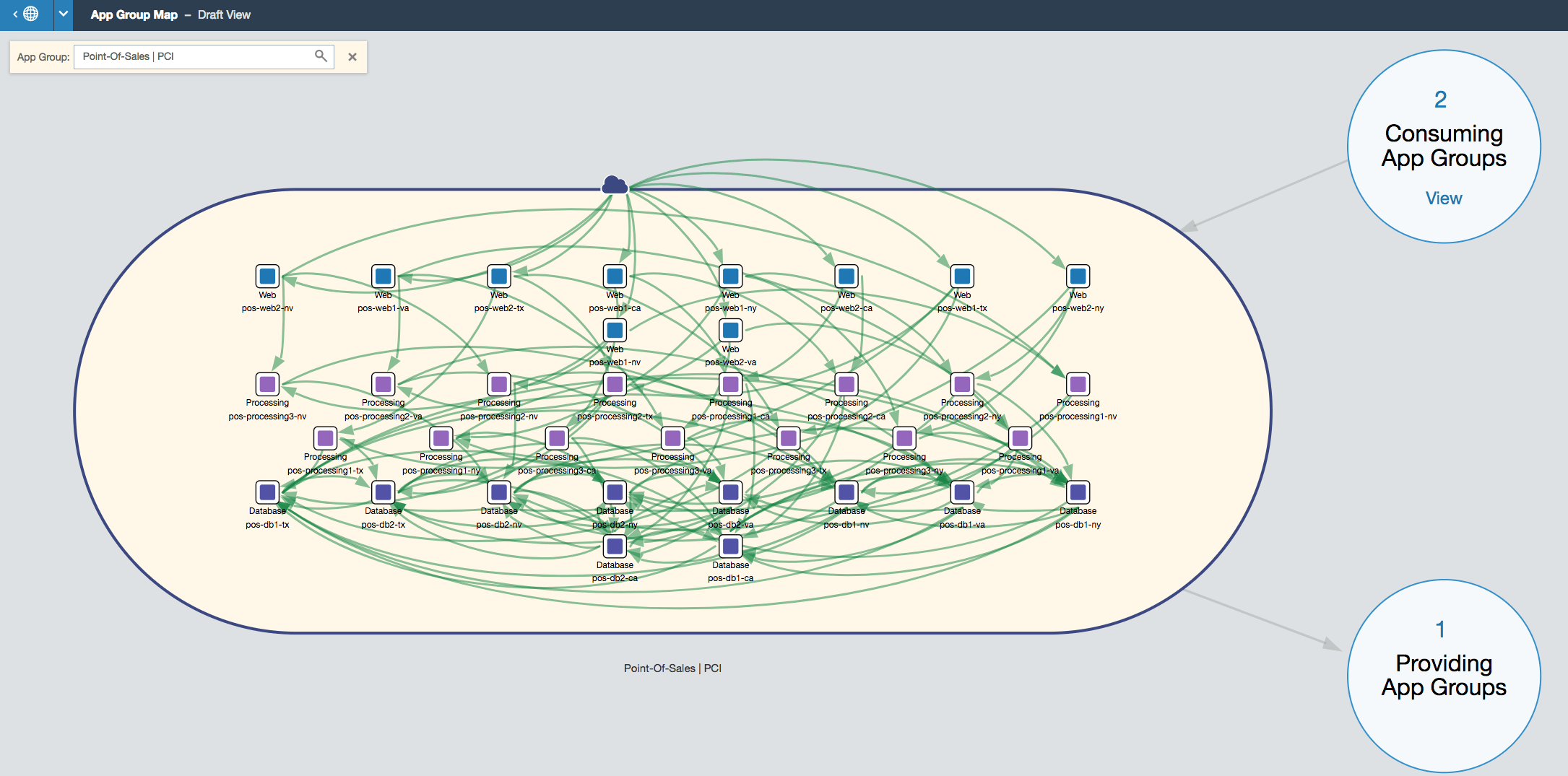

私たちは常にお客様の声に耳を傾け、そこから学んでいます。昨年、アプリケーションチームがIllumioを使用し、重要なアプリケーションとワークロードのみに集中できるように、アプリグループマップを追加しました。本日、イルミネーション2.0の傘下にある以下の新機能を発表できることを嬉しく思います。

新機能、高度な可視性

ポリシージェネレータの紹介

長年にわたる顧客フィードバックのループと学んだ教訓は、ポリシーに関する重要な洞察に取って代わられました。

- 大規模な環境でフローごとにポリシーを記述することは、実際にはスケーラブルではありません。(競合他社の 1 つがどのようにフローでフローを行っているかの証拠が必要な場合は、 このビデオをご覧ください)。

- 一元化されたセキュリティチームは、アプリケーションがどのように機能するかの詳細を常に知っているとは限りません。セキュリティポリシーを作成する際、フローが正しいか間違っているかを検証できませんでした。これにより、ポリシーの作成を、アプリケーションの詳細を持つアプリケーションチームに拡張したいという要望が高まっています。

- アプリケーションチームは、アプリケーションのセキュリティ保護方法について意見を持っているかもしれませんが、セキュリティポリシー(ファイアウォールルールなど)の作成経験がなく、アプリケーションチームをセグメンテーションポリシースクールに通わせることは実際には選択肢ではありません。

そのため、ポリシージェネレーターを作成しました。

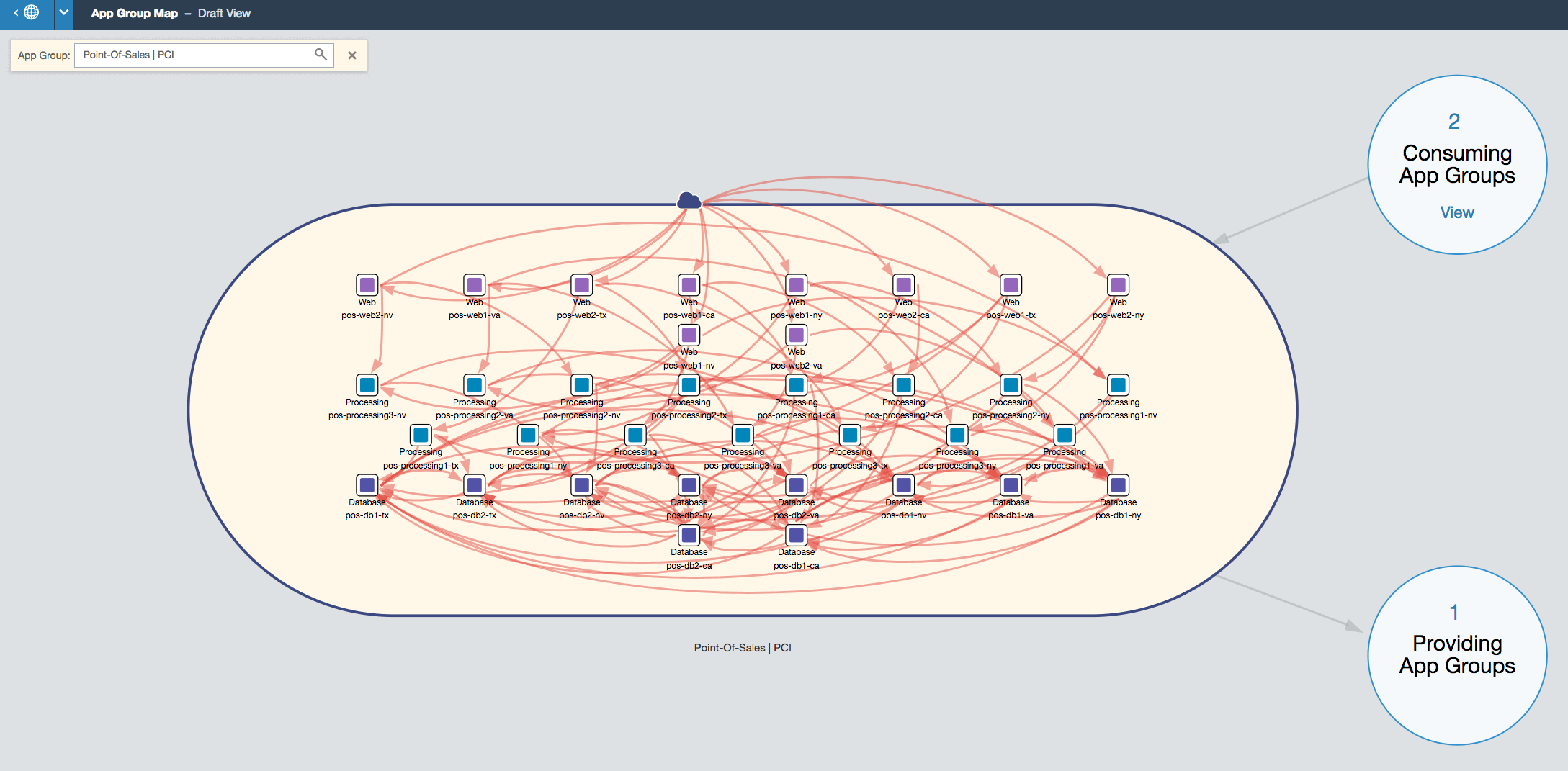

単一のアプリケーションにおけるセキュリティポリシーのないアプリケーションの依存関係。

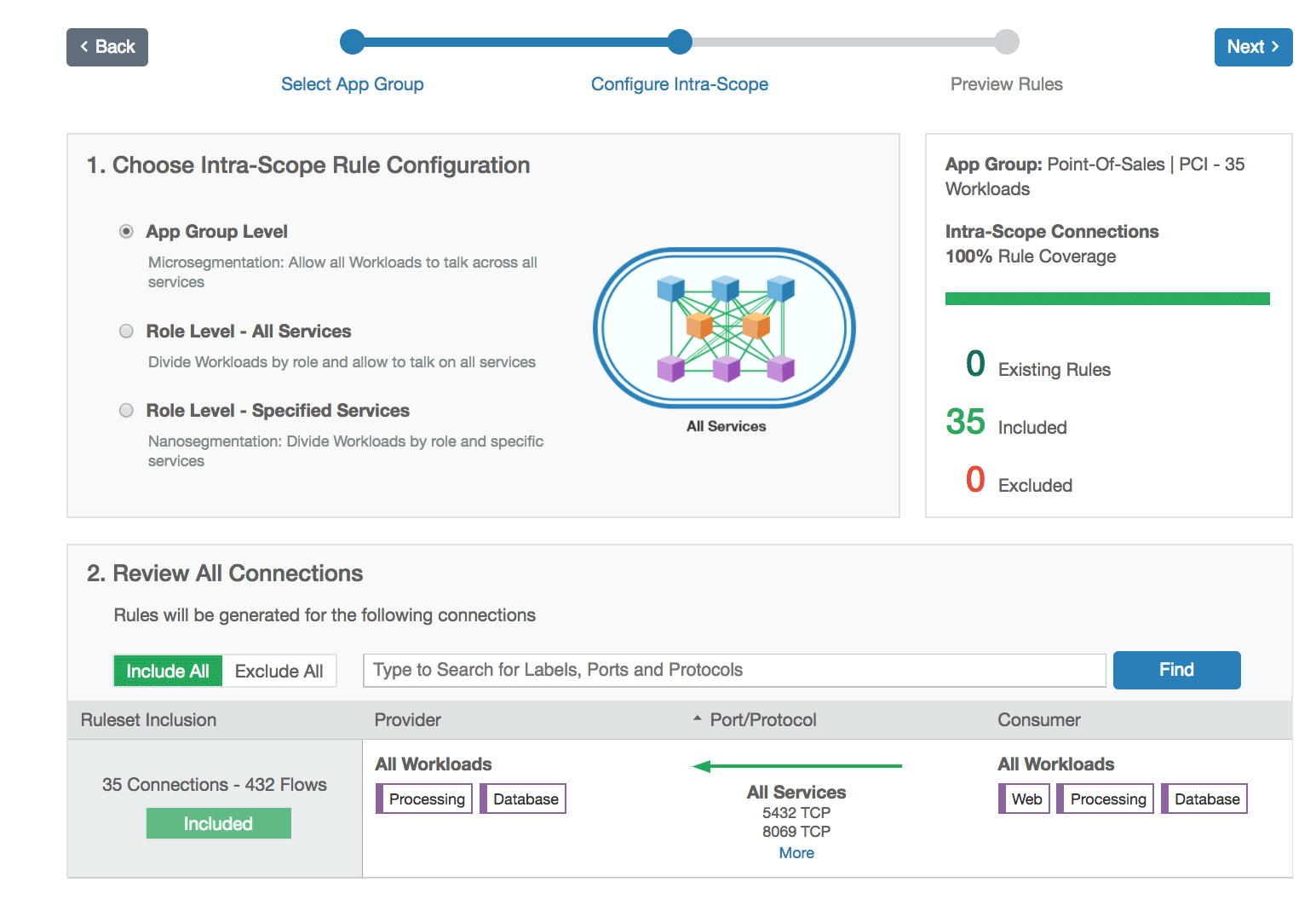

マイクロセグメンテーションのセキュリティポリシーの推奨事項。

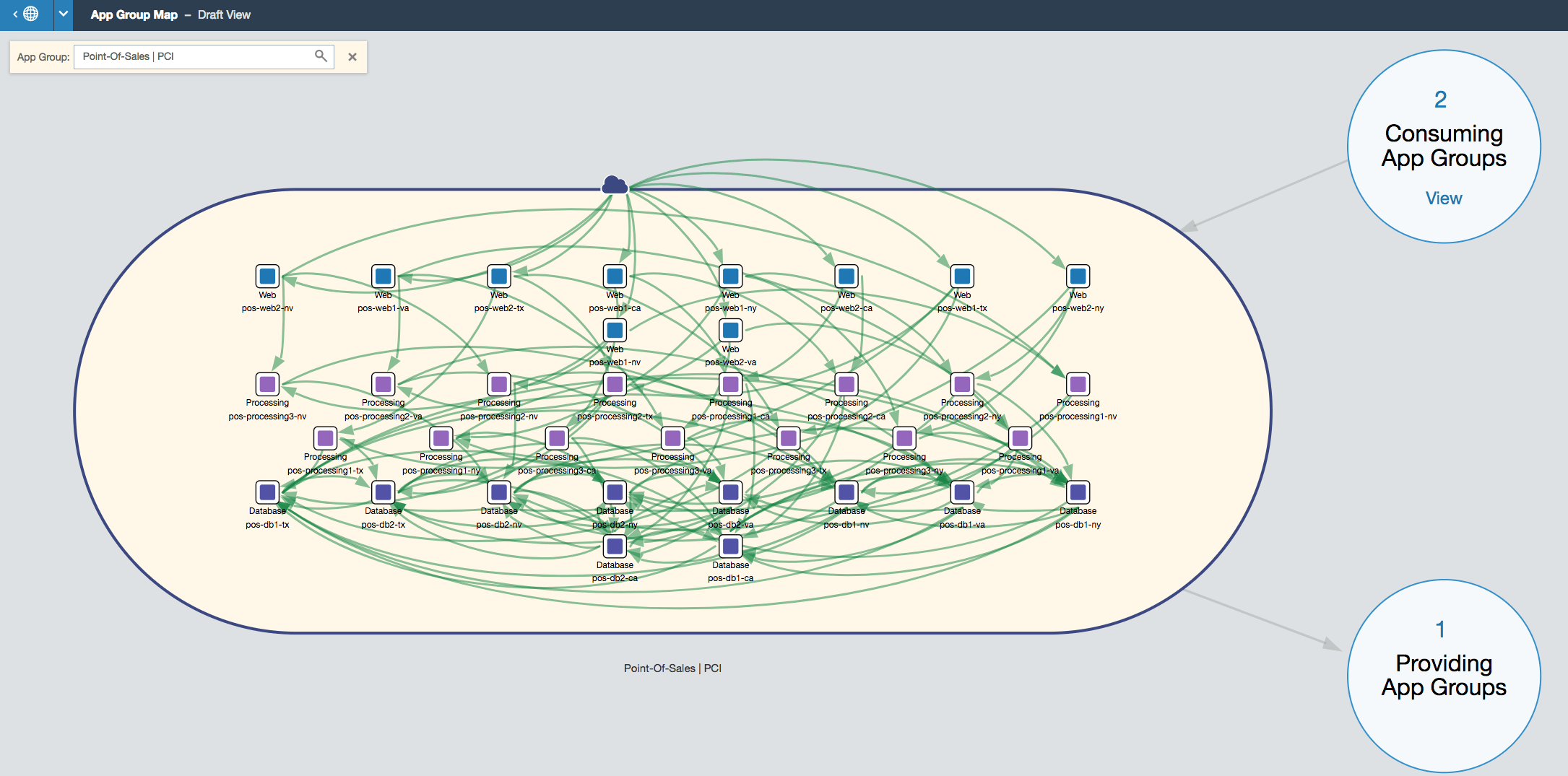

単一のアプリケーションでのセキュリティポリシーの適用。

Policy Generatorは、マイクロセグメンテーションポリシーの作成に必要な時間、トレーニング、リソースを大幅に削減します。

カスタム構築されたアルゴリズムとネットワークトラフィック履歴を使用して、ラベルベースのマイクロセグメンテーションポリシーを自動的に生成します。Policy Generatorを使用すると、アプリケーション、アプリケーション層、またはポート/プロトコルレベルまで、必要なレベルのセグメンテーション粒度をダイヤルインできます。目的のレベルのポリシーを選択すると、Policy Generatorは数分で準拠するマイクロセグメンテーションポリシーを自動的に生成します。さらに、マイクロセグメンテーションポリシーは自然言語であり、どのアプリケーションチームでも読んで理解できるものです。

ポリシージェネレータは、ロールベースのアクセス制御 (RBAC) とともに使用して、ポリシーの作成をそれぞれのアプリケーションチームに委任できます。セキュリティ チームは、アプリケーション チームによって作成されたポリシーを運用環境に昇格させる前に最終チェックを実行できるため、ポリシーはソフトウェア開発ライフサイクル (SDLC) に従うことができます。

Policy Generatorを使用すると、大規模な組織は、時間とリソースを大幅に削減して、完全にマイクロセグメント化されたデータセンターとクラウドインフラストラクチャにアクセスできます。

また、顧客はセグメンテーションポリシーを繰り返し開発することもできます。たとえば、組織は最初のマイクロセグメンテーションポリシーを生成できます。数週間または数か月後、ポリシー ジェネレーターを再度実行して、新しいフローに対応するポリシーを生成したり、粒度を調整してポリシーをポート/プロトコル レベル(別名ナノセグメンテーション)。

エクスプローラの紹介

Explorer により、お客様にまったく新しい次元のビジュアライゼーションが開かれます。お客様がなぜフローが発生しているのか疑問に思い、「これは他の場所で起こっているのか?」などの質問をするようになりました。次に、他にどこでそれが起こっているのか(もし起こっているなら)を見せます。次の質問は、「他に何が欠けているのか?」でした。

それが私たちがExplorerを作ったきっかけです。

Explorer を使用すると、セキュリティ、運用、コンプライアンスの各チームがトラフィッククエリを作成できます。ここでは、私たちが見てきた例をいくつか紹介します。

- コンプライアンス チームは、エクスプローラー ツールを使用して、PCI 環境に流入する接続のリストをすばやくダウンロードできます。その後、そのレポートをQSAに提出して、 PCI 監査に合格することができます。

- セキュリティ運用チームは、SSH ポートとデータベース ポート上の "Dev" 環境と "Prod" 環境間のすべてのトラフィック フローを要求して、アプリ チームに接続を正当化できるようにすることができます。

- 運用チームは、「2 つの異なるデータセンターのサーバー間のすべてのフローについて教えてください」などのクエリを提示し、リモート アプリケーションの依存関係を特定したり、データセンターの停止がアプリケーションの可用性全般に影響を与える可能性があるかどうかを判断したりするために使用できます。

組織は Explorer を使用して、何百万ものフローにわたって「干し草の山の中の針」を見つけ、隠れたポリシー違反やセキュリティ上の脅威を特定しています。

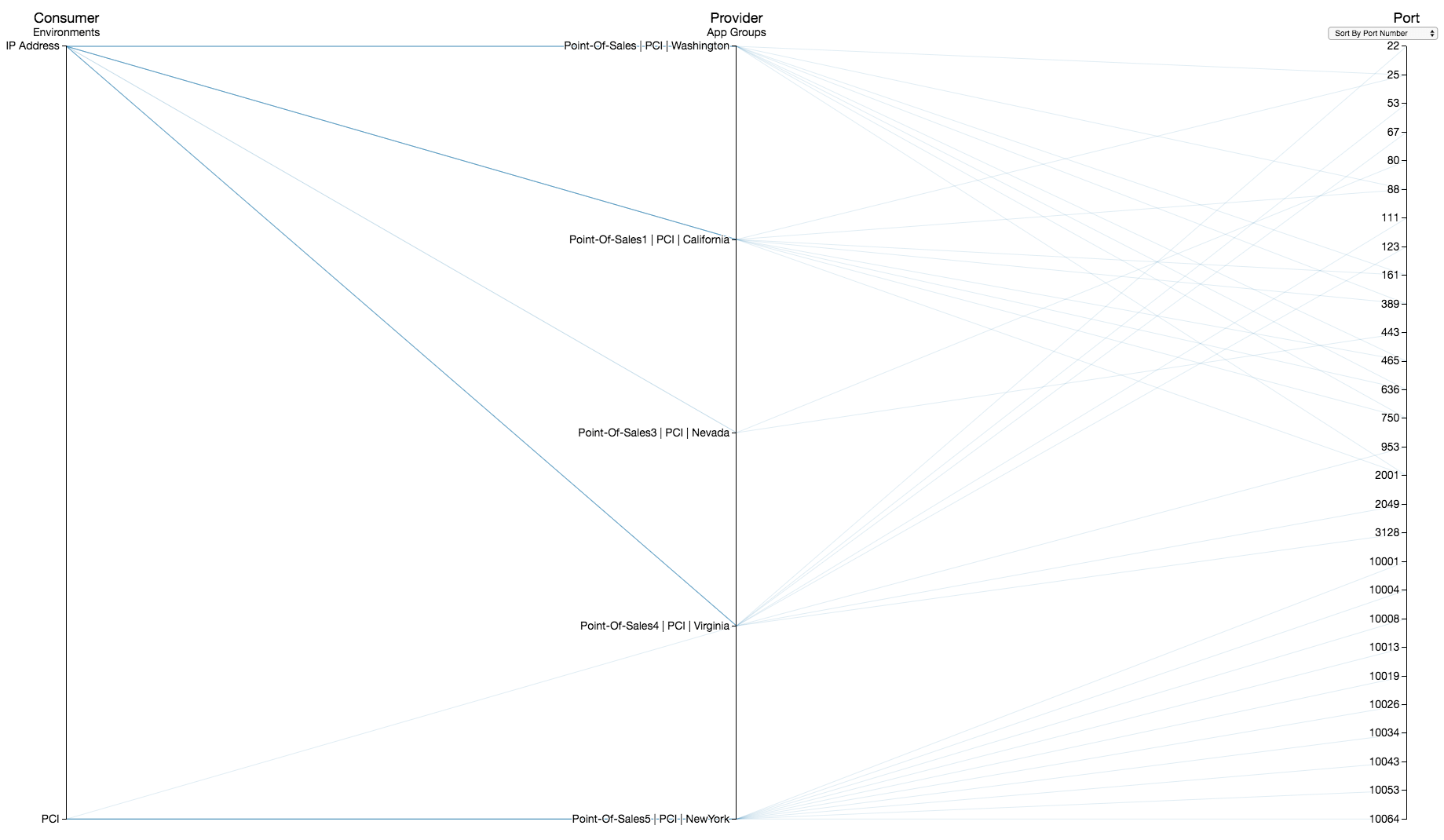

エクスプローラーを使用すると、ユーザーはまったく異なる方法でトラフィックにアプローチできます。ユーザーは、平行座標マップを使用して、任意のラベル セットに関連付けられた交通量を確認できます (下の写真)。次に、ユーザーは平行座標マップ上のポイントを「クリック」して、興味深いトラフィックに到達できます。その後、フローのリストを CSV にダウンロードできますが、送信元と宛先の両方の接続にラベル コンテキストを含めます。また、エクスプローラーは、ポリシーのコンテキストを各接続に追加して、接続がポリシーによって許可されているかどうかをすばやく通知します。

ポリシー違反とセキュリティ上の脅威を特定します。

PCI環境へのすべての通信を表示します。

PCI アプリケーションのトラフィックについて質問します。

VMworld 2017でライブで見る

私たちは 3 年前に、リアルタイムのアプリケーション依存関係マッピングとセグメンテーションの可視性を提供するためにこの旅に着手しました。それ以来、マイクロセグメンテーション市場の他のベンダーは、可視性とアプリケーションの依存関係マッピングの重要性を認識しています。昨年、ほぼすべての企業がソリューションを構築または取得することで、製品のギャップを埋めようとしました。他の企業が旅の始まりにある中、私たちは Illumination に Policy Generator と Explorer を追加することで、可視性を新たなレベルに引き上げることを嬉しく思います。

Illumination 2.0 を使用すると、組織はこれらの可視性機能を使用して、データセンターとクラウド インフラストラクチャをより効率的にマイクロセグメント化して保護できると同時に、この可視性を運用、コンプライアンス、 セキュリティ運用 のワークフローに使用できるようになります。

VMworld 2017 でこれらの新機能を紹介します。ショーに向かう場合は、ブース #800 にお越しいただき、ライブ デモをご覧ください。

.png)