Illumio CloudSecureでクラウド攻撃チェーンを阻止する方法

かつてないほど多くの企業がクラウドサービスを使用しており、攻撃対象領域は驚くべき速度で拡大しています。攻撃者がネットワークに侵入し、重要な資産に到達したり、ランサムウェアをインストールしたりするまで移動する機会はさらにたくさんあります。

しかし、クラウドへの侵入は検出が難しい場合があります。最新のサイバー犯罪手法はマルウェアを展開しないため、注意を喚起する異常な動作はありません。通常、正規のポートを使用してネットワークを介してターゲットに移動します。

そのため、クラウドでゼロトラストを構築することが非常に重要です。これにより、信頼境界が重要なリソースにできるだけ近づきます。このブログ投稿では、実際のクラウド攻撃チェーンを説明し、Illumio CloudSecureによるゼロトラストセグメンテーションがクラウド内の攻撃チェーンを阻止するのにどのように役立つかを学びます。

実際の例:クラウド攻撃チェーンの成功

ほとんどのアプリケーションセキュリティプラットフォームは、脅威を検出して対応することでクラウドを保護します。しかし、この方法では十分ではなく、近年の クラウドセキュリティ侵害 の多くは長い間発見されませんでした。実際、 Vanson Bourne の調査によると、昨年のすべてのデータ侵害の 47% がクラウドから発生していました。

私たちが知っている脅威から身を守ることと同じくらい、検出されない脅威を生き延びることも重要です。既知の脅威と未知の脅威の両方を阻止する必要があります。

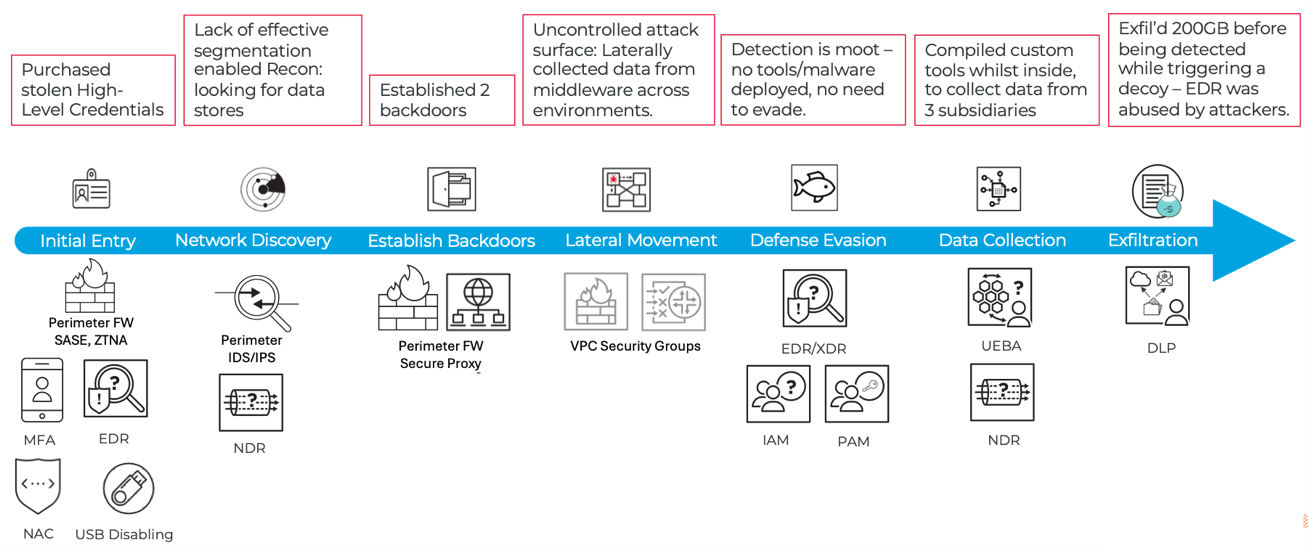

どうされました。攻撃チェーン

攻撃者は、盗んだ高レベルの認証情報を使用してネットワークに侵入しました。この組織は複数のセキュリティソリューションを導入していましたが、攻撃者はネットワークにバックドアを作成し、データを盗むことに成功しました。彼らは検出ツールを避け、マルウェアを展開しなかったため、侵害は何ヶ月も検出されませんでした。

組織のセキュリティツールは、既知の脅威と不審な動作のみを探していました。攻撃者の行動は正当な手段を使用してネットワークにアクセスしたため、環境内を簡単に移動したり、横方向に移動したりしてアプリケーションにアクセスすることができました。

ネットワーク層には、セキュリティグループを使用してある程度のセグメンテーションが行われていましたが、それらは広範なセグメントでした。攻撃者が最初のアプリケーションにアクセスすると、他のアプリケーションに簡単に移動することができました。

何ができたでしょうか?横方向の動きを止める

攻撃者がアプリケーション間を移動できなければ、リソースにアクセスすることははるかに困難でした。ラテラルムーブメントを制限することで、既知の侵害だけでなく、検出されない未知の侵害からクラウド環境を保護することができたでしょう。

セキュリティアーキテクチャを成功させるには、運用の複雑さを増すことなく、既知の脅威と未知の脅威の両方から保護する必要があります。

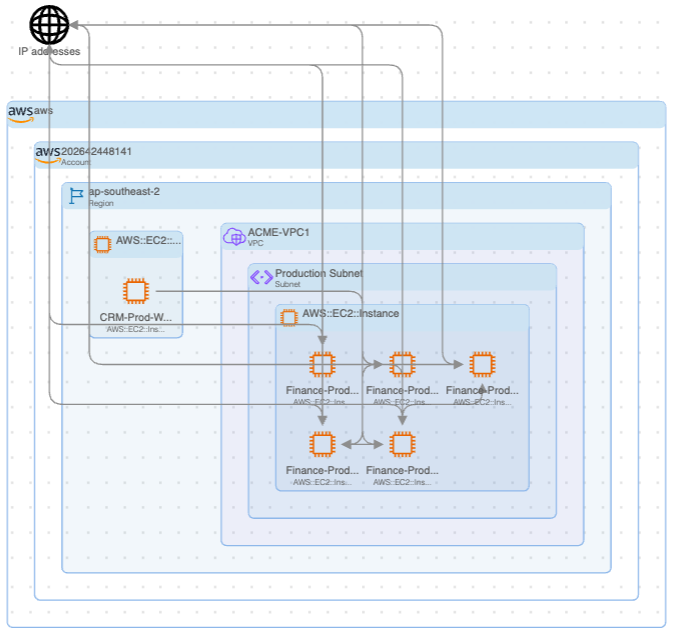

上記の例では、クラウドネットワーク境界のセキュリティグループのみがラテラルムーブメントを制限していました。仮想プライベート クラウド (VPC) または仮想ネットワーク (VNET) のセキュリティ グループの問題は、それらがネットワーク中心のソリューションであることです。多くのアプリ所有者は、アプリケーション間のトラフィックの依存関係を完全に理解していないため、セキュリティグループがネットワークに非常に広範囲に追加されるか、まったく追加されないことがよくあります。これにより、広範囲のトラフィックが通過できるようになり、攻撃者が簡単に通過できる大きく開いたドアが作成されます。

従来のネットワークセキュリティツールに依存することは、最新のハイブリッドクラウドアーキテクチャでは機能しません。これは、リソースが常にスピンアップおよびスピンダウンし、最適なパフォーマンスを得るためにホスト間を移動できるためです。従来のネットワーク アドレッシングは、クラウド内のアプリケーションを識別するための信頼できる方法ではなくなりました。

ゼロトラストセグメンテーションがクラウド攻撃チェーンにどのように対処するか

クラウドワークロードとアプリケーションのセキュリティをネットワーク中心のセキュリティから分離する時期が来ています。彼らは非常に異なる優先順位を持っています。

ゼロトラストセグメンテーション(ZTS)は 、クラウド攻撃チェーンのバックストップとして機能します。従来のネットワーク中心のセグメンテーションに依存せずに、アプリケーションレベルでセグメンテーション制御を使用します。

最新のオペレーティングシステムのほとんどは、Linux Secure Shell(SSH)や Windowsリモートデスクトッププロトコル(RDP)など、デフォルトでポートが開いていて、リッスンモードになっています。攻撃者がワークロードを侵害した場合、これらのポートのいずれかを使用して隣接するホストに接続できます。その後、それらを使用して重要なリソースにアクセスしたり、悪意のあるペイロードを配信したりできます。

脅威アクターの観点から見ると、これらのオープンポートはロックされていないドアであり、ネットワーク内を移動して目的のターゲットを探すときに簡単に通過できます。ZTS は、アプリケーション間のこの不要なラテラル アクセスを停止します。これは、攻撃者が元のエントリポイントに封じ込められ、ネットワークにさらに拡散できないことを意味します。

Illumio CloudSecureがZTSをハイブリッドマルチクラウドに拡張する方法

Illumio CloudSecureを使用すると、アプリケーション中心のZTSを大規模に構築できます。CloudSecureは、各アプリケーション固有のセキュリティニーズに焦点を当てることで、攻撃対象領域を縮小し、ラテラルムーブメントを阻止します。

クラウド攻撃チェーンがアプリケーション全体に広がる前に阻止するためにCloudSecureが実行する3つのステップを次に示します。

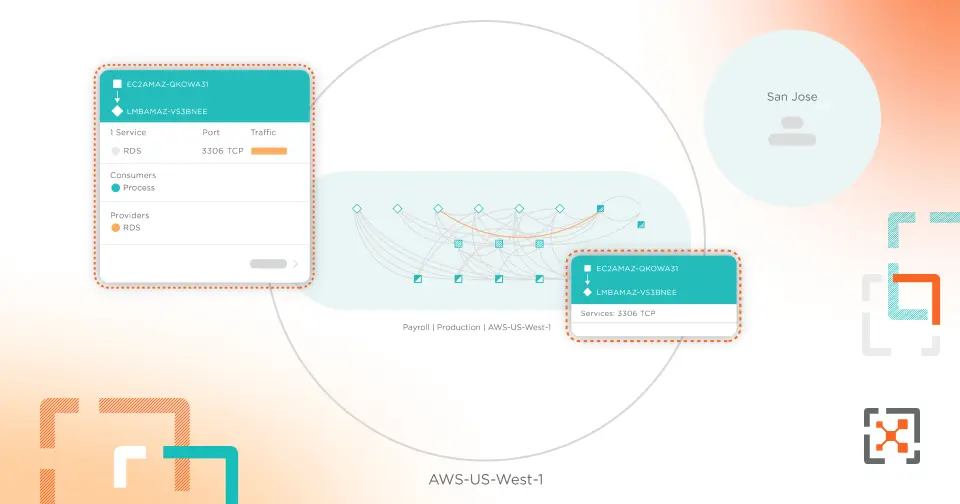

1. すべてのクラウドトラフィックとアプリケーションの依存関係を確認する

目に見えないものを強制することはできません。そのため、ハイブリッド、マルチクラウド環境全体のすべてのアプリケーショントラフィックを エンドツーエンドで可視化 することが重要です。

Illumio ZTSプラットフォームの一部として、CloudSecureは、クラウド環境内の任意のアプリケーションのすべてのワークロード間のすべてのトラフィックを表示します。

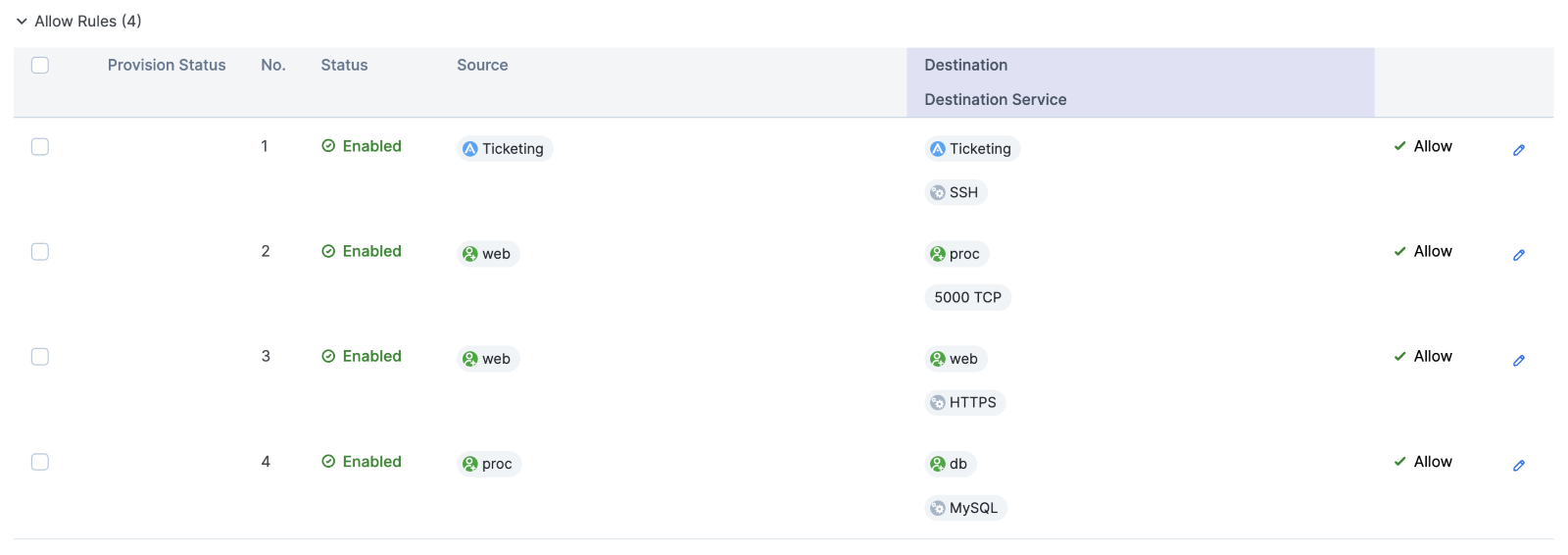

2. アプリケーション間の最小権限アクセスを定義する

CloudSecureは、既存のクラウドタグをイルミオの多次元ラベルにマッピングするラベルベースのポリシーモデルを使用します。ネットワーク中心のアドレス指定ではなく、ビジネスオーナーとアプリケーション所有者にとって意味のある境界に沿ってワークロードを識別します。これらのラベルは、アプリケーションに属するホストのポリシーを定義します。

3. クラウドセキュリティポリシーを自動的に実装する

CloudSecure は、セキュリティグループやネットワークセキュリティグループ (NSG) などのクラウドネイティブセキュリティツールを使用して、これらのポリシーを実装します。

セキュリティチームは、ポリシーを実装するために IP アドレスとポートを使用する必要はありません。CloudSecureは、アプリケーション中心のポリシーをクラウドネイティブコントロールが理解できる構文に組み込んでいます。次に、このポリシーをデプロイするために必要なクラウドネイティブコントロールを検出します。

ラベルベースのポリシーモデルを使用すると、アプリケーションに関連付けられたすべてのクラウドリソースに適切なラベルが付けられます。

上記のクラウド攻撃の例では、システムがセグメントに分割されていた場合、攻撃者があるアプリケーションから別のアプリケーションに移動することがはるかに困難になっていたでしょう。攻撃は、検出される前にすべてのリソースに急速に広がるのではなく、少数のリソースグループに封じ込められていたでしょう。

Illumio CloudSecureの無料トライアルを今すぐ開始してください。Illumio ZTSプラットフォームを使用してハイブリッドマルチクラウド全体の侵害を阻止する方法の詳細については、お問い合わせください。

.png)