サイバー攻撃に対する製造オペレーションのレジリエンスを維持する 3 つの方法

製造業は自動化、接続性、スマート システムを採用し続けるため、サイバー攻撃の主な標的にもなっています。製造業者は、イノベーションを継続すると同時に、増え続ける脆弱性から身を守るというプレッシャーにさらされています。

ノルウェーのメーカー Tomra が直面しているような操業停止の可能性が迫っているなど、最近のサイバー脅威の波は、製造企業が避けられない侵害やランサムウェア攻撃に直面してサイバー防御を強化し、回復力を養う必要性を強調しています。

メーカーが直面している課題の詳細については、 業界概要をご覧ください。

製造業のサイバー攻撃の脅威

製造業は、侵害が引き起こす可能性のある大混乱に慣れています。たとえば、 Tomraに対する最近のサイバー攻撃を考えてみましょう。ノルウェーの会社は、廃棄物の収集と分別製品を製造し、世界中で100,000のリサイクルシステムを運用しています。7月には、一部のデータシステムがサイバー攻撃の影響を受けていることを発見し、組織はインシデントを封じ込めるために一部のシステムを直ちに切断しました。彼らは、攻撃が解決されるまで、影響を受けるすべてのシステムをオフラインのままにすると発表しました。

このニュースは残念ではありますが、メーカーがサイバー攻撃の影響を受けることは驚くべきことではありません。製造業者は、生産、出荷、請求のプロセスが中断された場合に壊滅的な損失を被る可能性があるため、攻撃の魅力的な標的となっています。脅威アクターは、簡単に業務を中断し、データを盗み、ビジネスに損害を与える可能性があることを知っています。

トムラでの事件は、レガシー機器の保護というメーカーが直面する共通の課題も浮き彫りにしています。システムやマシンは、年齢や機能が異なるため、複雑なエコシステムを構成しており、均一に保護することは困難な場合があります。多くのメーカーは、セキュリティアップデートが提供されなくなったソフトウェア、サポート終了(EOL)または古いセキュリティ対策を使用しているソフトウェアで実行されている機器を依然として使用しています。

攻撃を受けて、Tomra は感染したシステムを特定し、クリーンなシステムから分離し、回復を促進するという手ごわい課題に直面しています。状況の緊急性は、環境内に攻撃者が持続する可能性、システムをオフラインにする必要性、復旧中の運用の継続的な停止によってさらに悪化しました。

製造業に侵害封じ込めが必要な理由

サイバー攻撃がより巧妙になるにつれて、従来のネットワークベースのセキュリティアプローチでは、攻撃の拡大を防ぐには不十分です。製造業者は、侵害が避けられないと仮定して、個々の資産を保護することに重点を置いたゼロトラストアプローチを採用し、侵害が発生した場合はそれを封じ込める必要があります。これは、検証済みの ID に基づいて最小特権アクセスを構築し、検証済みの通信のみが資産ごとに許可されることを意味します。

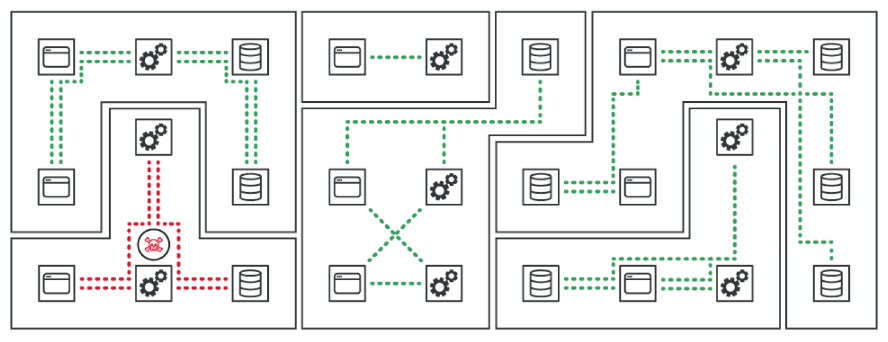

マイクロセグメンテーションのようなゼロトラストテクノロジーは、ネットワークをきめ細かなゾーンに分割し、ランサムウェア攻撃や侵害の拡散を封じ込めます。実際、ZTSはゼロトラストアーキテクチャの基礎的かつ戦略的な柱です。

サイバー攻撃に直面して防御を強化し、回復力を構築するための 3 つのヒント

脅威の状況が進化するにつれて、メーカーのサイバーセキュリティ戦略も進化する必要があります。従来のネットワークベースのセキュリティ対策だけに頼るだけでは、もはや十分ではありません。レジリエンスを強化し、サイバー防御を強化するために、メーカーは「決して信頼せず、常に検証する」アプローチを中心としたゼロトラストセキュリティ戦略を採用する必要があります。

サイバー攻撃に対する製造のレジリエンスを強化するための 3 つのヒントを次に示します。

1. 「違反を想定する」という考え方を受け入れる

侵害は避けられないため、視点を変える必要があります。メーカーは、予防だけに固執するのではなく、今日の脅威の状況の正常な部分として侵害が発生することを予想する必要があります。目標は、すべての潜在的な侵害を回避することではなく、そのようなインシデントの影響を最小限に抑えることです。侵害が発生する可能性があることを認識し、その影響を軽減することに重点を置くことで、企業は攻撃に耐える能力を強化する戦略を積極的に開発できます。重点は、大惨事の回避から、インシデントの効果的な封じ込めと管理に移ります。

2. 予防だけでなくレジリエンスを計画する

サイバーセキュリティに対する従来のアプローチでは、多くの場合、あらゆる潜在的な脅威を特定して阻止することを目的とした予防および検出テクノロジーが優先されます。しかし、状況は進化しており、AIが生成する新しい攻撃を含む最新のサイバー脅威は、ネットワークに急速に侵入し、拡散しているため、予防および検出テクノロジーでは十分に迅速に軽減できません。これらのテクノロジーはサイバーセキュリティ戦略の重要な部分ですが、今日の破壊的で壊滅的な可能性のある侵害から保護するには十分ではありません。

そのため、製造組織は、重要なインフラストラクチャへの攻撃を防ぐテクノロジーに投資することが重要です。代表的な例は、ゼロトラストセグメンテーション(ZTS)の採用です。このアプローチは、侵害を発生源で封じ込めることで、侵害の拡大を阻止します。これには、従来の静的なネットワークベースのファイアウォールとは異なり、柔軟で機敏なアプローチが必要です。影響を受けるセグメントを分離することで、メーカーは状況をより細かく制御できるようになり、より迅速な修復が促進され、業務の中断が最小限に抑えられます。

3. ゼロトラスト戦略を実装する

現代の製造業のレジリエンスの中心には、ゼロトラスト戦略があります。このアプローチは、「決して信頼せず、常に検証する」ことを前提に動作します。これには、組織内外を問わず、ネットワーク アクセスを求めるすべてのユーザーを継続的に検証、認証、承認し、検証済みの通信のみが許可されるようにすることが含まれます。ネットワーク内の最も脆弱なポイントを特定し、それに応じて防御対策に優先順位を付けることで、メーカーは価値の高いアプリケーションとデータの周囲に堅牢な障壁を構築できます。重要なコンポーネントへのアクセスを制限すると、攻撃対象領域が最小限に抑えられ、全体的なセキュリティが強化されます。

Tomra サイバー攻撃は、サイバー防御を強化し、レジリエンスを中核信条として採用することが緊急であることを製造業に思い出させるものです。組織にとって安全で繁栄する未来への道は、積極的な準備と適応可能な戦略にあります。

イルミオが製造組織の保護にどのように役立つかについては、 こちらをご覧ください。

.png)

.webp)