マルウェアのペイロードとビーコン:影響を軽減する手法

このシリーズ の最初の記事 では、攻撃者のインフラストラクチャと関連するビーコンとペイロードの助けを借りて、悪意のある通信がどのように始まるかを解き明かしました。2番目の記事では、ペイロードのカテゴリとタイプを、メモリ内操作技術とともに調査しました。このシリーズの最終回では、ペイロードを偽装するために使用される難読化手法のいくつかに焦点を当て、防御側が使用できる緩和手法を検討します。

サイバーセキュリティにおける重要な指標は、「検出時間」とも呼ばれる平均検出時間 (MTTD) です。攻撃者が最初に侵入してから、攻撃が標的組織によって検出されるまでの時間です。通常、侵入やエクスプロイトの成功は始まりにすぎません。脅威アクターは、侵害されたネットワークで検出されないようにするために、さまざまな難読化技術を使用することがよくあります。

事後対応手法と予防手法を含む、次の広範な緩和アプローチを検討すると便利です。

1. リアクティブファーストのアプローチ

- 検出のみ

- 検出と対応

2. 予防第一のアプローチ

- 予防のみ

- 予防と対応

リアクティブファーストのアプローチでは、検出のみが、古い侵入検知システム(IDS)などのテクノロジーに該当します。このようなシステムは通常、悪意のあるコードまたはペイロードの既知のシグネチャのセットを使用して脅威を検出します。これらは、ハッシュまたは署名を変更することで簡単にバイパスできます。それ以来、脅威の検出はかなり進化しました。最新の検出手法には、動作とヒューリスティック、機械学習、自己学習、人工知能機能が含まれます。

リアクティブファーストのアプローチである検出と対応に基づいて構築されており、脅威が検出された後に阻止する機能が含まれます。これは、ブロックまたは許可する検出機能に基づいています。

ここでは、誤検知(脅威と間違われた正当なファイルをブロックする)または偽陰性(正当なファイルやコードと間違われた脅威を許容する)を回避するために、検出エンジンの信頼度を非常に高くする必要があります。どちらのリアクティブファーストアプローチでも、これらのシステムがリアクティブアクションをトリガーする前に、疑わしいと見なされるアクションを最初に実行する必要があります。

一方、予防優先のアプローチ、特に予防のみのアプローチは、最初に起こることに依存して行動しません。無関係に許可またはブロックする必要があるものについて、一連の常時オンのルールが設けられています。これは、 ゼロトラストセグメンテーション(マイクロセグメンテーションとも呼ばれます)で採用されているアプローチでもあります。

このアプローチは、事後対応ベースの対応が必要な場合に対応するテクノロジーに応じて、適応性を高めることもできます。この記事では、これらの両方のアプローチを検討します。

まず、脅威アクターが自分の活動を難読化したり、検出から隠したりするために使用するいくつかの手法を見てみましょう。次に、マルウェア攻撃の影響を軽減するための事後対応型(「検出」と「検出と対応」)と予防優先(「予防のみ」と「予防と対応」)の両方のアプローチの例を検討します。

難読化技術

カスタムコード、コードパッキング(UPXパッカーの使用など)、ステガノグラフィー、遅延実行、バックドアリング、エンコーディング(Base64)、暗号化などの手法はすべて、脅威アクターが悪意のあるペイロードを隠したり難読化したりするために使用する可能性があります。

また、脅威アクターは、「陸外で生きる」手法を使用して、PowershellやWMIなどのすでに信頼できるシステムファイルやバイナリを利用したり、すでに信頼されているサードパーティのバイナリや実行可能ファイルを利用しようとしたりすることがあります。

実行可能バックドア

攻撃者がペイロードを確実に実行するために使用する可能性のある手法はいくつかあります。

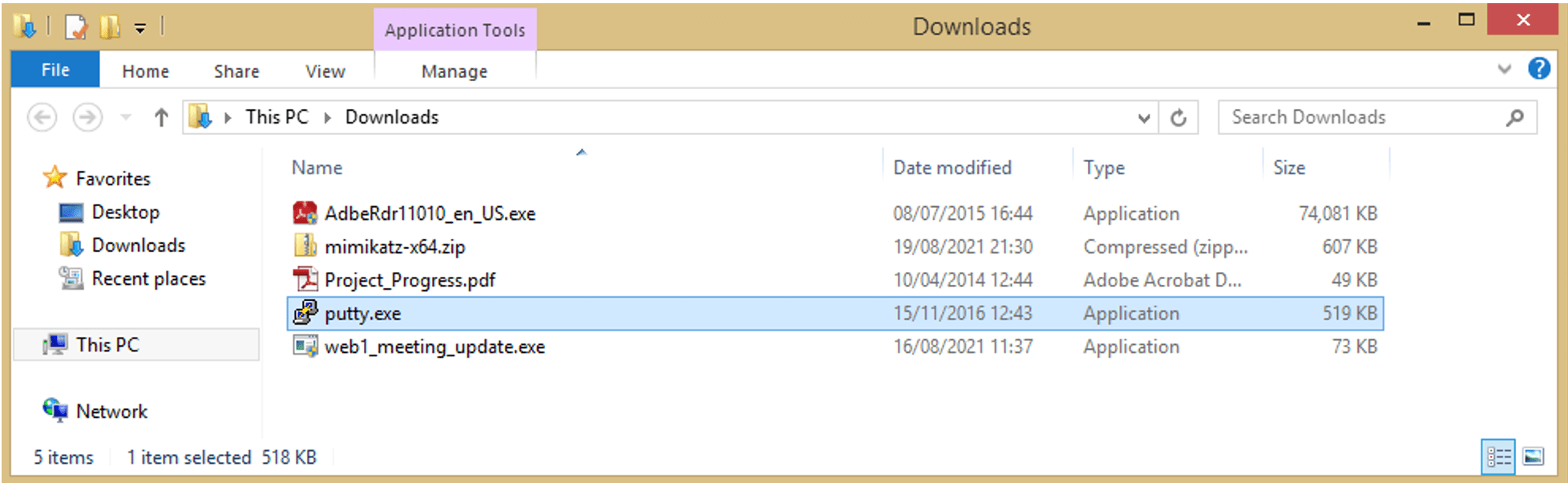

1 つの方法は、悪意のあるコードを正規の実行可能ファイル内に隠すことです。前回のブログで侵害された被害者のマシンを振り返ると、ユーザーのダウンロードフォルダにputty.exe実行可能ファイルがあることに気づきました。Putty.exe は、広く使用されているTelnetおよびSSHクライアントです。

攻撃者は、悪意のあるペイロードをバックドアとして putty に挿入することを目的として、まずユーザーの正規のputty.exe実行可能ファイルをダウンロードします。

.webp)

次に、攻撃者は新しいペイロードを生成しますが、正当なputty.exeを使用します ファイルをペイロードの実行可能テンプレートとして保存します。結果の実行可能ファイルに名前を付け putty_new.exe。

これで、以下に示すように、この新しいバックドア実行可能ファイルをユーザーのシステムにアップロードできます。

ラテラルムーブメントの手法として、攻撃者はこの実行可能ファイルを侵害されたネットワーク内の他のシステムにプッシュして、さらに多くのユーザーを知らず知らずのうちに悪意のあるペイロードを実行させることができます。

ユーザーがトロイの木馬化されたputty.exeを実行した後、彼らはプログラムを正常に使用できます。しかし、バックグラウンドでは、悪意のあるペイロードが実行され、次に示すように攻撃コマンド&コントロールリスナーにコールバックします。

侵害されたマシンの実行中のプロセスでは、putty_new.exeプロセスが app12.webcoms-meeting.com で攻撃者へのTCP接続(ポート443)を確立していることがわかります。

ペイロードエンコーディング

コンピューティングでは、エンコーディングは、データにアルゴリズムを適用してその形式を変更するプロセスです。エンコーディングは、あるデータ型の形式を別のデータ型に変更して、ターゲットシステムでの送信、保存、または使用を容易にするのに役立ちます。

左側が ASCII テキスト (通常の英語テキスト) で、右側が Base64 にエンコードされた例です。データは同じでも、形式は全く違う。見慣れない Base64 でエンコードされたテキストのみを受け取った場合、それをより馴染みのある ASCII テキストに戻すには Base64 デコーダーが必要になります。

この機能は、脅威アクターが悪意のあるコードやペイロードを効果的に隠して検出を回避しようとするのにも非常に役立ちます。エンコーディングは、パッキングのような手法によって同じ分析、特に文字列の検出を行うのを困難にするのと同じくらい、ペイロードの静的分析を実行することを困難にします。

次の例は、攻撃者による悪意のあるペイロードの生成の一部としてエンコードを使用する方法を示しています。

ここでは、エンコーダーアルゴリズムが shikata_ga_naiです。ペイロードは、次の図に示すように、このアルゴリズムを 6 回の反復で実行することによってエンコードされます。これにより、ペイロードの側面が難読化され、特にハッシュを使用したシグネチャ分析や、ペイロードコードと文字列の静的分析によって検出が困難になります。

脅威アクターは、Microsoft Office ドキュメント マクロ、 Powershell スクリプト、その他のネイティブおよび正規のバイナリやツールを使用して、悪意のあるアクティビティを隠そうとすることもあります。侵害されたシステムまたは侵害された環境でネイティブツールやバイナリを使用することは、「土地から生きる」と呼ばれます。次に、いくつかの緩和機能を検討します。

リアクティブファーストアプローチ:検出手法

リアクティブファーストのアプローチは、疑わしいアクティビティや悪意のあるアクティビティを検出する初期能力に依存します。これらのうちのいくつかを見てみましょう。

静的分析: コード分析

静的分析は、ディスク上の実行可能ファイルのコードの一部を分析するプロセスです。最初の記事のこのタイプの分析を拡張すると、さらに静的分析がいくつかの追加の有用な指標を示しています。このペイロード ファイルは、特定の危険な文字列とライブラリを参照し、疑わしいアクティビティの調査に関心のあるいくつかのシステム関数を呼び出します。

シグネチャ分析: アンチウイルス

基本レベルでの署名分析には、対象のファイルまたはペイロードのハッシュまたは署名を取得し、それを以前に検出された既知の署名の大規模なデータベースと比較することが含まれます。これは、従来のウイルス対策ソリューションが採用するアプローチです。次の例は、ウイルス対策スキャンエンジンのグループに対してスキャンされた 最初の記事 の悪意のあるステージングされたペイロードを示しています。

動的解析: サンドボックス

動的分析には、悪意のあるアクションを検出するための動作の監視が含まれます。ここでは、対象のペイロードまたはファイルをサンドボックス環境で実行して、その動作を調査し、それを一連の良い基準または悪い基準と比較します。各悪質な動作は、悪意のある検出の最終的な決定を行うために、重みに対してスコアアップされます。

サンドボックスとは、保護されたスペースで実行および監視されるブラウザなどのアプリケーション、仮想マシン内で実行されるオペレーティングシステム、またはコンピューターのソフトウェアとディスク、メモリ、CPUなどのハードウェアコンポーネントの両方の完全なエミュレーションである可能性があります。

次の例は、サンドボックス化またはエミュレーション後に実行可能ファイルまたはペイロードが測定される疑わしいアクティビティのサブセットを示しています。

リアクティブファーストのアプローチは重要であり、ほとんどすべての組織がネットワークに何らかの形でリアクティブファーストのアプローチを持っています。しかし、セキュリティの他のすべてのものと同様に、このアプローチは、効果的なセキュリティ戦略、つまりセキュリティの多層化哲学を適用するために、他の保護レイヤーで補完する必要があります。検出が失敗したり、バイパスされたりすることがあるため、予防優先のアプローチが必要です。

予防第一のアプローチ

前述のように、予防優先のアプローチは、一般的に「予防のみ」と「予防と対応」に分類されます。次のステップでは、まず、脅威アクターが侵害したマシンからアクセスできる他のマシンを見つけるために実行する可能性のある最初の検出アクションについて説明します。次に、防御側がネットワーク上のシステムをセグメント化するために実行できる手順を検討し、同じサブネット上のシステムであっても、ラテラルムーブメントのリスクを軽減します。

予防的ゼロトラストセグメンテーション

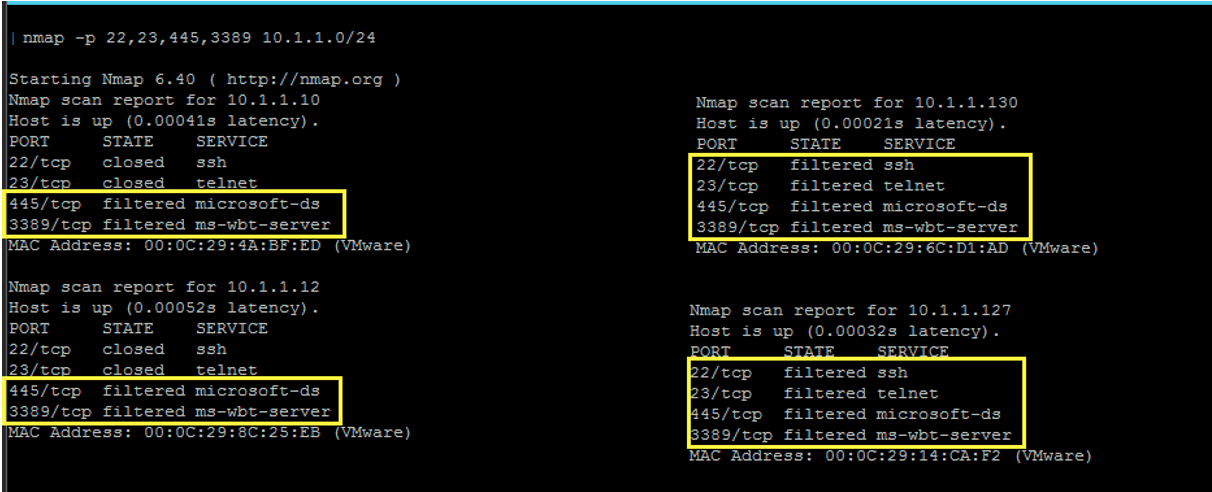

難読化された putty.exe ペイロードに続いて、脅威アクターは、侵害されたピボットポイントマシンを使用してネットワーク上で別の検出スキャンを実行することで、攻撃を継続する可能性があります。脅威アクターは、ネットワーク内で目立たないように、 Telnet、 SSH、 SMB 、 RDP などの一般的な陸外での一般的なラテラル ムーブメント通信パスに特に関心を持っています。

これらの通信パスの一部は、攻撃者がマシンを侵害することに成功したサブネット上で開いていることがわかります。この基本的なスキャンは、Windows システムと Linux システムの両方がネットワーク上にあることを示す良い兆候を提供します。通常、Windows システムでは SMB ポートが開いており、Linux システムでは通常 SSH が開いています。

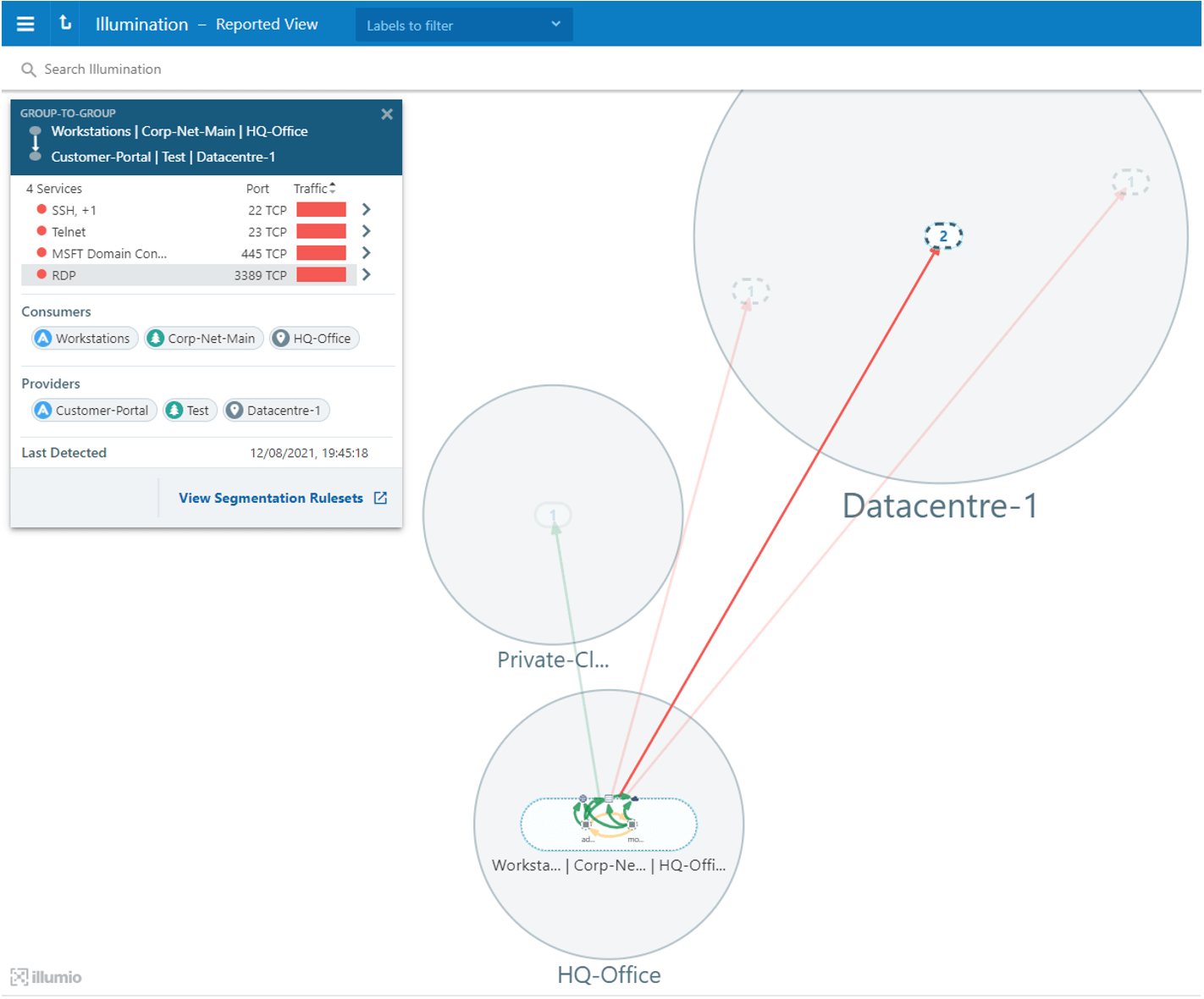

予防的で予防優先の緩和アプローチを考慮すると、 Illumio Core のようなテクノロジーは非常に有用な可視性を提供します。Illumio Coreは、「監視のみ」モード(以下の場合、ピボットマシンから標的のサブネット上の残りのシステムへの1対多スキャン)でも、攻撃者の行動を明確に表示できます。イルミネーションとして知られるイルミオコアの可視性マップは、組織のネットワークのビジネスビューを示します。また、これらのシステムが複数の場所に分散していることもわかります。

イルミオの地図では、スキャンからの通信は、データセンター1宛てのHQ-Officeワークステーションから発信されていることを示しています。システムはすべてイルミオのラベル(タグまたはメタデータ)に関連付けられてマップを充実させるため、有用で実用的な情報を特定するのは簡単です。この同じ情報は、後でIPアドレス、VLAN(仮想LAN)、ゾーンなどのネットワーク構造に依存せずにポリシーを定義するために使用され、セキュリティポリシーが変更に自動的に適応するようにします。

もう一つの便利な機能は、イルミオのリスク分析および調査ツールを使用してネットワークの監査をプロアクティブに実行することです。これにより、マルウェアやランサムウェアが侵害されたネットワークに拡散するために一般的に使用する経路など、このネットワークが影響を受けやすいリスク経路を示すことができます。実際には、サイバーインシデントを待ってから行動する必要はありません。推奨される先制リスク分析により、以下に示すように、この情報を明確かつ簡単に提供できます。

上記の調査ビューでは、 コンシューマー 側に送信元が表示され、 プロバイダー 側に通信先が表示されます。また、使用されているポートと、この通信に関連するプロセスも右端に表示されます。必要に応じて、個々のマシンの名前までさらにドリルダウンできます。

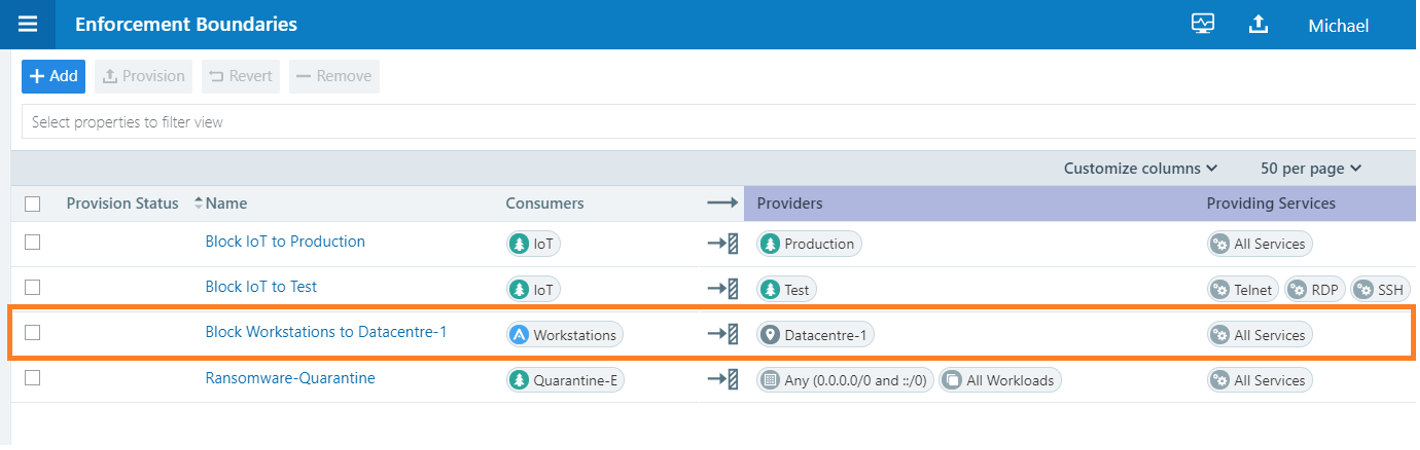

たとえば、 HQ-Office ワークステーションと Datacenter-1 ワークロードの間に位置ベースの制御を導入することで、常時稼働の予防のみのアクションを取ることを決定できます。これは、 適用境界と呼ばれます。これは、ワークステーションと、定義されているワークロードまたはサーバー間のすべての通信をブロックするだけです。

別のアプローチは、ゼロトラスト許可リスト (既定の拒否) ポリシー アプローチを使用することです。どちらのアプローチを取るにしても、この予防措置を適用した後、別の検出スキャンでは、ネットワーク内で開かれた通信パスがすべてフィルタリングされたものとして表示されていることが示されます。

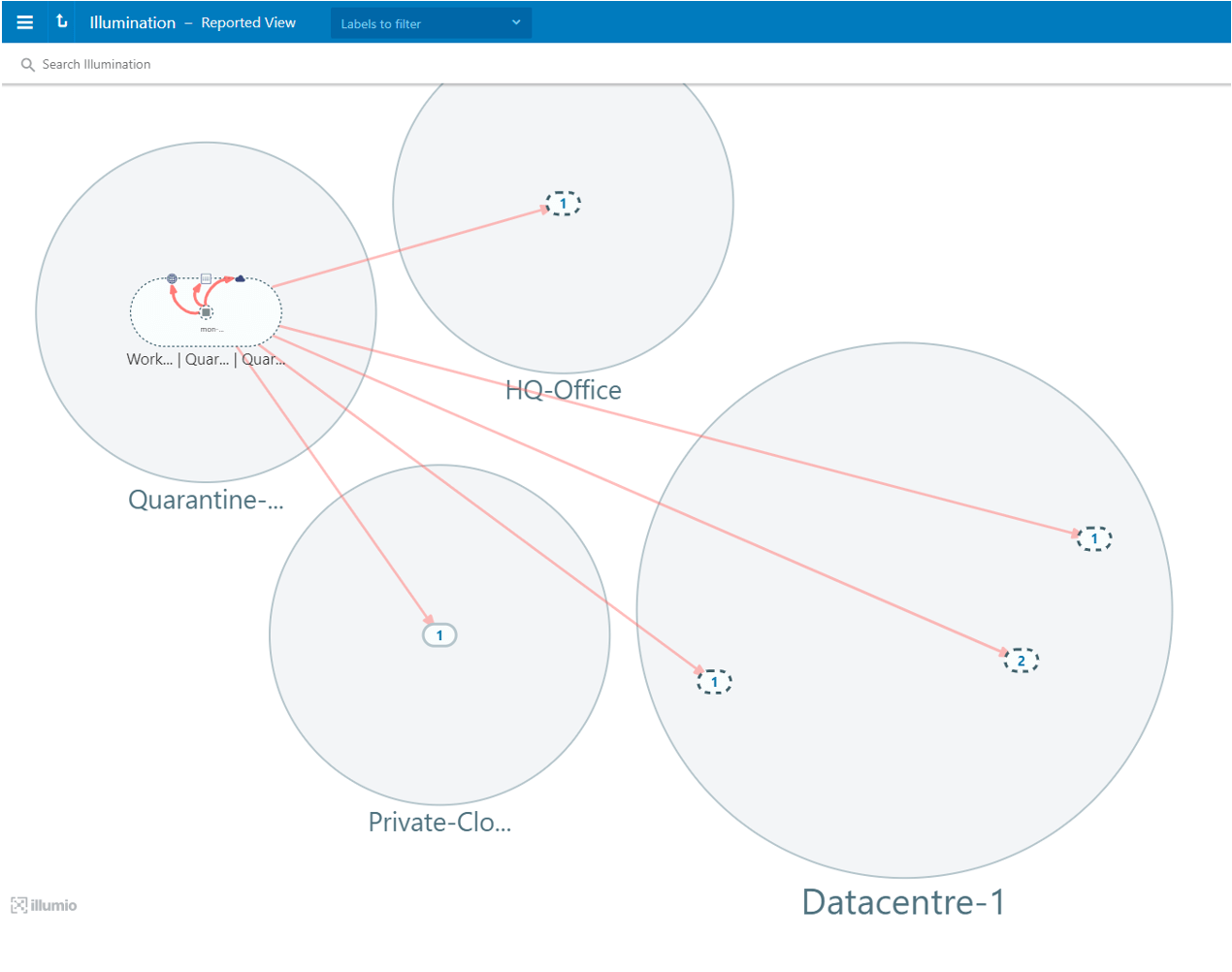

イルミオの 可視性マップに戻ると、これらの通信回線は赤色になり、今回はスキャンが監視されただけでなくブロックされたことを示しています。

これは、異なるプラットフォーム上で同時に実行されている複数のシステムにわたるラテラルムーブメントのリスクを、すべて単一の管理ポイントからプロアクティブに軽減することに成功したことを意味します。予防と対応を伴う予防のみのアプローチを強化して、さらなる調査のためにこのシステムを隔離することで、この特定のシステムをさらに進めることができます。

予防と対応:適応型ゼロトラストセグメンテーション

ゼロトラストセグメンテーションの場合のような予防的アプローチにより、マルウェアやその他の攻撃の拡散を防ぐための常時オンのセキュリティポリシーをどのように確保できるかを見てきました。

ただし、場合によっては対応が必要なインシデントがすでに発生している可能性があります。予防的なセキュリティポリシーをまだ有効にしていない可能性があります。ここで、同じイルミオコアテクノロジーを使用して反応と対応を行うことができ、予防的アプローチを利用しますが、適応機能が追加されています。

これまでに示した例では、ポリシーはすべて、ネットワーク構造や IP 情報ではなく、メタデータまたはラベルによって定義されていることに気付くでしょう。これらのラベルは、ワークロード、サーバー、およびワークステーションを論理的にグループ化するためにも使用されます。

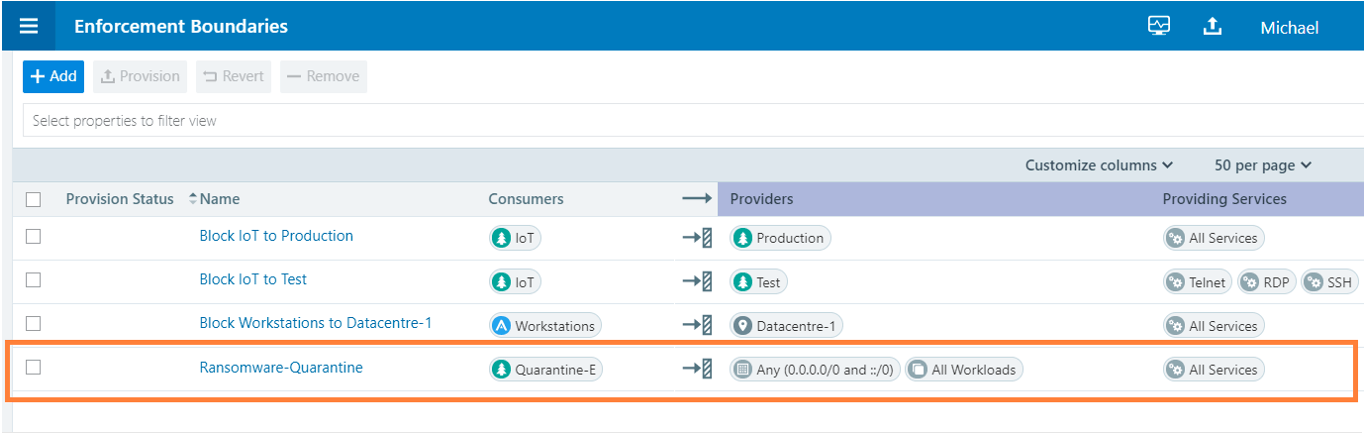

下のスクリーンショットでは、「ランサムウェア-隔離」という名前のポリシーがすでに定義されていることがわかります。

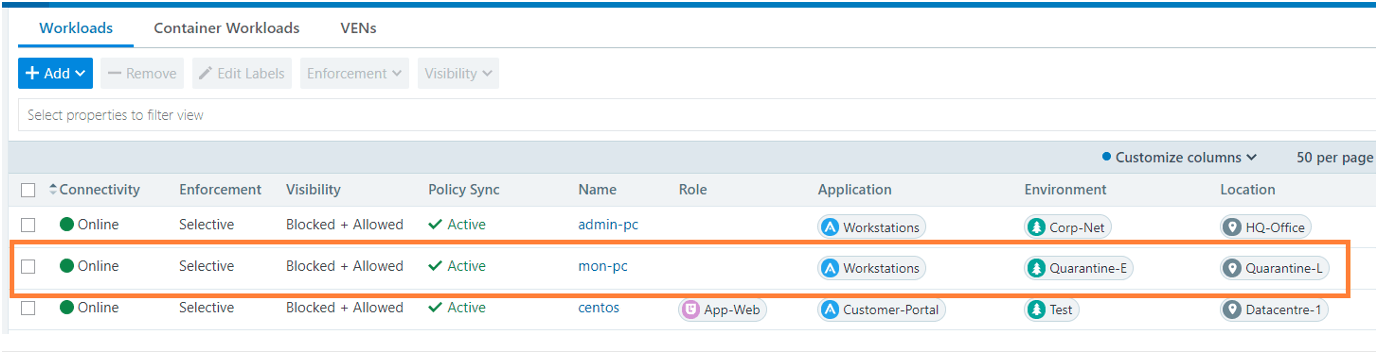

次に、対象システムの 1 つ以上の 4 次元ラベルを、以下のワークロード インベントリ ページに示されている隔離ラベルに切り替える必要があります。

これは手動または自動で行うことができます。必要に応じて、SoC (セキュリティ オペレーション センター) または SOAR プレイブックを介してトリガーすることもできます。このアクションの結果、その特定のシステムを自動的に分離し、そのシステムからネットワークの残りの部分へのすべての通信を遮断します。ただし、経営陣のコミュニケーションがその行動を監視および調査することは引き続き許可します。

次の例から、感染したシステムは、元の HQ-Office の場所と関連するアプリケーショングループから離れた独自の隔離バブルに隔離されています。赤い通信線で示されているように、他のシステムやインターネットからさえも事実上遮断されています。

ただし、このシステムのすべての動作を安全に明確に監視し、このシステムで実行する必要がある可能性のある調査を継続することはできます。

さらに、重要なサーバーや「最高の宝石」サーバーとワークロードには、次のような他のセキュリティ ベスト プラクティス構成を適用できます。

これらすべての機能を同じIllumio Coreソリューションに組み込むことで、全体的なセキュリティ体制を強化し、既存の検出および対応セキュリティ投資を強化できます。

Conclusion

このシリーズで説明されているすべての脅威手法、およびまだ発見されていないものであっても、攻撃者の目的は、検出されることなく環境内を横方向に移動することです。ほとんどの組織は、ウイルス対策、エンドポイントの検出と対応、サンドボックスなどの何らかの形のリアクティブファーストテクノロジーをすでに導入しているため、適応対応機能を備えた常時オンの予防ファーストテクノロジーで「ドアをロック」することも重要です。

イルミオのマルウェアとランサムウェアの封じ込めと可視化機能の詳細については、以下をご覧ください。

- 「ランサムウェアと迅速に戦う Enforcement Boundaries」をお読みください。

- 3部構成のウェビナーシリーズ「ランサムウェアの発生」をご覧ください。私たちはそれが広がるのを阻止します。」

- イルミオを自分で試してみてください — 無料のハンズオンラボ、 イルミオエクスペリエンスにサインアップしてください。

.png)

.webp)