イルミオコアのあまり知られていない機能:脆弱性マップ

この進行中のシリーズでは、イルミオのセキュリティ専門家が、あまり知られていない(しかしそれほど強力な)機能に焦点を当てています。 Illumio Core.

現代のコンピューティング環境はサイバー犯罪者にとって非常に魅力的な標的であり、ランサムウェア、侵害による金銭的窃盗、知的財産の流出、インフラストラクチャの破壊から多額の利益を得る可能性があります。

従来のセキュリティ制御は、ハイブリッドのマルチクラウドアーキテクチャでは優先事項として大きく遅れをとっていることが多いため、サイバー犯罪者の機会は増え続けるばかりです。多くの組織が脆弱性スキャナーを使用して、脆弱なポートに関するリアルタイムの更新を取得していますが、これらのスキャナーは洞察を提供するだけで、修正は提供しません。

このブログ投稿では、脆弱性スキャナーのデータをイルミオの 脆弱性マップ の機能と組み合わせて、脆弱性を即座に保護し、リスクエクスポージャーを軽減する方法を学びます。

ネットワークが複雑であるため、ゼロデイ脅威に対するセキュリティ保護が困難になります

今日、データはあらゆる場所に存在します。データは、SaaSプラットフォームでホストされているデータに依存して、クラウド内およびクラウド間、分散データセンターとの間で、および地球上のどこからでもクラウドサービスに接続できるエンドポイントとの間で動的に移動します。

この最新の動的アーキテクチャは便利ですが、その代償として、環境へのエントリ ポイントが爆発的に増えることが分かります。これらのクラウド、データセンター、エンドポイントはすべて、動的な範囲の外部依存関係に依存しており、それぞれが侵入される可能性のある開いたドアとして機能します。

.webp)

現代のサイバー犯罪者は、これらのエントリポイントすべてを簡単にスキャンして機会を探すことができ、エンドポイントのID制御、仮想ファイアウォール、SASE、ZTNAの強制ポイントなどのクラウド境界ツールに依存しているにもかかわらず、これらのツールを介した侵害のほとんどは、人為的な設定ミスやベンダーのバグが原因で発生します。

過去数年間の大きな侵害の多くは、セキュリティアーキテクチャの中で最も弱いリンク、つまりキーボードと椅子の間の人によるものです。組織は、侵害が最終的に発生することを想定する必要があり、ゼロデイマルウェアの絶え間ない猛攻撃に対するワークロードのリスクを明確に定量化する方法が必要です。

脆弱性スキャナーだけでは、新たに検出された脅威から保護するのに十分ではありません

脆弱性スキャナーは、最新のマルウェアが悪意のあるペイロードを伝播するために使用している脆弱なポートに関するリアルタイムの更新を提供します。このようなスキャナの一般的な例としては、 Qualys、 Rapid7、 Tenableなどがあります。これらのスキャナーから受信した脆弱性情報は、これらのリスクのあるポートを使用している可能性があり、報告された脆弱性から保護するためにパッチを適用する必要がある環境内のワークロードを特定するのに役立ちます。

これらのスキャナーは、Common Vulnerability Scoring System (CVSS) を提供し、脆弱なエクスポージャーを数値スケールでランク付けすることでリスクを定量化します。スキャナからの脆弱性スコアは一次元的であり、特定のOSで使用されるポートまたはポートの範囲に適用されます。これにより、パッチを適用する必要があるワークロードと依存関係、および重要なワークロードがタイムリーにアップグレードするために許容できるダウンタイムの長さを決定するのは、セキュリティ オペレーション センターに委ねられます。

これにより、多くの場合、曝露に関するリアルタイムの情報が得られますが、修復には遅れが生じます。なぜでしょうか。これらのスキャナーは環境内を可視化しないため、ワークロードの接続性や環境全体の他のワークロード間の依存関係を考慮しず、新しく検出された脅威に対する即時の保護を提供することはできません。

脆弱性スキャナーをイルミオと組み合わせて、侵害を迅速に封じ込めます

脆弱性スキャナーをより効果的にするには、スキャナーの調査結果に応じてセキュリティを自動化する方法が必要です。そこで、イルミオの脆弱性マップが活躍します。脆弱性スキャナーからのデータをイルミオのリアルタイムマップと組み合わせて、 リスクエクスポージャーを測定し、軽減します。

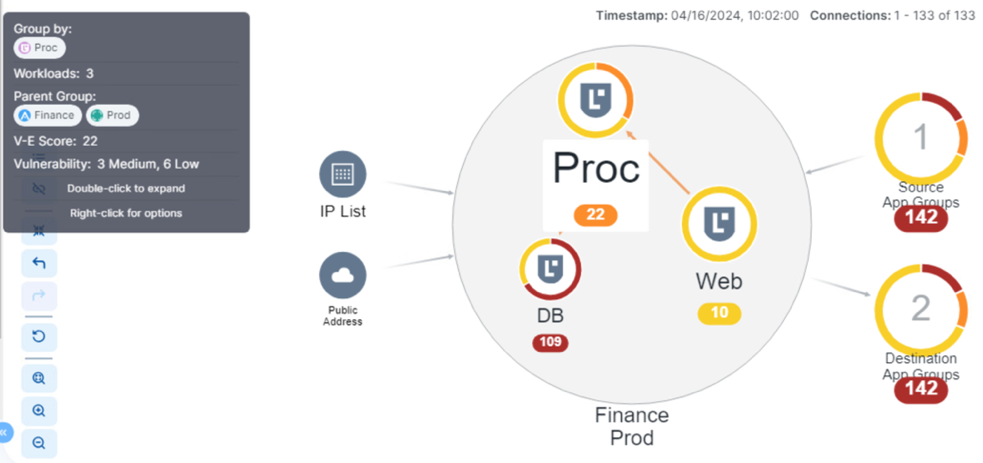

この機能は、これらのスキャナーから受信したCVSSスコアと、Illumio Coreが環境全体で継続的に検出する情報を組み合わせて、脆弱性エクスポージャースコア(VES)を計算します。V-Eスコアとも呼ばれるこの数値は、リスクのスケールに沿った数値で、スコアが高いほどリスクが高くなり、スコアが低いほどリスクが低いことを意味します。この V-E スコアは、ホストされたアプリケーション間でこれらの脆弱なポートを使用できる環境全体のワークロードの数を計算し、これらのポートがワークロード間で使用されないように変更されたポリシーを推奨します。

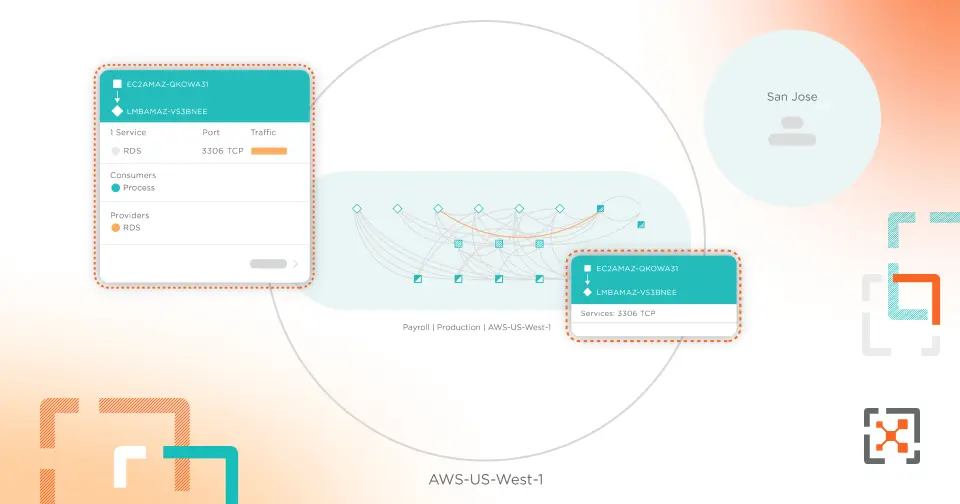

これは、現在脆弱なホストにパッチを適用できない場合、イルミオが基本的にネットワークにパッチを適用することを意味します。環境内のパッチが適用されていないホストの1つが、この脆弱なポートを使用するマルウェアによって必然的に侵害されることを想定する必要があるため、イルミオは、パッチが適用されていないホストが他のホストにマルウェアを横方向に拡散するのを防ぎます。

Illumioは、攻撃の構成や意図を理解することなく、攻撃を隔離し、ネットワーク全体に広がるのを防ぎます。脆弱なワークロードにパッチを適用することは依然として重要ですが、イルミオは即時のセキュリティを可能にしますが、修復手順はワークフローの速度が遅くなる可能性があります。

脆弱性マップがセキュリティリスクを3つのステップで定量化する方法

Illumio Coreを使用すると 、セキュリティチームはリスクを定量化し、セグメンテーションポリシーを構築し、展開する前にポリシーをモデル化してテストできます。ポリシーがデプロイされた後に予想されるネットワーク動作をテストおよび監視できるため、チームは新しいデプロイによってアプリケーション ワークフローが中断されないようにすることができます。

Illumio Coreは、既知の脆弱性を持つポートに接続しようとするトラフィックを検出した場合、脆弱性と重大度のコンテキストを含むトラフィックアラートをSOCに通知し、そのトラフィックの確立を直ちにブロックします。

このプロセスは、次の 3 つの手順に従います。

1. エンドツーエンドの可視性により、リスクが存在する場所を強調

脆弱性マップは、スキャナーから受信したリスクに対して脆弱なすべてのワークロードとネットワークフローを視覚化し、特定のポートのリスクレベルにマッピングされた色を使用して、各アプリグループとアプリグループ内に含まれるすべてのワークロードのV-Eスコアを計算します。

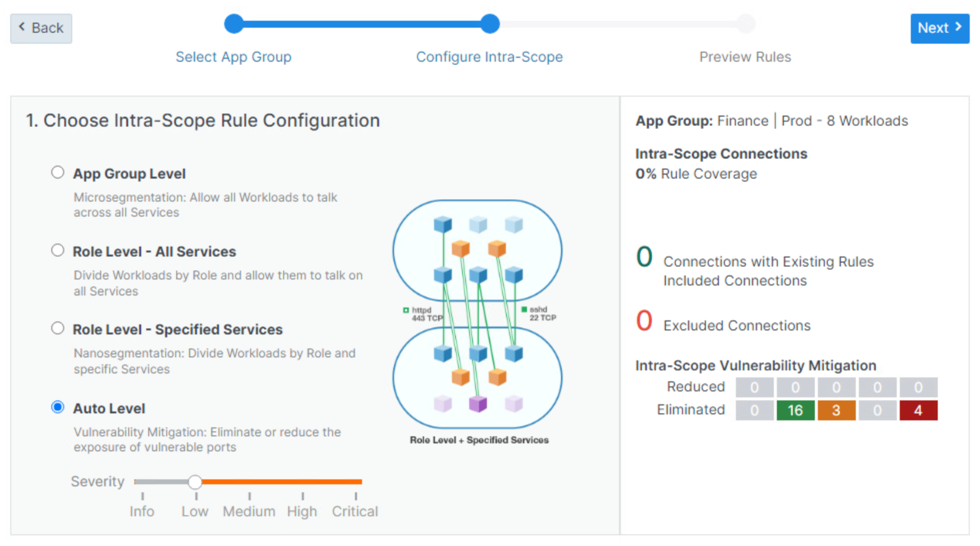

2. 政策提言の強化

新しい脅威に対応して、イルミオコアは、報告された脆弱性に対するワークロードリスクを軽減する修正されたポリシーを推奨します。これには、潜在的な侵害を阻止して封じ込めるために、さまざまなラベルにマッピングされたワークロードの露出を減らすいくつかのレベルのセグメンテーションの増加が含まれます。

3. ネットワークを介した新たな脅威の拡散を阻止する

マップには、露出リスクの特定に使用されるのと同じ色が表示され、セキュリティ チームは推奨ポリシーを含めるか除外するかを選択できます。推奨される セグメンテーション ポリシーが導入されている場合、マップには露出スコアが低くなります。

変更されたワークロードポリシーを導入する前後のリスクを明確に定量化する機能は、SOC運用、アプリケーション所有者、セキュリティ監査人に対してリスクと修復を実証するための貴重なツールです。アプリケーション所有者は、多くの場合、すべての依存関係でアプリケーションがどのように動作するかを包括的に把握していません。イルミオは、開いているポートを偽装する機能をブロックすることで、検出されていない脅威でも伝播を防ぎます。

ワークロードセキュリティに対するイルミオコアのエージェントレスアプローチ

クラウドとデータセンターの境界に展開されたネットワークセキュリティツールは、100%効果的ではありません。そのため、組織は、イルミオゼロトラストセグメンテーションプラットフォームのようなゼロトラスト侵害封じ込めテクノロジーを実装することが重要です。

Illumioを使用すると、あらゆる規模のすべてのワークロード間のすべてのセッションを保護できます。Illumio Vulnerability Mapsは、個々のホストだけでなく、ハイブリッドのマルチクラウドインフラストラクチャ全体に脆弱性スコアを拡張し、パッチが適用されていないワークロードからのポートを使用してマルウェアがネットワーク全体に拡散するのを防ぎます。

イルミオZTSの詳細については、 今すぐ無料 相談とデモをご利用ください。

.png)

.webp)