イルミオコアのあまり知られていない機能:強化されたデータ収集

この継続的なシリーズでは、イルミオのセキュリティ専門家が、イルミオコアのあまり知られていない(しかしそれほど強力な)機能に焦点を当てています 。

私たちは何十年にもわたって検出ツールを使用してきました。しかし、侵害やランサムウェア攻撃の数は増加し続けています。

サイバー攻撃はかつてないほど急速に変化し、変化しています。すべての侵害を検出して防止することは不可能ですが、侵害が発生したときにその拡散を阻止することはできます。

イルミオゼロトラストセグメンテーション(ZTS)は、侵害やランサムウェア攻撃が重要な資産やデータに侵入する前に、その拡散を阻止します。Illumio ZTSは、次の攻撃を防止または検出しようとする代わりに、ネットワークセグメントのドアをロックします。

しかし、ビジネスを運営するために開いたままにしておく必要がある少数の港についてはどうでしょうか?イルミオの拡張データ収集機能は 、トラフィック量を監視して異常を見つけ、必要に応じて措置を講じるのに役立ちます。この機能がどのように機能し、組織にもたらす価値について詳しく知りたい場合は、読み続けてください。

脅威の検出だけでは侵害を防ぐのに十分ではありません

攻撃者は、検出と対応ツールが追いつくよりも速くマルウェアやランサムウェアを展開しています。Clop ランサムウェアグループによる MOVEit 攻撃 などのゼロデイ脅威は、検出ツールをすぐにすり抜け、すぐにネットワーク全体に拡散する可能性があります。

検出されない侵害の拡大を阻止する方法がない場合、攻撃者は数分で最も重要なリソースにアクセスできます。

最初のワークロードが侵害されると、攻撃者はすぐに開いているセッションを探して、隣接するワークロードに拡散できるようにします。ワークロード間で一般的に開いてリッスンするポートには、RDP、SSH、SMB などがあります。これらはいずれも、マルウェアがペイロードを隣接するワークロードに配信し、指数関数的な速度でインフラストラクチャ全体に拡散するために簡単に使用できます。

イルミオZTS は、脅威ハンティングソリューションによって検出されなかった場合でも、あらゆる規模ですべての侵害が広がるのを防ぎます。攻撃者がネットワークを侵害するために最も頻繁に使用するポートをブロックし、少数の集中管理システムへのアクセスのみを許可できます。これは、侵害が成功してもエントリ ポイントに隔離され、ネットワークの残りの部分を移動できないことを意味します。

イルミオは、最初に脅威を検出してからその意図を理解するためにリソースを費やすのではなく、脅威がワークロード間のセッションとオープンポートを使用して拡散するのを防ぐだけです。イルミオは、なぜ誰かがドアを壊そうとしているのかを理解しようとする前に、ドアに鍵をかけます。

これにより、検出されない小さなセキュリティ問題が、静かに壊滅的なインシデントにエスカレートすることがなくなります。

データ収集の強化: ビジネスのために開いたままにしておく必要がある港の保護

あらゆる場所ですべてのポートを 100% ブロックすると、ネットワークを介して拡散するマルウェアから 100% 安全になります。しかし、それはあなたが100%ビジネスをすることができないことも意味します。たとえば、処理ワークロードには、データベース ワークロードへのアクセスが必要です。

イルミオは、悪用されていないことを確認するために開いたままにしておく必要がある少数のポートをどのように監視していますか?

Illumio仮想エンフォースメントノード(VEN)エージェントは、 拡張データ収集機能を使用して、最新のオペレーティングシステムのほとんどに組み込まれているファイアウォール機能を適用します。これらの VEN はワークロードに直接デプロイされるため、以下に関する情報も収集できます。

- すべての管理対象ホストで現在実行されているプロセス

- オープン ポートで使用されるトラフィックの量

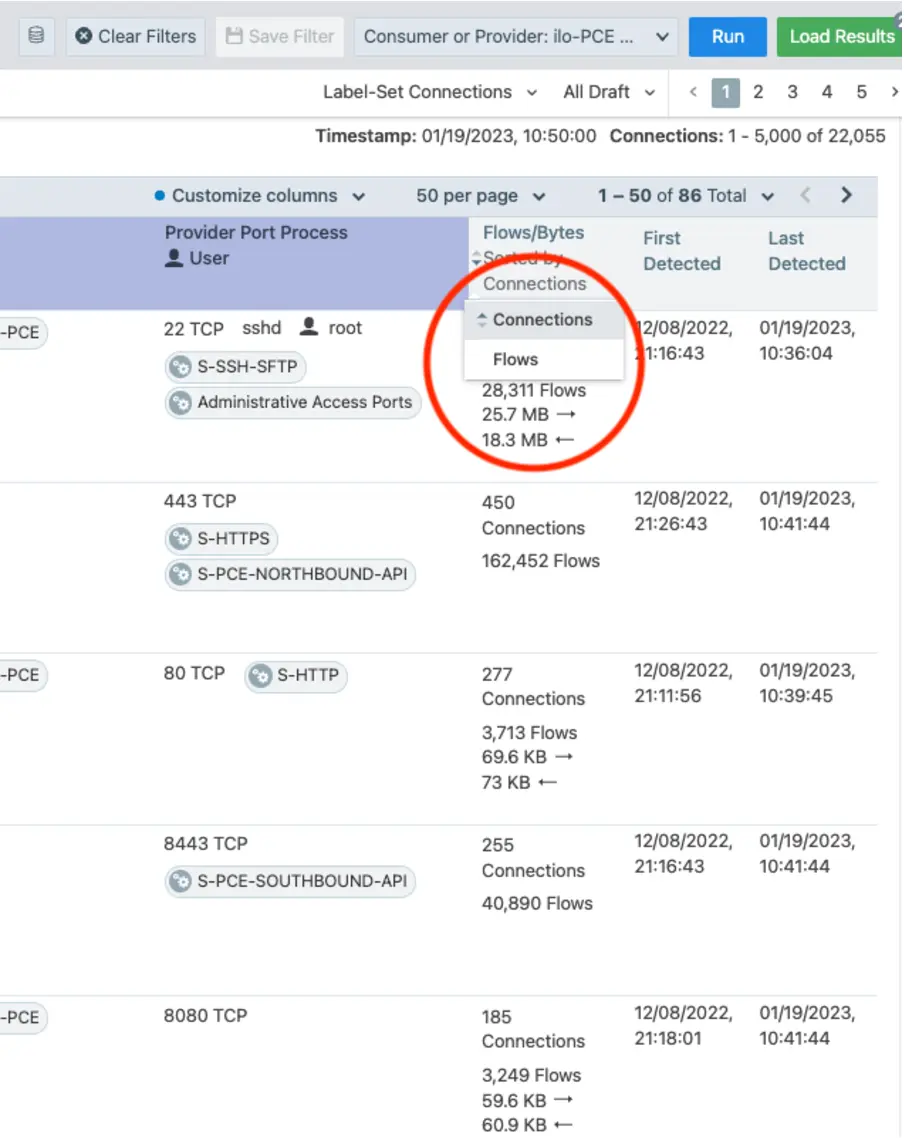

次に、イルミオのポリシーコンピューティングエンジン(PCE)は、管理対象ワークロードの特定のオープンセッションで確認されたバイト数を表示してログに記録します。

たとえば、DNS アクセスを有効にするためにワークロードでポート 53 を開いたままにした場合、VEN はそのポートで確認されたトラフィックの量に関するメトリックを収集できます。バイト数が予想どおりにトラフィック量が小さいことを示している場合、これはこれが有効なDNSトラフィックであることを確認するのに役立ちます。ただし、カウントで同じポートを通過する 10 ギガバイトのトラフィックが示されている場合、これは有効な DNS トラフィックではないという危険信号です。これは、アクティブな DNS トンネリングの脅威があることを示している可能性があります。

拡張データ収集機能によって検出されたトラフィック量を表示し、自動的にアクションを実行できます。Splunkなどのセキュリティ情報およびイベント管理(SIEM)ソリューションは、イルミオからログを収集できます。開いているポート間で異常なトラフィック量が見つかった場合は、セキュリティオーケストレーション、自動化、応答 (SOAR)プラットフォーム を使用して、API駆動の命令をイルミオに自動的に送信し、これらのポートをブロックできます。トラフィックの異常に対応するには、人間が意思決定を行う必要があることによって引き起こされる遅延時間を回避するために 、自動応答 が必要です。

拡張データ収集の仕組み

拡張データ収集は、次の 2 つの方法で使用できます。

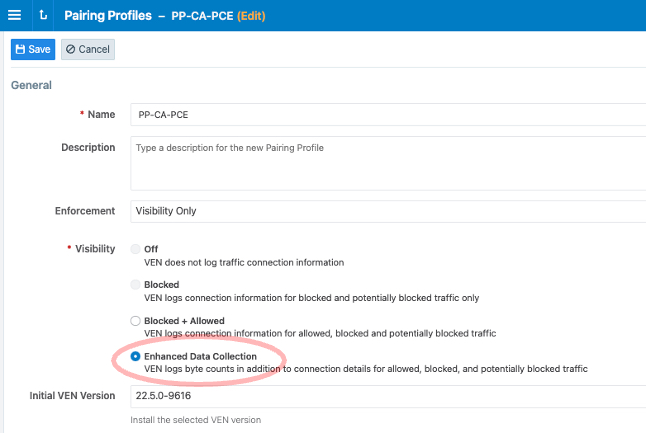

- ペアリングプロファイル: VEN は、最初にペアになっているときに、ワークロード上のセッションのバイト数のカウントを開始します。

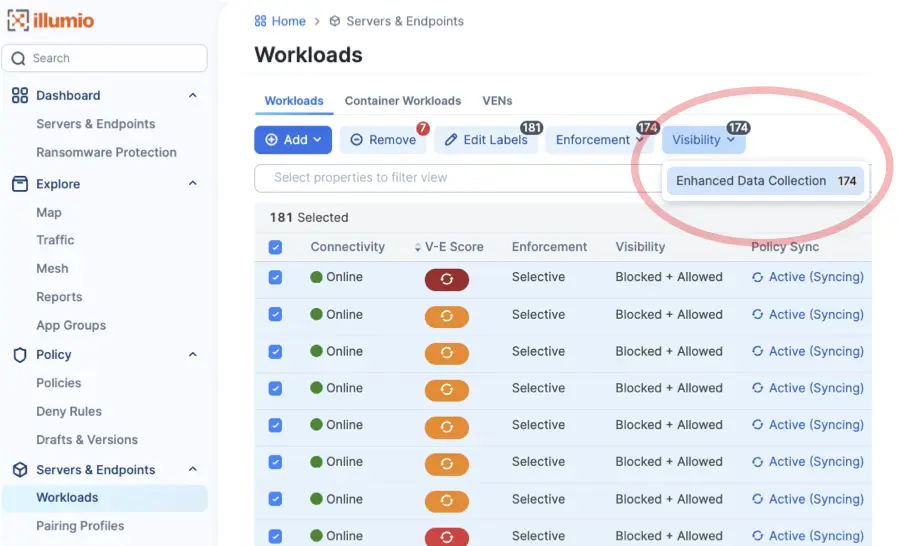

- ワークロード: バイトは、すでにデプロイされているワークロードでカウントされ始めます。

この機能は、強制セッション上のすべてのトラフィックのトラフィック量を収集してログに記録します。その後、このデータは、イルミオのPCEグラフィカルユーザーインターフェイス(GUI)のトラフィックオプションで表示できます。

拡張データ収集は、トラフィックを傍受することなく脅威の動作を検出できます。Illumioは、管理されたワークロードプロセスとそれらのワークロードの予想される動作を監視することにより、管理プレーンからトラフィック量を完全に検出します。これにより、データプレーンにボトルネックが発生するリスクが回避されます。

イルミオで次の侵害やランサムウェア攻撃に備える

脅威ハンティングソリューションは、依然として ゼロトラストアーキテクチャの重要な部分です。しかし、ゼロトラスト基盤を構築するには、ゼロトラストセグメンテーションを持つことが重要です。

ゼロトラストはネットワークをより複雑にすべきではありません。それはそれを単純化するはずです。イルミオZTSは、複雑なセキュリティ課題に対するシンプルなソリューションを提供します。

拡張データ収集の使用の詳細については、 今すぐ無料 相談とデモをご利用ください。

.png)

_(1).webp)

.webp)