医療機関のゼロトラストジャーニーを開始するための3つのステップ

私は毎年HIMSSカンファレンスに参加していますが、最も忙しいサイバーセキュリティセッションは常に医療従事者向けの ゼロトラスト に関係しており、 HIMSS 2024 も例外ではないと予想しています。ヘルスケア業界は、ゼロトラストの概念を他のどの分野よりも早く、より深く受け入れてきました。大統領令 14028 号は政府機関をゼロトラストの方向に推進してきましたが、その先頭に立っているのは医療におけるゼロトラストです。

このブログ投稿では、医療提供者が CISAのゼロトラスト成熟度モデル(ZTMM) に沿ったゼロトラスト戦略を実装する方法と、ゼロトラストアーキテクチャで イルミオゼロトラストセグメンテーション が果たす基本的な役割について詳しく説明します。

ヘルスケアにおけるゼロトラストとは何ですか?

ゼロトラストは、サイバーレジリエンスを向上させるためのシンプルなフレームワークを提供します。実際、 ESG調査 によると、セキュリティ支出と侵害の全体的なコストも削減されます。

問題は、ゼロトラストの定義が時間の経過とともに変化し、それが何であるかを正確に知ることが困難になっていることです。ゼロトラストは、2010年にJohn KindervagがForrester Researchのレポート「 No More Chewy Centers: The Zero Trust Model of Information Security」で紹介したものです。しかし、長年にわたり、ゼロトラストの意味はセキュリティベンダーのマーケティング部門によって乗っ取られてきました。これにより、人々はあまりにも多くの矛盾したメッセージに襲われ、何をすべきかを理解することが困難になりました。良いニュースは、これらのマーケティング部門のほとんどが現在 AI に夢中になっており、物事がはるかに簡単になったことです。

大統領令 14028 号をサポートするために、国立科学技術研究所 (NIST) はゼロ トラスト アーキテクチャ (NIST SP 800-207 ) をリリースし、ゼロ トラストの側面と、ゼロトラストが「静的なネットワークベースの境界からユーザー、資産、リソースに焦点を当てる防御を移行する進化する一連のサイバーセキュリティ パラダイム」として定義しました。

医療機関のゼロトラストジャーニーを開始する方法

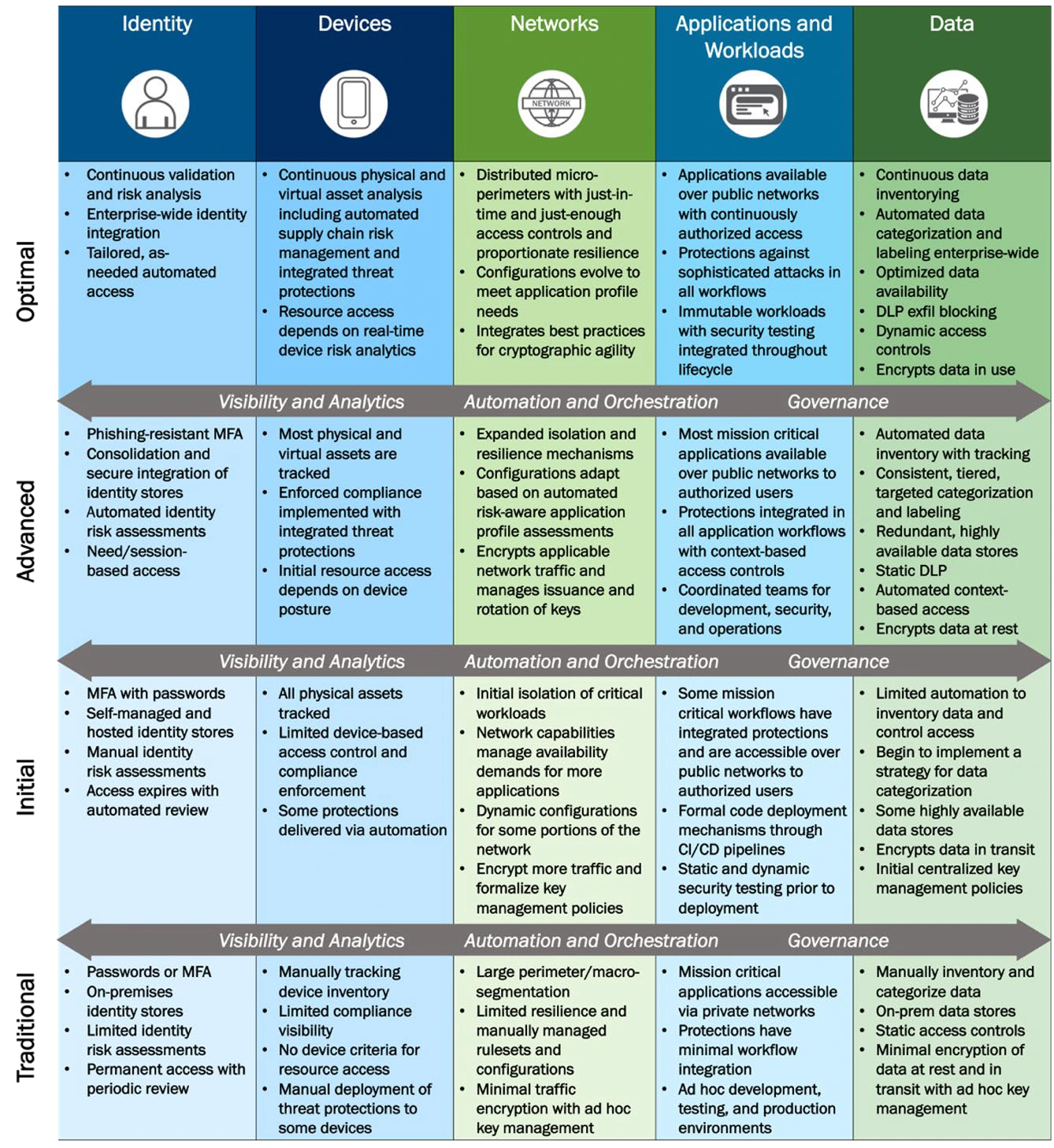

ゼロトラストとは何かをより明確に理解したら、次のステップはそれを達成する方法を理解することです。幸いなことに、米国サイバーセキュリティ・インフラセキュリティ庁(CISA)は、以下を提供する ゼロトラスト成熟度モデル(ZTMM) を作成しました。

- 組織の現在のステータスをゼロトラストの 5 つの柱にマッピングするためのガイド

- ゼロトラストアーキテクチャをますます最適化する方法に関するロードマップ

あまりにも多くの組織が、VPN の代替としてゼロトラスト ネットワーク アクセス (ZTNA) ツールを導入し、ゼロ トラスト完了を宣言しています。現実には、CISAのZTMMの5つの柱すべてで最適レベルを達成するには長い道のりが必要であり、ZTNAをはるかに超えています。

ZTMM を使用することで、ヘルスケアのゼロトラストへの取り組みにおける組織の進路を計画し、その過程で確実に保護することができます。

1. 保護する必要があるものを特定する

CISAは、リスク、ミッション、連邦および規制要件、運用上の制約などの要因に基づいて、ゼロトラストの実装に関する決定を下すようアドバイスしています。リスクを特定することで、組織が5つの柱すべてにわたって各レベルを広範にステップアップする必要があるか、それとも1つまたは複数の柱を深く掘り下げる必要があるかが決まります。

たとえば、EpicのようなEHRシステムがある場合、その環境をリングフェンシングすることが最優先事項であると判断できます。

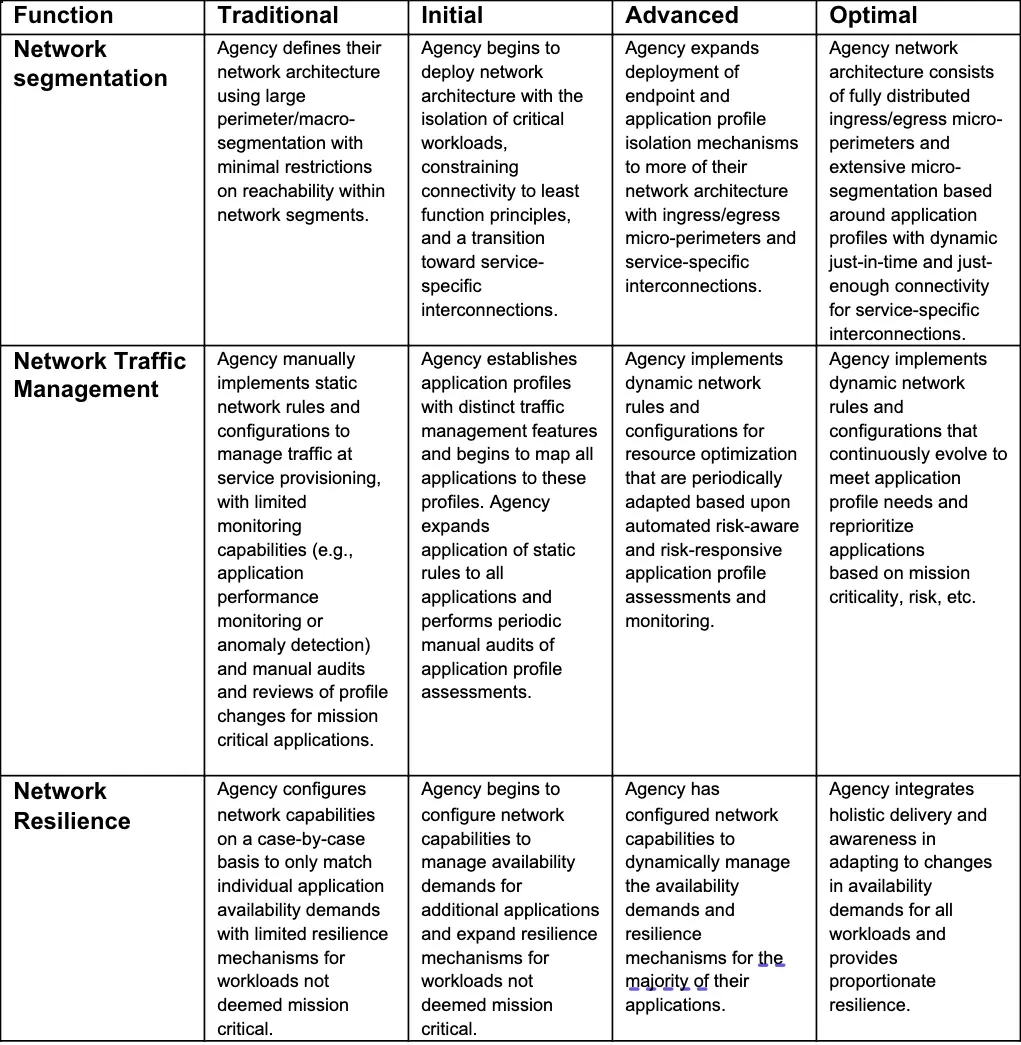

2. 各 ZTMM の柱に関する組織のステータスを理解する

成熟度モデルは、ゼロトラストの5つの柱を取り上げ、現在の現状である伝統から最高レベルの達成である最適まで、4つの成熟度レベルを定義します。何を保護したいかを理解したら、次のステップは、ZTMM の各柱の現在のステータスを理解することです。

3. 優先の柱に取り組み始める

各プロバイダーは、各柱の最適レベルに向けて取り組むための優先順位が異なります。これは、セキュリティのギャップ、予算、人員配置の可用性、またはコンプライアンス要件によって異なります。また、一部の柱は達成がより困難で費用がかかりますが、他の柱はより単純であることを考慮することも重要です。

優先順位は異なりますが、ネットワークはすべての組織がより深く検討する必要がある重要な柱です。この柱は、スイッチやルーターに関するものではなく、ネットワークとネットワークを流れるトラフィックの全体的な概念に関するものです。ネットワークセグメンテーションの適用には、従来、静的VLANまたは複雑なファイアウォールルールが含まれていましたが、CISA ZTMMは、より細かい粒度を提供する、より動的で柔軟なアプローチを奨励しています。

CISAは、セグメンテーション、トラフィック管理、レジリエンスなど、ネットワークの柱の各実装レベルについてさらに詳細を提供しています。

医療提供者向けのゼロトラストリソースの拡大

英国国民保健サービス(NHS)は、 ネットワークセグメンテーション に関するガイダンスを発行し、5つの主要な診断の柱をセグメント化する方法についてアドバイスしています。

_logo.svg.webp)

- ゲノミクス

- イメージング

- 病理学

- 内視鏡

- 生理学的測定

NHSのセグメンテーションに関する推奨事項の多くは、CISAのZTMMの最も低い従来のレベルに分類されますが、NHSはゼロトラスト戦略の基礎部分としてネットワークセグメンテーションを強調しています。彼らのガイドでは、ゼロトラストセキュリティは「組織の企業境界内の信頼できるネットワークの概念を廃止し、重要な資産の周囲に制御のマイクロ境界を作成し、厳格なアクセス制御、ネットワークセグメンテーション、ID管理を実施することを提唱する」と述べています。このセグメンテーションの定義は、CISAのZTMMの最適レベルにきちんとマッピングされています。

イルミオゼロトラストセグメンテーションで攻撃耐性を構築する

医療機関は 、複雑なネットワークエンジニアリングや静的ファイアウォールルールなしで、最適なレベルのネットワークセグメンテーションを達成するためのシンプルでコスト効率の高いアプローチとして、イルミオゼロトラストセグメンテーション(ZTS)に目を向けています。

Illumio ZTSを使用すると、組織は次のことができます。

- 攻撃耐性を持つ: ハイブリッド攻撃対象領域全体にわたるワークロードとデバイス間のすべての通信を エンドツーエンドで可視化 します。セキュリティギャップがどこにあるかを確認し、不要な接続を閉じます。

- 攻撃の計画: きめ細かく柔軟なポリシー制御を自動的に設定して、サイバー脅威の拡散を阻止し、重要なシステムのサイバーレジリエンスを強化し、次の避けられない攻撃に組織をプロアクティブに備えます。

- リアルタイムで適応する: アクティブな攻撃中に 侵害されたシステムを 事後対応的に隔離して、ラテラルムーブメントを停止し、運用を維持します。IT 環境の進化に合わせて、可視性とセキュリティ ポリシーを動的に拡張して、ビジネスの俊敏性と回復力を確保します。

- コンプライアンス要件を満たす: 可視性とマイクロセグメンテーションを活用して、リスクを評価し、コンプライアンスを証明し、機密データと重要なリソースを保護します。

医療提供者向けのイルミオZTSに関するガイドを読んで、ZTSが医療セキュリティの課題を解決する3つの方法について詳しく学びましょう。

Illumioが組織の侵害やランサムウェア攻撃の拡散を阻止するのにどのように役立つかについては、今すぐお問い合わせください。

.png)

.webp)