ハッカーが語る ゼロトラストセグメンテーションが最悪の悪夢である3つの理由

侵害やランサムウェア攻撃の数が指数関数的に増加しているため、脅威アクターはデータを盗み、運用を停止し、混乱を引き起こすことを恐れずに狙っているようです。

多くのセキュリティチームは、進化し続ける攻撃を阻止するために何ができるかを問いかけています。

この質問に答えるために、イルミオのソリューションマーケティングディレクターであるクリスター・スワーツは、イルミオのシニアシステムエンジニアで元ハッカーのポール・ダント氏と対談し、ダントのような脅威アクターがハッキングツールキットにどのような戦術を保持しているのか、そして ゼロトラストセグメンテーション (ZTS)がそれらの戦術をすぐに無効にする3つの方法を学びました。

このクリップで、ポールのハッカーとしてのスタートの簡単な紹介をご覧ください。

ウェビナーの全文は こちらからご覧ください。

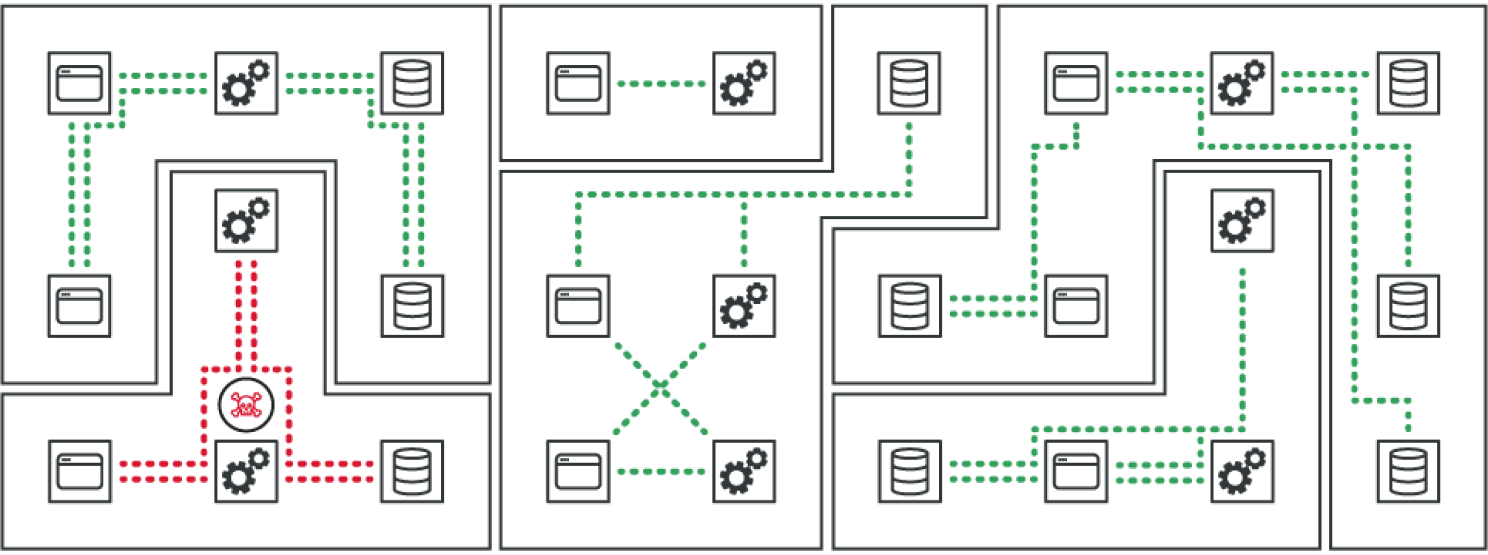

1. ゼロトラストセグメンテーションはラテラルムーブメントを停止します

ハッカーとして、ダントは数え切れないほどの異なる攻撃を実行しました。スペースシャトルの打ち上げを阻止したり、未公開のハリウッド大ヒット IP を海賊版にしたりと、新しいハッキングはそれぞれ前回とは異なりましたが、ポールがアクセスして大混乱を引き起こす方法には、いくつかの重要な特徴が共通していました。その中でも重要なのは、ターゲットのネットワークを制限なく横方向に移動する方法でした。

「 ラテラルムーブメント の背後にある基本的な考え方は、敵があなたの環境内を移動しようとしているということです」と彼は言いました。「この活動のすべてが私たちの目の前で、気づかれずに起こっているのに、それはかなり恐ろしいことです。」

ダント氏は、脅威アクターは検出されずにネットワーク内を移動できる時間を有利に利用していると説明しました。ターゲット資産を特定し、影響フェーズを計画、調整、段階的に段階的に進めます。これが、マルウェアが攻撃が発生する前に数日、数か月、さらには数年にわたってシステムに存在する可能性がある理由です。

ZTS は、攻撃者がネットワーク境界に侵入すると、攻撃者が横方向に移動するのを阻止します。侵害はソースに封じ込められ、ネットワークの残りの部分からロックアウトされます。

Swartz 氏は、「侵害が発生すると、1 つのワークロードが感染すると、何も信頼できないようにしたいと考えています。周囲のすべてのワークロードはそのワークロードを信頼しておらず、1 つの侵害が横方向に広がることはできません。」

2. ゼロトラストセグメンテーションにより脆弱性が軽減される

ダントが(そして他の多くのハッカー)が選んだ攻撃戦術は、正規のシステムツールを使用してネットワーク内で活動を隠す「 Living Off the Land」手法 でした。

「オペレーティングシステムのネイティブ機能、基盤となるテクノロジー、仮想マシン、Kubernetesなどのコンテナのオーケストレーションについて考えると、これらすべての機能はユーザーとしての私たちに力を与えますが、攻撃者にも力を与えます。攻撃者はそのようなものを私たちに対して利用することができます」と彼は説明した。

これらのネイティブシステムとツールには、次のものが含まれます。

- 悪意のあるペイロードをダウンロードするための PowerShell

- データを暗号化するための暗号化 API

- 自動アクションのスケジュールされたタスク

- 高特権サービスアカウントの悪用

- レジストリとファイルシステムの操作

攻撃者がこれらの戦術を使用するリスクを軽減する最善の方法は?ゼロトラストセグメンテーション。

「ワークロードが互いに話し合う理由はほとんどありません」とスワーツ氏は語った。「ラップトップは互いに通信すべきではありません。仮想マシンは、他のすべての仮想マシンと通信しないでください。クラウドリソースは、他のクラウドリソースと通信すべきではありません。」

ZTS は、攻撃対象領域全体を確認し、リソース間の不要な接続を特定するのに役立ちます。その後、セキュリティチームはこれらの開いている接続に 優先順位を付けて 閉じることができます。これにより、攻撃者がネットワーク内に侵入すると、リソースへの無制限のアクセスを利用するのを防ぐことができます。

Swartz氏によると、「ワークロードが何の影響を受けているのかを理解せずに、これらすべてをブロックできます。何かが当たったと想定できるようにしたいのです。私たちはそれを死なせるつもりですが、感染拡大を止めるつもりです。」

3. ゼロトラストセグメンテーションによりサイバーレジリエンスを確保

今日の脅威の状況では、侵害は避けられませんが、Dant氏は、脅威アクターは常に次の攻撃を計画していることを確認しました。組織は常に変化し、進化しているため、次に直面する可能性のある攻撃を予測することはできません。

「何かが正当なものなのか悪意のあるものなのかを判断するのは非常に困難です。知っておくべき十分な文脈が常にあるとは限りません」とダント氏は指摘した。

侵害を防止および検出するセキュリティツールのみに依存するのではなく、組織が 侵害の封じ込めに重点を置くことを推奨しています。この戦略では、脅威が重要なリソースやデータにアクセスするのを阻止するために、脅威を認識、理解、または認識するためのツールは必要ありません。

「ハッカーがやろうとしていることを100%理解していると主張できる人は誰もいません」とスワーツ氏は指摘した。「しかし、彼らが皆引っ越したいと思っていることはわかっています。彼らは開いた港を通って特定の限られた数の方法でしか移動しませんが、それが私たちが制御できることです。」

ZTSは、マルウェアの意図を理解することなく、すべてのマルウェアの拡散を阻止します。これにより、進化し続ける攻撃戦術の問題がサイバーセキュリティの方程式から取り除かれ、セキュリティチームは問題ではなく解決策に集中できるようになります。

最も重要なことは、ZTSが サイバーレジリエンスを構築することで、避けられない侵害による組織の影響を最小限に抑えることです。

「ゼロトラストセグメンテーションは、安全を保ち、1つのワークロードが侵害された場合でも本番環境に影響を与えず、1つのワークロードが環境全体をダウンさせることはないという高いレベルの信頼性を提供します」とSwartz氏は述べています。

組織でゼロトラストセグメンテーションを始める準備はできていますか?無料のデモと相談については、今すぐお問い合わせください。

.png)

.webp)