EU コンプライアンス義務を理解する: GDPR、サイバー エッセンシャル

このブログシリーズの パート1 では、コンプライアンスの状況と、さまざまな業界がサイバーセキュリティに関する独自の管理義務やガイダンスをどのように持っているかについて説明しました。その後、重要システムおよび運用技術部門の規制とセキュリティ管理に関する 投稿 が続きましたが、これは私が直接経験した分野であり、サイバーセキュリティが発展するにつれて私を魅了する分野です。そこから、EUに存在する 金融サービス規制 に移りました。

ここでは、少し脇線の義務であるGDPRに移り、サイバーセキュリティに関する一連のNCSC(英国国家サイバーセキュリティセンター)ガイドラインとしてCyber Essentials/Cyber Essentials Plusについても検討します。

一般データ保護規則 - GDPR

一般データ保護規則(GDPR)は、EUでの生活や仕事に直接影響するものであれ、私たちが扱うデータややり取りするシステムに適用されるのか、多くの方はよく知っています。

あまり詳細には触れませんが、GDPR は主に、EU 国民の 個人を特定できる情報 (PII) のデータ保護、データ処理、プライバシーの問題に焦点を当てています。中核となる原則は、個人が自分のデータを管理できるようにし、データの管理者と処理者がデータ保護原則を実装するために 「適切な技術的および組織的対策」 を講じることを義務付けています。2018年春に開始され、EU市民のデータを取り扱うすべての組織に適用できるGDPRは、広範囲に及びますが、PIIの管理を指令(ガイダンス)ではなく規制(管理)として統合することを目的としています。

基本的に、GDPRはサイバーセキュリティの実務者にとっていくつかの意味があります。具体的には、組織は次のことを行う必要があります。

- セキュリティリスクの管理

- サイバー攻撃から個人データを保護する

- セキュリティ イベントの検出

- 影響を最小限に抑える

これらは、この投稿の後半で説明する英国での Cyber Essentials ガイドラインの実装など、 さまざまな方法で 対処できます。

ここでは、特にマイクロセグメンテーション、侵害防止、ラテラルムーブメントの削減というレンズを通して、要件をどのように解釈し、適用するかを掘り下げたいと思います。

GDPRのコア原則とイルミオがどのように役立つか

サイバーセキュリティの観点からGDPR基準を満たすために使用できるガイドラインは、NCSC GDPRセキュリティ成果ガイドで概説されています。これらのうち、多くの特定の要件は、マイクロセグメンテーションの管轄下にあります。

A) セキュリティリスクの管理

個人データに対するセキュリティリスクを理解、評価、体系的に管理するための適切な組織構造、ポリシー、およびプロセスが整備されています

具体的には:

A. 3 資産管理

この要件は通常、GDPRに基づくデータ自体を扱いますが、データ処理/データホスティングシステム自体を 視覚化してマッピングし、その後適切にセグメント化して、不都合なアクセスや侵害を防ぐことができます。

A. 4 データ処理者とサプライチェーン

お客様は、データ処理者などの第三者への依存の結果として発生する可能性のある処理業務に対するセキュリティリスクを理解し、管理します。これには、適切なセキュリティ対策を確実に採用することが含まれます。

イルミネーションによるアプリケーション依存関係マッピングは、イルミオコアの主要な機能であり、外部システムへの組織の接続をより深く理解できるようにします。

B) サイバー攻撃から個人データを保護する

お客様は、サイバー攻撃から保護するために、お客様が処理する個人データおよびそのようなデータを処理するシステムを対象とする適切なセキュリティ対策を講じています。

上記と同様に、ここでの中心となるガイドラインは、サイバー攻撃の防止、つまりGDPRの下で管理されているデータを保持するシステムへのラテラルムーブメントの成功を防ぐことです。これはまさにマイクロセグメンテーションが防ぐものです。

C) セキュリティイベントの検出

個人データを処理するシステムに影響を与えるセキュリティー・イベントを検出し、そのデータへの許可されたユーザー・アクセスをモニターできます

C.1 セキュリティ監視

個人データを処理するシステムのステータスを適切に監視し、異常なユーザー アクティビティを含む、そのデータへのユーザー アクセスを監視します。

ここでも、アプリケーションの依存関係マッピングが独自の役割を果たします。重要なアプリケーションやシステムに出入りするアプリケーションのフローの監視は、侵害や動作の変化を監視する場合に非常に強力です。SIEMやSOARなどのシステムと 統合 できる機能と相まって、侵害されたと思われるデバイスの隔離など、攻撃に迅速に対応できます。

ゼロトラスト体制を採用している組織にとって、イルミオのポリシーは、攻撃が確立される前に組織を最前線に立たせ、重要なシステムを侵害チェーンへのラテラルムーブメントから本質的に保護します。

D) 影響を最小限に抑える

できます:

個人データ侵害の影響を最小限に抑える

システムとサービスを復元する

これは、爆発半径、特にその理解と最小化を扱います。繰り返しになりますが、ここではデータ自体ではなく、特にシステムを参照しています。

これらの要件を満たすために、参照できる特定のガイドラインセットが多数あり、GDPRコンプライアンス基準を満たすためのコンサルティングと方向性の提供に専念する組織全体もあります。英国で出発点として参照できる一連のガイドラインの 1 つが Cyber Essentials であり、外部監査を受けたバージョンである Cyber Essentials Plus です。

サイバー エッセンシャル、サイバー エッセンシャル プラス

Cyber Essentials は、NCSC が発行したシンプルなサイバーセキュリティ ガイドラインのセットであり、どの組織も組織を保護するために使用でき、GDPR を満たす場合などに役立ちます。Cyber Essentials 自体は自己評価オプションであり、Cyber Essentials Plus は外部で検証されたバージョンとして利用できます。要件はどちらも同じですが、構成証明の方法が変更されるだけです。

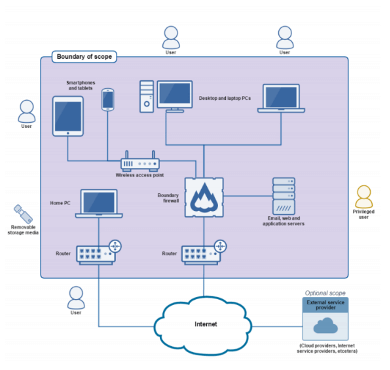

スコープには、ITインフラストラクチャ全体またはサブセットを含めることができます。Web アプリケーションは、既定でスコープ内です。

バージョン 2.1 – 2020 年 8 月の時点で、特定の要件はいくつかの重要な領域を中心に展開しています。

- ファイアウォール

- セキュアな構成

- ユーザーアクセス制御

- マルウェア対策

- パッチ管理

これらのうち、イルミオが支援できる主なセクションは、ファイアウォール、安全な構成、マルウェア保護の3つです。ユーザーアクセス制御のいくつかの側面は、イルミオ アダプティブユーザーセグメンテーション 機能を使用して対処することもできます。

ファイアウォール

すべてのデバイスはネットワーク サービスを実行し、他のデバイスやサービスと何らかの形式の通信を作成します。これらのサービスへのアクセスを制限することで、攻撃にさらされる可能性を減らすことができます。これは、ファイアウォールと同等のネットワーク デバイスを使用して実現できます。

境界ファイアウォールは、コンピューターとモバイルデバイスのネットワーク上のサービスへのインバウンドおよびアウトバウンドネットワークトラフィックを制限できるネットワークデバイスです。サイバー攻撃からの保護に役立ちますサイバー エッセンシャル: 送信元、宛先、通信プロトコルの種類に応じてトラフィックを許可またはブロックできる「ファイアウォール ルール」として知られる制限を実装することにより、IT インフラストラクチャの要件。

または、ホストベースのファイアウォールをデバイスに構成することもできます。 これは境界ファイアウォールと同じように機能しますが、設定されている単一のデバイスのみを保護します。このアプローチは、よりカスタマイズされたルールを提供し、ルールがデバイスが使用される場所に関係なくデバイスに適用されることを意味します。ただし、これにより、ファイアウォールルールの管理にかかる管理オーバーヘッドが増加します。

イルミオは主にホストベースの既存のOSファイアウォールを利用し、動的なゼロトラストセキュリティ体制を簡単に実現できるようにプログラムします。既存の個々のファイアウォールを利用することで、保護する必要があるデバイスやデータに近い、非常にきめ細かなポリシーが可能になります。

安全な構成

コンピューターとネットワーク デバイスは、既定の構成では必ずしも安全であるとは限りません。標準のすぐに使用できる構成には、多くの場合、次のような 1 つ以上の弱点が含まれています。

- 事前に決定された、公開されている既定のパスワードを持つ管理アカウント

- 事前に有効になっているが不要なユーザーアカウント(特別なアクセス権限を持つ場合もあります)

- プリインストールされているが不要なアプリケーションまたはサービス

コンピュータやネットワークデバイスのデフォルトインストールは、サイバー攻撃者に、組織の機密情報に不正にアクセスするためのさまざまな機会を、多くの場合簡単に提供する可能性があります。

ここでも、ポリシーモデルとしてのゼロトラストは、特定のワークロードのセキュリティを大幅に向上させ、前述の「不要なアプリケーションやサービス」へのアクセスを最小限に抑えます。

マルウェア対策

インターネットからダウンロードしたソフトウェアを実行すると、デバイスがマルウェアに感染する可能性があります。

コンピュータ ウイルス、ワーム、スパイウェアなどのマルウェアは、悪意のあるアクションを実行するために意図的に作成および配布されたソフトウェアです。マルウェア感染の潜在的な原因には、悪意のある電子メールの添付ファイル、ダウンロード (アプリケーション ストアからのものを含む)、不正なソフトウェアの直接インストールなどがあります。

このガイダンスにより、 Illumio Core と Illumio Edge の両方がマルウェア感染のラテラルムーブメント部分を防止し、爆発半径を最小限に抑え、その後の重要なビジネスアプリケーションの侵害を防ぐのに役立ちます。

結論は

コントロールとガイダンスのどちらの場合も、解釈が重要になることがよくあります。GDPRは、解釈と実装が難しいことで知られており、必要な目的を達成するための具体的な方法に関して比較的オープンな方向性を持っています。GDPR に関連する罰金は、実装されたコントロールの技術的な詳細に加えて、要件を満たすために必要な意図と労力を考慮に入れます。

同様に、Cyber Essentials はセキュリティを強化する方法の基本的な概要を提供しますが、そこに到達するための複数の方法が用意されています。アプリケーション依存関係マッピングによって提供されるきめ細かな可視性と、イルミオを使用して可能になったデフォルト拒否のゼロトラストセキュリティ体制は、組織がこれら両方のセキュリティガイドラインを満たすために非常に長い道のりを歩むのに役立ちます。

イルミオのゼロトラストアプローチの詳細については、 https://www.illumio.com/solutions/zero-trust をご覧ください。

.png)