ゼロトラストの運用化 – ステップ 2 と 3: どのゼロトラストの柱に焦点を当てるかを決定し、正確な制御を指定する

このブログシリーズは、3月の投稿「ゼロトラストは難しくありません...現実的であれば」と言いました。

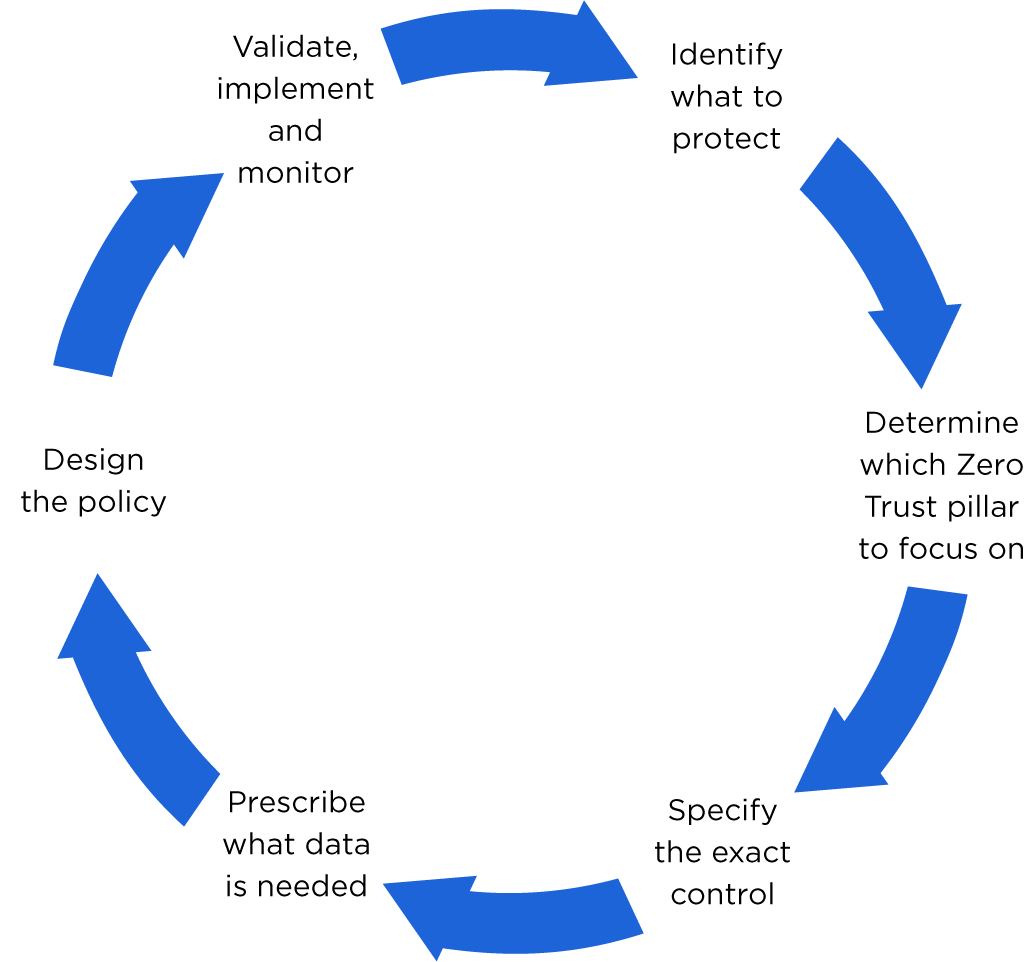

その投稿では、ゼロトラストを達成するための 6 つのステップを概説しました。ここでは、大小の組織のマイクロセグメンテーション実践者がプロジェクトをより成功させるために使用できる強固なフレームワークを提供するために概説された 6 つのステップのうちの 2 つをさらに深く掘り下げていきます。始める前に、各ステップを視覚的に表現します。

ステップ 2: どのゼロトラストの柱に焦点を当てるかを決定する

このシリーズの パート1 では、「保護するものを特定する」について説明し、長期的な目標である全社的なゼロトラストの導入を達成するには、小規模から始めて、以下にリストされている3つの基準のうち少なくとも2つに理想的に一致する候補アプリケーションを探すことが賢明であると推奨しました。

- ゼロトラストセキュリティ原則(コンプライアンスや規制の要件、対処する必要がある監査結果、侵害への対応など)を採用するための強力な推進力を持っている。

- は、重要なアプリケーションとしてマークされています。

- モルモットになる意欲を持ちましょう。

組織内を探し回ったところ、PCIデータを処理するアプリケーションを見つけたため、 PCI-DSS要件に準拠する必要があると想像してください。また、「過剰なネットワークアクセス」に関する監査結果もあり、顧客の決済システムの重要なコンポーネントとしてマークされており、多くの説得の結果、アプリケーションチームは、アプリケーションを適切に保護するためにゼロトラストフレームワークを採用するために私と協力することに同意しました。選択基準のリストをすばやく見返すと、選択したアプリケーションが 3 つの要件すべてにチェックマークを当てていることがわかります。

そこで、このイテレーションでどのゼロトラストの柱に焦点を当てるべきかを決定することに移ります。

この段階で保護するアプリケーションを特定する際に非常に焦点を絞ったアプローチを取る必要があるのと同じように、ゼロトラスト自体へのアプローチ方法を決定する際にも同様の態度を適用する必要があります。1つのサイクルですべての柱に対処しようとするのは、野心的で非現実的であり、多様なコントロールとテクノロジーを実装する必要があり、比較的迅速で測定可能な進歩を遂げるという推奨目標を妨げるでしょう。

Forresterは実際にゼロ トラスト成熟度モデル評価ツール を提供し、実務家が組織のゼロトラスト導入におけるギャップを特定するのを支援し、これらの結果を使用して、焦点を当てるべき特定のゼロトラストの柱を特定することができます。私が選択したアプリケーションに対してこの評価を実行し、アプリケーションを実行する ワークロードの保護 における重大なギャップを特定し、特にネットワーク全体から簡単にアクセスできることを強調したとします。これにより、この特定のイテレーションは、アプリケーションをホストするワークロードの保護に重点を置き、この領域で 優れた可視性 を得ることができます。

ステップ 3: 正確なコントロールを指定する

ワークロード保護には、OS とインストールされているアプリケーションの効果的なセキュリティ保護とパッチ適用、ウイルス対策、EDR、ファイル整合性監視、ホストベースのファイアウォールなどのホストベースの脅威保護制御など、多くのセキュリティ機能が含まれますが、これらに限定されません。

ゼロトラスト成熟度評価のステップ2では、 アプリケーションワークロード への過剰なネットワークアクセスがゼロトラストの最も重要なギャップとして特定されているため、アプリケーションをゼロトラストの旅でさらに一歩前進させるためのセキュリティ制御として、ホストベースのファイアウォール、またはより一般的にはマイクロセグメンテーションに焦点を当てることをお勧めします。

イルミオに入社する前の実務家としての私自身の個人的な経験から、マイクロセグメンテーションを効果的に実装するには、アプリケーションの上流と下流の依存関係を優れた可視性で把握し、ワークロードを保護する最小権限のホワイトリストベースの ゼロトラストポリシー を構築および検証するための適切な情報を入手する必要があることを知っています。

したがって、ワークロード保護とこれに関連する可視性と分析に焦点を当て、この段階でのみマイクロセグメンテーション制御 を構築する予定であることをさらに明確にすると、このビジョンを実現するために必要な入力データを特定する準備が整いました。そして、それはまさにこのシリーズの次回の版で私が焦点を当てることです。

次の投稿で詳しく知るのが待ちきれませんか? 私たちのページにアクセス マイクロセグメンテーションを使用してゼロトラスト戦略を運用し、内部スクープを取得する方法について。

.png)