執行の境界: ランサムウェアを超えた 7 つのユースケース

執行境界はリスク軽減のスイスアーミーナイフです。これらの有名な赤いツールは、チーズやリンゴをスライスする以上のことができますし、Enforcement Boundaries はランサムウェアと戦うだけではありません。

以前のブログ投稿では、Enforcement Boundariesがランサムウェアとの戦いにプロアクティブとリアクティブの両方でどのように役立つかを説明しました。次に、ゼロトラストに対するこの革新的なアプローチの他のユースケースを紹介したいと思います。

適用境界 は、すべてのオペレーティングシステムまたはアプリケーションインスタンスの周囲に仮想ファイアウォールを作成することによって機能します。基本的に、ワークロードをゼロトラストセグメントに変換します。これにより、任意のポート、ワークロード、ワークロードのグループ、またはIP範囲の周囲に保護境界を配置できます。そして、これは、本格的なゼロトラストセットアップよりもはるかに迅速かつ簡単に行うことができます。

ランサムウェアとの戦いに加えて、Enforcement Boundaries を使用できる 7 つの方法のリストは次のとおりです。

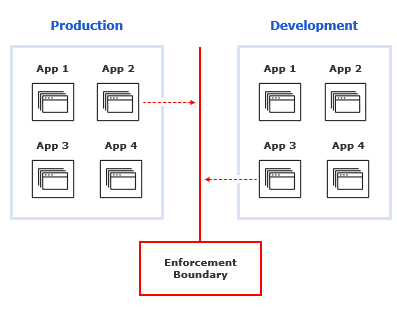

1. 個別の環境

双方向の適用境界は、2 つの環境の間に仮想の壁を作成できます。これは、顧客データを扱う本番と扱わない開発を分離する場合に特に役立ちます。

これら 2 つの環境は、通常、会話しないでください。たとえば、病院の環境では、開発者に患者情報へのアクセスを許可しません。従来のアプローチでは、異なるデバイスを異なるネットワークセグメントに配置することでした。しかし、これはデバイスとそのIPアドレスが一定であることを前提としており、今日ではこの仮定はもはや安全ではありません。

適用境界が設定されると、各環境内のデータフローは正常に継続され、チームメンバーは妨げられることなく作業できます。ただし、許可リストで明示的に定義されていない限り、フローは定義された境界を越えることはできません。

2. 新しい環境を分離する

事業が買収または合併された場合、買収組織は新しいユニットのデータフローを制限したい場合があります。適用境界を使用して、非常に特定のトラフィックのみが新しい子会社からのクロスオーバーを許可するようにすることができます。

これは、新しく買収した会社の法務チームが買収会社の法務チームと連絡を取ることを意味する可能性があります。ただし、他のすべての社内トラフィックがブロックされることを意味する場合もあります。

3. PCI-DSS segmentation

Payment Card Industry Data Security Standard (PCI-DSS) では、カード会員データ環境 (CDE) の周囲に制御を配置して、ペイメントカードデータが確実に含まれるようにすることを規定しています。

迅速に準拠するために、組織はPCI-DSSアプリケーションのコレクションと他のシステムの間に適用境界を定義できます。これにより、組織が 許可リストに追加した特定のフローを除き、CDE から CDE の外部へのすべてのトラフィックがブロックされます。

4. ジャンプホストへの管理者アクセスをロックする

ジャンプホストは、別のセキュリティゾーン内のデバイスを管理するために使用されるネットワーク上のシステムです。管理者がジャンプ ホストにログインすると、他のサーバーにログインできます。このため、組織は、既知のシステム管理者のみが管理者アクセス プロトコルを使用できるようにしたいと考えています。

適用境界は、本番、テスト、統合、および開発グループを分離することで役立ちます。これにより、アダプティブ ユーザー セグメンテーションを使用して、Active Directory メンバーシップに基づいて内部アプリへのアクセスを制限します。

適用境界は、リモート デスクトップ プロトコル (RDP) とセキュア シェル (SSH) の両方へのアクセスを制限することもできます。その後、特定のグループにのみアクセスを許可できます。

5. インバウンドのみの適用

適用境界を使用して、一方向のデータフローを設定できます。これは、セグメンテーションプロジェクトの開始時に、組織が保護されたアプリケーションにアクセスできるユーザーと内容を定義するときに役立ちます。

複雑な要因は、これらのアプリケーションがスコープ内にない他のアプリケーションからのデータを使用する可能性があることです。そのため、組織はアウトバウンドポリシーを設定する必要があり、余分な作業が発生する可能性があります。

適用境界は、保護されたアプリケーションへのインバウンドフローのみを許可することで、その要件を排除できます。

6. IT/OT接続の制御

組織内には、緊急に保護の対象となる重要な資産があります。これらには 、仮想適用ノード (VEN) がインストールされている可能性があります。

適用境界は、管理対象外のワークロードと定義された VEN のセットの間に適用できます。たとえば、 メインフレーム システム を持つ組織では、適用境界を使用して、そのシステムと承認されていないアプリ間の接続をブロックできます。

7. DMZ 内の東西トラフィックを分離する

ほとんどの非武装地帯(DMZ)はファイアウォールに接続されていますが、犯罪者は侵害されたDMZホストを使用して、同じゾーン内の他のホストにピボットする可能性があります。

適用境界は、DMZ 内のすべてのワークロードを分離することで役立ちます。その後、トラフィックは 2 つのテストを満たしている場合にのみ合格できます。1 つは、定義された許可リストに準拠していることです。そして2つ目は、他のアプリケーションポリシーをより適切なタイムスケールでレビューし、証明できるようにすることです。

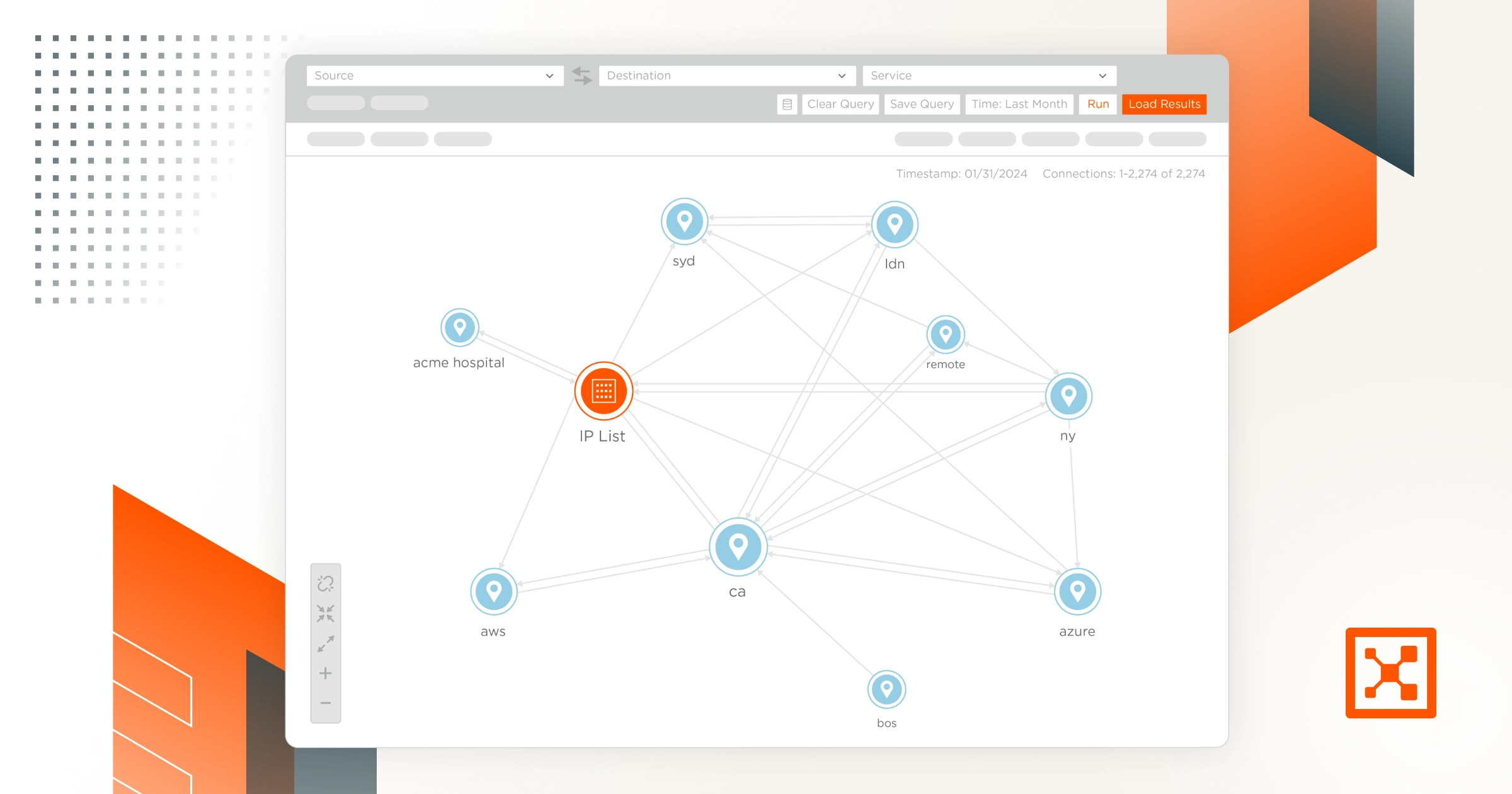

イルミオのアプローチ

IllumioのEnforcement Boundariesによる「強制と拡大」アプローチは、迅速かつ簡単に導入できます。許可リストポリシーは適用する前に完璧である必要がありますが、対照的に、適用境界はわずか数分から数時間で設定、展開、適用できます。

イルミオは、「何」、つまりブロックしたいものだけを定義できる宣言型モデルを使用しており、イルミオは「どのように」を処理します。これは、Alexa デバイスに「音楽を再生して」と尋ねるようなものです。システムがどのように機能するかを知る必要はなく、何をしたいかを知るだけで済みます。

また、デプロイ前に Enforcement Boundaries をテストしてシミュレートすることもできます — 「デプロイして祈る」ことに別れを告げ、「これはうまくいく」ことにこんにちは。

Illumio Coreが ワークロードセキュリティをどのように加速するかについて詳しく知るには:

- 「イルミオによるゼロトラストセグメンテーションの簡素化」をご覧ください。

- ウェビナー「 Automated Enforcement Advances: Protecting Against Ransomware and Cyberattacks」をご覧ください。

.png)