ドメイン コントローラーとは

ドメイン コントローラは、セキュリティ認証要求に応答し、コンピュータ ネットワークのドメイン上のユーザーを検証するコンピュータ サーバーの一種です。コントローラは、ホストがドメインリソースにアクセスできるようにするためのゲートキーパーです。また、セキュリティポリシーを適用し、ユーザーのアカウント情報を保存し、ドメインのユーザーを認証します。

このブログでは、攻撃者がドメイン コントローラーに最初の足がかりを築いた後、横方向に移動する前に環境を検出して理解するために使用するアプローチについて説明します。手法の多くは、エンドポイントまたはサーバーの「陸上」に効果的に存在し、最終的にドメイン コントローラーに到達して攻撃を開始します。次回の投稿では、攻撃者が横方向に移動する方法を検討し、最後に、 横方向の移動を防ぐための緩和策を検討します。

攻撃者は侵入する方法を見つけます。

侵入したら、攻撃を組織するためにドメイン コントローラーに到達するために、多くの場合、横方向に移動する必要があります。攻撃者がアクセスできるようになると、事実上IT管理者となるため、「陸上で生活する」ことはこれ以上ないほど簡単です。攻撃者が最終的に侵入する方法を見つけるという侵害を想定して、攻撃を調べてみましょう。

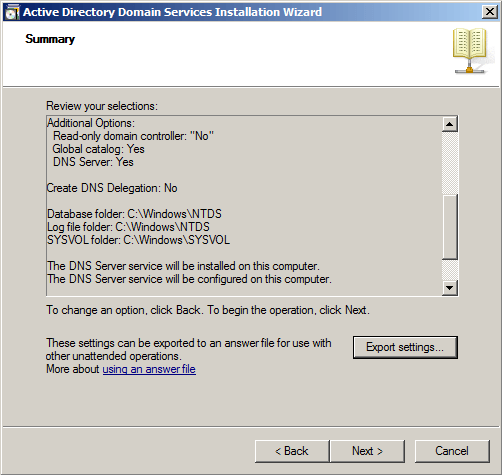

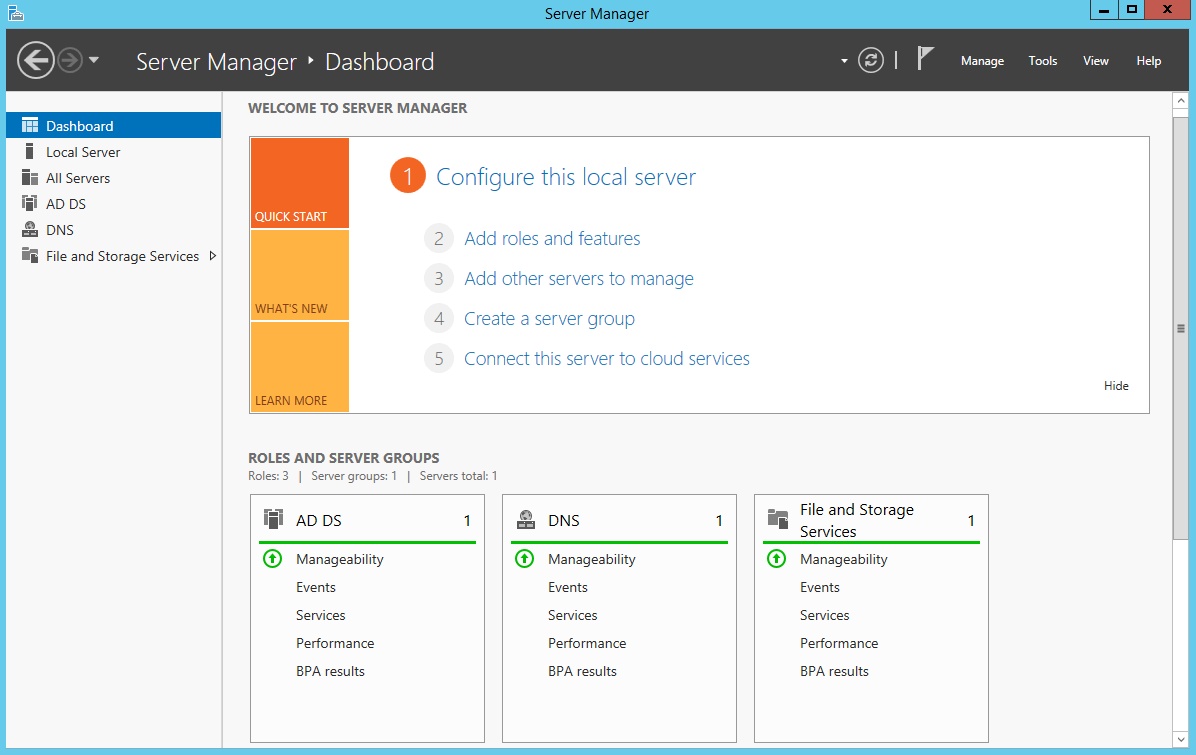

しかし、最初にドメイン コントローラーを見てみましょう。これはすでにご存知かもしれませんが、Microsoft ドメイン コントローラー サーバーである Active Directory は、Windows ドメインと関連するネットワーク リソースへのアクセスの認証 (ログオン ユーザーの確認) を担当します。ユーザー、グループ、およびコンピューターのディレクトリを保持し、ファイル共有、ネットワーク共有、プリンターなどのネットワークサービスのリポジトリです。Active Directory ドメイン サービスの役割でプロビジョニングされたサーバーは、ドメイン コントローラーになります。また、名前解決やその他の内部ネットワーク サービスを管理するために DNS サーバーとともにインストールされます。ドメイン コントローラーと Active Directory サーバーは、GUI 駆動型が非常に多いですが、特にレプリケーションとフォールト トレランスのために複数のサーバーが存在する一般的な企業ネットワークでは、非常に複雑です。

Windows ドメインではロールが大きく絡み合っているため、ドメイン コントローラーは、実行するようにプロビジョニングされているロールの数に応じて、さまざまなサービスをホストします。名前内部解決のためのDNS、認証のためのKerberosチケット発行、サーバーメッセージブロック、証明書サービスなど、さまざまな役割。これにより攻撃 対象領域 が広がり、実際、次のようなコンポーネントに対する攻撃が数多く存在します。

- シングルサインオン資格情報の使用

- Kerberos チケット発行、

- サービス プリンシパル名 (SPN)、

- グループ ポリシー オブジェクト (GPO)、

- Active Directory の信頼と委任

- RPC と SMB。

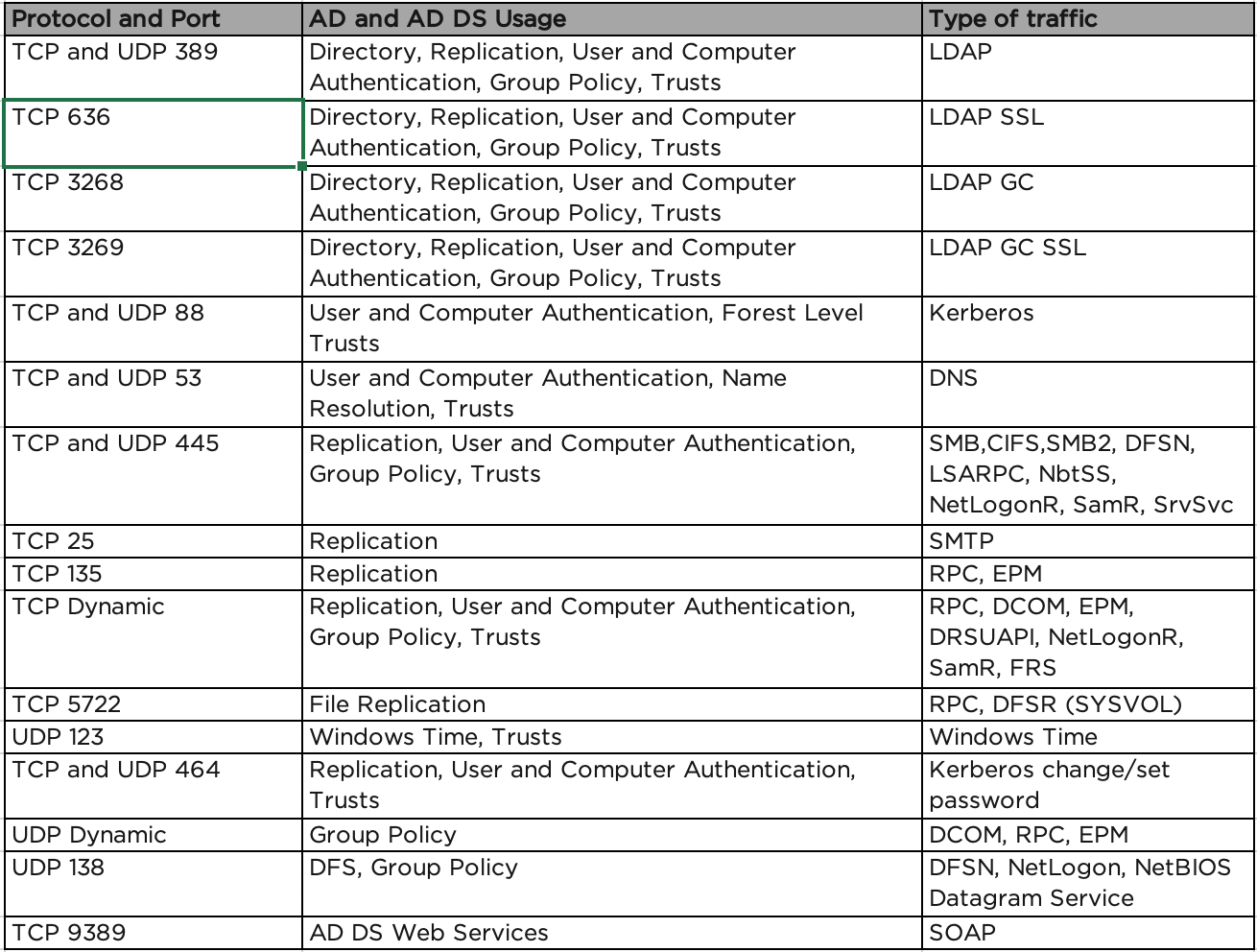

これらの攻撃のほとんどは、ネットワークトラバーサルによって大きく促進されます。これらのサービスにはすべて、関連するポートとプロトコルが付属しています。

次の表は、開いたままにする必要がある一般的なドメイン コントローラーで使用される可能性が高いポートとプロトコルを示しています。これは、悪意のある攻撃者が利用できる広大な攻撃対象領域に相当します。課題は、攻撃対象領域を減らすためにポートを閉じることにした場合、Active Directory が適切に機能しなくなることです。

ドメイン コントローラーへのパス

ここでの前提は、脅威アクターが低レベルの権限を持っている可能性はあるものの、すでにシステムやネットワークに不正アクセスしている可能性があることを意味する、侵害を想定する哲学と一致しています。たとえば、 これはフィッシング によるユーザー アカウントの侵害であり、ビジネス メール詐欺 (BEC) につながる可能性があります。これはまた、脅威アクターがより高い特権アカウント、そしてその後ドメインコントローラーなどの最高の宝石システムに侵入しようとしている可能性が高いことを意味します。

このパターンに従った仮想の攻撃フローを見てみましょう。

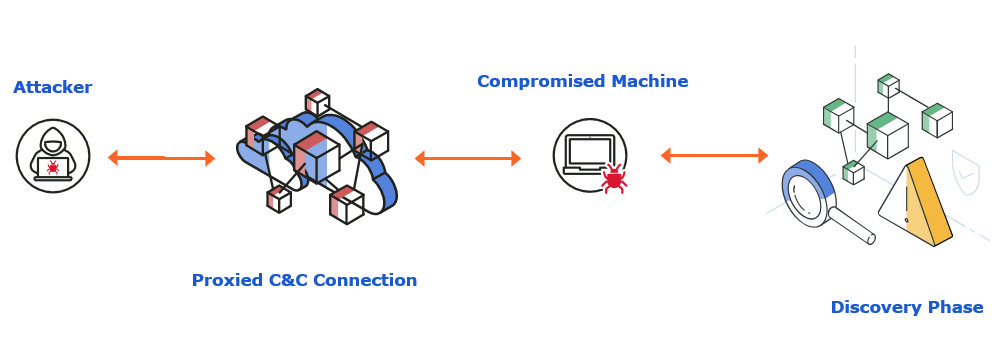

最初の攻撃には、従業員へのフィッシングメールが含まれます。このフィッシング攻撃には、従業員が騙される偽のOffice 365 OneDriveログインへのリンクが含まれています。このようなリンクは、JavaScript の実行や場合によっては脆弱性と連動して、Windows Powershell を利用したメモリのみのマルウェアを自動的に実行します。これにより、侵害されたユーザーのWindowsラップトップから攻撃者にリバースシェルコマンドアンドコントロール(C&C)バックドアが戻ってきます。これが、この記事の「違反を想定する」前提の出発点です。

この段階までの攻撃はほとんど自動化されているため、攻撃者は新しいシェル、つまり侵害された新しいマシンに関する C&C 通知を受け取る可能性があります。また、ユーザーアカウント、権限、ネットワークリソースへのアクセスなど、侵害されたシステムの詳細にもほとんど気づかないでしょう。ここで、攻撃者にとって ATT&CK 検出フェーズ が重要です。

ATT&CK:ディスカバリー

従業員のエンドポイントであれワークロードであれ、単一のシステムからドメイン コントローラーにピボットするために最初に行う必要があることは何ですか?

ATT&CKがディスカバリーフェーズで言うように、「環境を理解しようとする」ということです。

攻撃者は、システムのユーザーが誰であるか、実行中のプロセス、ファイル/ディレクトリ/グループのメンバーシップ、およびセッション情報を理解することから始めます。

ポートスキャン用の NMAP などのツールは、悪用できるリモートマシンでどのサービスがリッスンしているかを確認するためのオプションです。さらに、Bloodhound を使用して Active Directory 環境をマッピングし、ドメイン コントローラーへの最速の方法を理解できます。

これらのツールは攻撃に使用されてきましたが、固有の課題があります。彼らは、トラフィックを生成するサードパーティのツールとして注目されすぎています。彼らはおしゃべりでややあからさまであるため、セキュリティ システムによって検出される可能性があります。

攻撃者は、ドメインに参加しているエンドポイントまたはワークロードにアクセスできる場合、単に「陸外に住む」ことが最善です。このようにして、エンドポイントにネイティブなツールを使用し、ネットワーク上でノイズを生成しません。

攻撃者は、私たちの多くが慣れ親しんでいる基本的なCLIコマンドから始めて、自分がどこにいるのか、次に何ができるのかを理解するための簡単で目立たない方法として始めることができます。

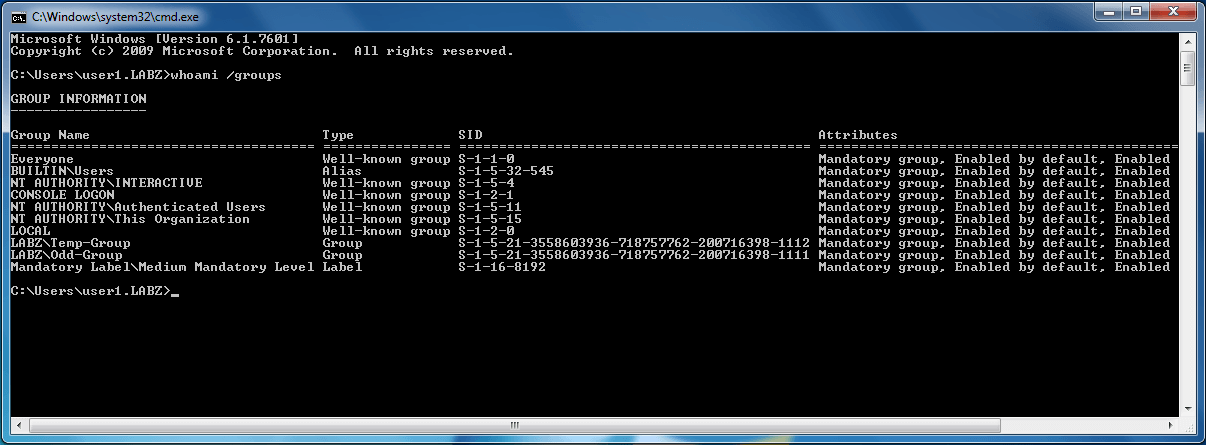

ドメインに参加しているクライアント コンピューターでは、 whoami などのコマンドを使用すると、 システム所有者またはユーザーの検出が可能になり、次に示すような出力が表示されます。

これにより、攻撃者は侵害されたシステムのアカウント プロファイルを構築して、そのアカウントが何にアクセスできるかを確認できます。マシンが属する Active Directory グループをざっと確認すると、攻撃者はユーザーが財務チームなどに属していることを識別できます。彼らは、財務ファイル共有にアクセスして悪用できる可能性が高いことを知っていますし、財務データを求めている場合は、マシン上のファイルをすぐに調べることを選択するかもしれません。

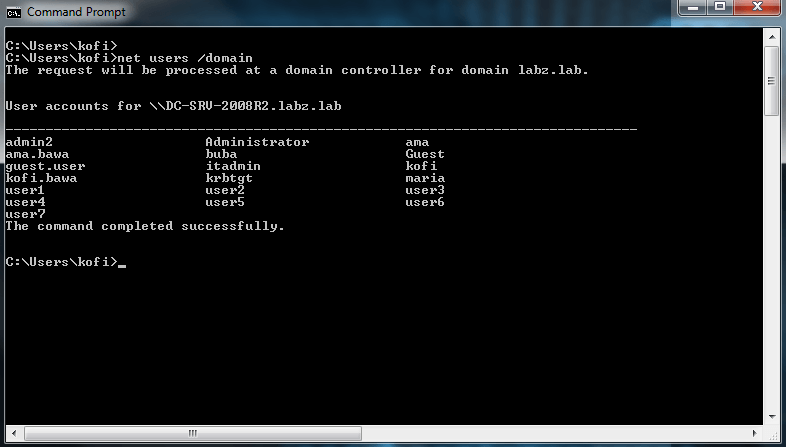

脅威アクターは、ネット ユーザーや関連するスイッチなどのシンプルかつ効果的なコマンドを使用して、侵害されたマシンが参加しているドメイン コントローラーの名前と、ドメイン コントローラーに存在するユーザー アカウントの一覧を検出することもできます。

ここから、ドメイン コントローラーへのパスに役立つ重要な詳細の明確なセットがあります。

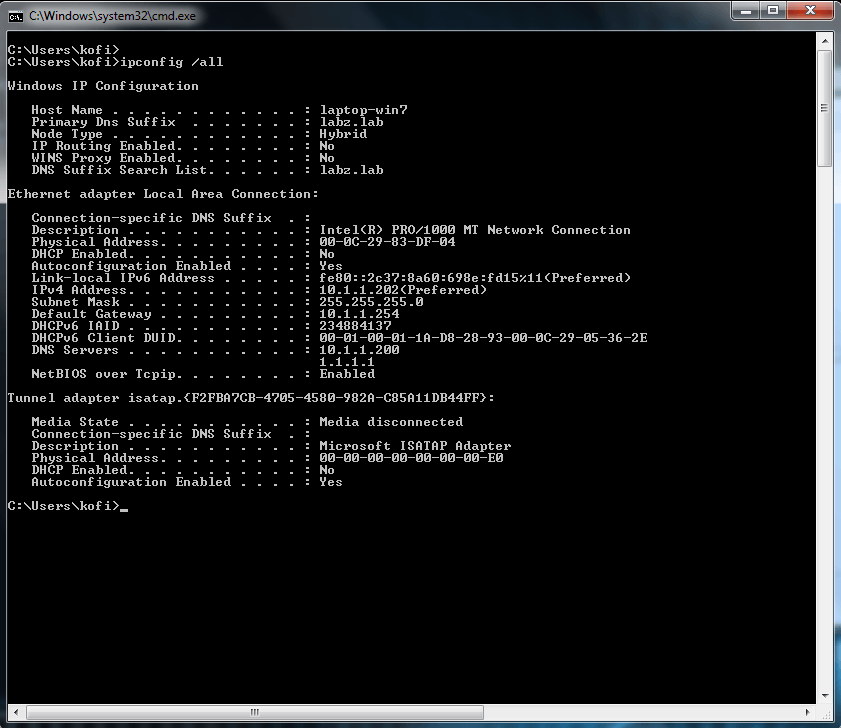

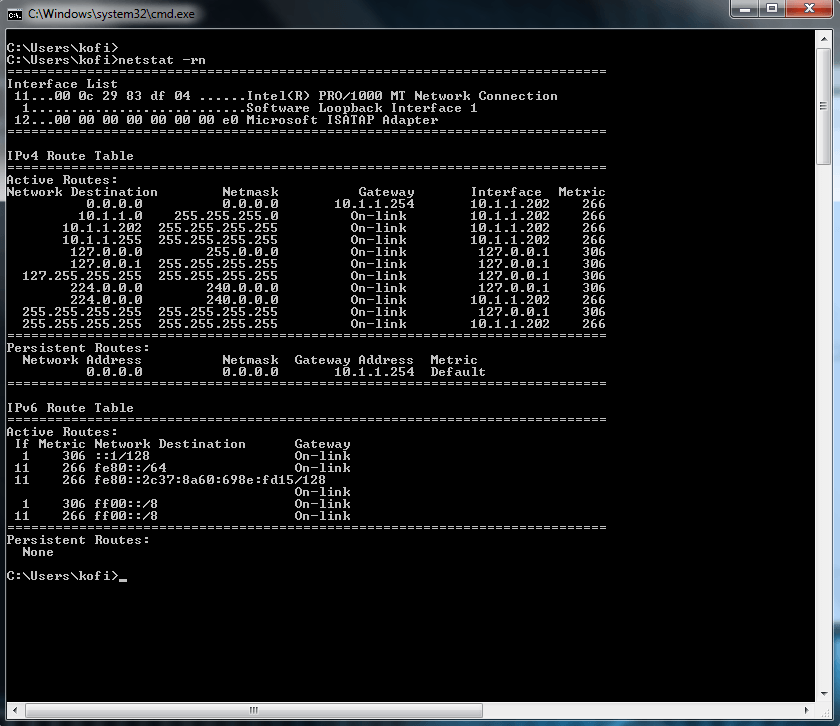

多くの人がよく知っている他の簡単なコマンドは、攻撃者をデフォルトのゲートウェイとネットワーク、サブネット、DNS、およびDHCP情報に向ける ipconfig /all と netstat -rn です。また、ルーティングテーブルが与えられたものが到達可能であるかを確認することもできます。これにより、攻撃者はネットワークレベルの接続の基本的なマップを構築するのに十分な情報を得ることができます。侵害されたマシンがドメイン コントローラーまたは DNS サーバーと同じサブネット上にあるかどうかを解読できます。このため、フラットネットワークアーキテクチャであっても、セキュリティがネットワークに依存するのではなく、 ワークロードに依存 するマイクロ セグメンテーションアプローチ が不可欠です。サブネットや場所に関係なく、ドメイン コントローラーのようにワークロードに従うセキュリティ。

また、追加のサブネットとルート、およびそれに対応するゲートウェイを解読し、ネットワーク共有サーバー名などの逆引き DNS の詳細を使用してそのルーティング情報を裏付けることができる場合もあります。

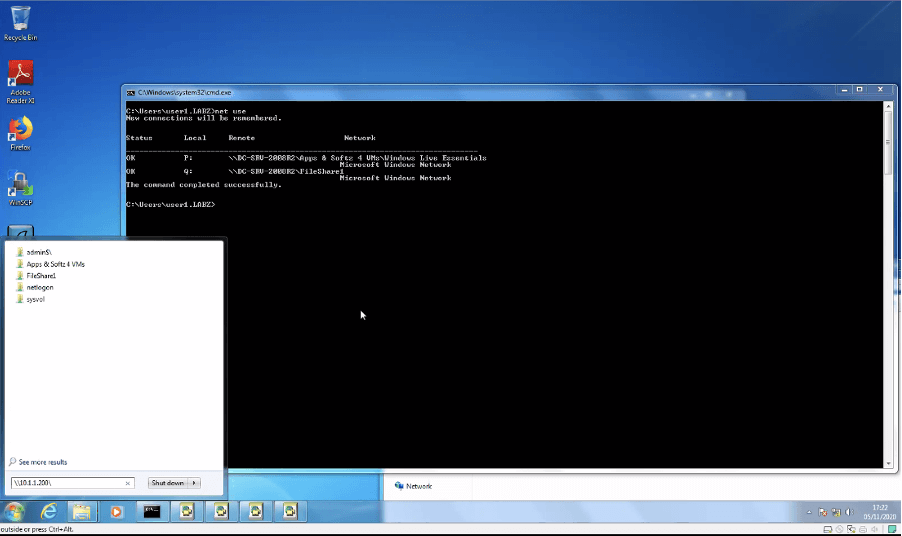

ほとんどの組織では、同じチーム内の従業員が情報を共有し、場合によってはアーカイブするためにネットワーク共有を使用します。脅威アクターは、 net use などの組み込みユーティリティから Windows ネットワーク共有の詳細を利用して、ファイル サーバーやドメイン コントローラーを見つけることができます。また、この情報を侵害またはエスカレーションされたアカウントと組み合わせて使用して、AMDIN$ や C$ などの非表示の Windows ネットワーク共有にアクセスすることもできます。これらを使用して、ローカル SMB ネットワークを介して、または SMB ネットワークに接続された有効なリモート アクセス VPN 接続を介して、他のマシンにマルウェアを拡散させることができます。

この情報を使用して、以下でWindowsでアクセスできる共有とサーバーを確認できます。攻撃者は、侵害されたシステムについてもう少し多くの情報を得たら、次の行動計画を策定できます。

この例では、ユーザーはラップトップのローカル管理者であり、NIC のリストに VPN アダプターと対応する VPN アプリケーションがありますが、ドメイン管理者アクセス権はありません。中心的な目的はドメインコントローラーにアクセスすることであるため、攻撃者には、横方向の移動に使用できる特権の昇格を試みるなど、いくつかのオプションがあります。権限をエスカレートできる他のアカウントがシステム上に存在しない場合は、そのようなアカウントの取得を試みる必要があるでしょう。侵害されたアカウントとマシンの信頼性を利用して、組織の電子メール ドメイン内にさらに標的を絞ったフィッシング攻撃を送信する可能性があります。また、標的のシステムに人為的な不具合を引き起こし、感染したマシンで「管理者として実行」する可能性が高いIT管理者とのリモートヘルプセッションを意味するITサポートケースを強制する可能性もあります。脅威アクターは決断力があり、忍耐強く、通常、狙うものを手に入れるために必要なことは何でもします。

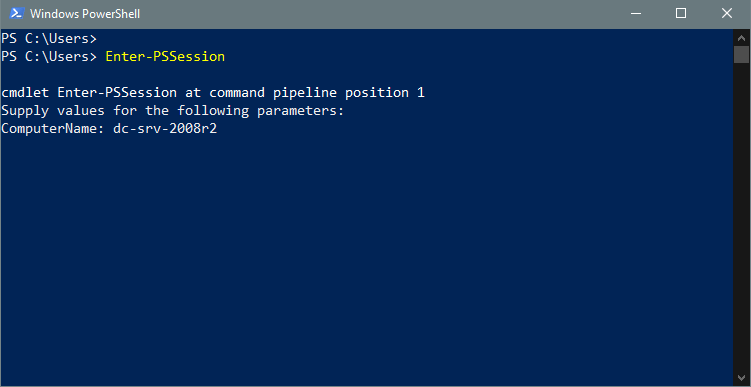

これまで、PowerShell や WMI などのより強力なネイティブ機能さえ使用していないことに注意することが重要です。これは、最新のオペレーティングシステムと同様に、レガシーオペレーティングシステムでも取得できる情報量を意図的に指摘するためです。たとえば、攻撃者は、PowerShellなどのシステムツールを使用してネイティブリモートアクセスの可能性をテストし、ラテラルムーブメントとピボットを支援するためにリモートでアクセスするマシンを確認する可能性があります。

Powershell リモート処理機能は、 Enter-PSSession などのコマンドや 、ComputerName パラメーターを実行できるその他のさまざまなコマンドレットを使用して、検出および横移動機能のさらに別の手段を提供します。前者はWinRM(HTTP 5985およびHTTPS 5986)を利用し、後者はよりユビキタスなRPCを利用します。

ドメインコントローラーの重要性を理解し、侵入が発生したこともわかり、攻撃者が単純なCLIコマンドと、エンドポイントや ネットワークセキュリティツール が見るノイズを発生させない、非常に重要な陸上生活技術を使用して、土地の横勢を把握し、環境内のどこにいるかを発見する方法について、よりよく理解することができました。

次回の投稿では、攻撃者が発見後にドメインコントローラーに到達するために示す 横方向の動き を調べます。

.png)

.webp)