パブリッククラウド環境にマイクロセグメンテーションを導入するための5つのユースケース

パブリッククラウドは、変化するビジネスニーズに合わせて簡単に拡張できる、オンデマンドの弾力性のある環境を構築しました。アプリケーションは、静的なモノリシックなコードブロックから、さまざまなパブリッククラウドプロバイダー、さまざまな地域、さまざまなオペレーティングシステムにデプロイできるマイクロサービスに移行し、大規模な自動化に依存しており、リスクエクスポージャーを減らし、悪意のある行為者の横方向の移動を防ぐための既存のセキュリティ慣行に挑戦しています。

サイバー攻撃の規模と範囲が絶えず進化する中、多層防御戦略の重要な部分としてマイクロセグメンテーションを実装する組織が増えています。300人以上のITプロフェッショナルを対象とした最近の調査によると、45%が現在セグメンテーションプロジェクトを持っているか、セグメンテーションプロジェクトを計画しています。

主要なパブリッククラウドプロバイダーはすべて独自のクラウドセキュリティソリューションを持っており、基本的なレベルのポリシー適用も可能にしています。クラウドコンピューティングが拡張されるにつれて、パブリッククラウドプロバイダーにセキュリティグループの増加を要求する可能性があり、運用が複雑になり、ルールの肥大化によって課せられるリスクが増大します。さらに、これらのクラウドセキュリティツールは、アーキテクチャ全体でサイロ化されています。各セキュリティソリューションはサンドボックス内で他のソリューションとうまく機能せず、すべてのセキュリティ侵害を関連付けることは面倒な作業であり、解決に大きな遅れが生じます。このチャレンジの詳細については、同僚のクリスターによる この投稿をご覧ください 。

セキュリティ制御は 進化 し、アプリケーションおよびビジネスプロセスのコンテキストでクラウドコンピューティングインスタンスを表示する機能を提供し、ユーザーは各コンピューティングインスタンスで利用可能なネイティブの組み込みステ ートフルファイアウォール を活用して、リスクをより深く理解し、ポリシーを構築できるようになりました。

パケットの寿命の最初のステップは、その誕生時にポリシー を添付することです。パケットがネットワーク転送プレーンに到達するまでに、セキュリティはすでに適用されています。このアプローチにより、クラウドセキュリティは、 ネットワークから独立して、アクションが行われ、制御が行われる場所に非常に近づきます。ネットワークと セキュリティは、 両方の長所を生かすために分離されています。

この投稿では、組織がマイクロセグメンテーションを検討するときによく生じるパブリック クラウドセキュリティ の5つの質問に答えます。

1. ワークロードのライフサイクル全体にわたってクラウドセキュリティを適用できますか?

そうですよ。クラウドセキュリティ制御は、作成から終了までのライフサイクル全体にわたってワークロードに自動的に適用されます。

オーケストレーションツール(Ansible、Chef、Puppetなど)をイルミオのアプリケーションプログラムインターフェイス(API)と統合することで、ワークロードはイルミオのポリシーコンピューティングエンジン(PCE)とペアになります。ペアリング中に、ワークロードに関連付けられたタグは PCE 上のラベルにマッピングされ、ワークロードは PCE 上のラベルを使用して作成された適切なセキュリティ ポリシー セットを継承します。ワークロードのラベルが間違っている場合、ラベルを変更すると、適切なポリシー変更が自動的にトリガーされます。ワークロードの IP アドレスが変更されると、PCE は新しい IP アドレスを自動的に取得します。セキュリティポリシーはネットワークから切り離されているため、それ以上の変更は必要ありません。ワークロードが終了すると、PCE は適切なポリシー変更を自動的にトリガーします。

ネットワークをセグメンテーションから切り離すことで、ポリシーの変更が自動的にトリガーされ、ワークロードのライフサイクル全体にわたって適切なセキュリティ制御セットが適用されます。セキュリティは常に重要ですが、組織がビジネスを推進するためにソフトウェアへの依存度を高めるにつれて、ビジネスリスクを最小限に抑えるためにセキュリティを適切に行うことがますます重要になっています。

2. パブリッククラウドでのリアルタイムのアプリケーションの可視性は可能ですか?

もちろん。アプリケーションは島に座っているわけではありません。彼らは互いに話し合い、それがビジネスプロセスの仕組みです。

アプリケーションの依存関係をリアルタイムで可視化することで、正確なセグメンテーションポリシーを推進するアプリケーションの動作を理解することができます。マイクロサービスはさまざまなパブリッククラウドプロバイダーやさまざまなリージョンに展開されるため、アプリケーション中心の可視性は優れたセキュリティのための重要な基盤です。

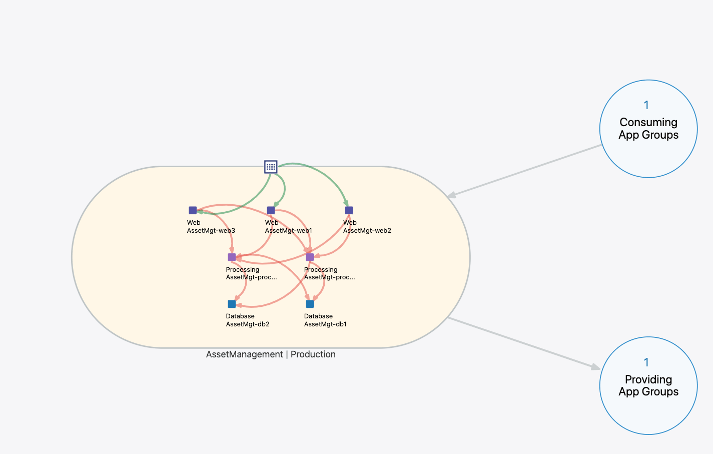

Illumio Core (旧称Illumio ASP)は、ワークロードとアプリケーション間の通信を視覚化するイルミネーションと呼ばれるリアルタイムの アプリケーション依存関係マップ を提供します。マップ上の線は、クラウドまたはオンプレミスのワークロード間で検出されたトラフィック フローを表します。イルミオは線を赤と緑に色付けして、 接続がマイクロセグメンテーション ポリシーによって許可されているかブロックされているかを示します。

次のスクリーンショットは、本番環境の AssetManagement アプリケーションのアプリケーション依存関係マップを示しています。ここで、マップ上の線は、ワークロード間で検出されたトラフィック フローを表します。イルミオは、マイクロセグメンテーションポリシーによって接続が許可されているかブロックされているかを示すために、線を赤と緑に色付けします。緑色の線は、接続を許可するポリシーが記述されていることを意味します。赤い線はポリシーが存在しないことを意味し、適用モードに移行すると接続がブロックされます。赤と緑の線を使用すると、セグメンテーションポリシーとポリシー違反を非常に簡単に視覚化できます。色覚異常に悩まされていますか?イルミオASPは、色 覚異常 のオプションをユーザーに提供します。

イルミオのエージェントである 仮想適用ノード (VEN)がワークロードにインストールされ、PCEとペアになると、可視性と適用が利用可能になります。VEN と PCE のペアリングは、Ansible や Terraform などのツールを使用して自動化されます。

VENがワークロードにインストールされていない場合、 Illumio Labsが共有するソリューションを使用して、お客様はPCE上のMicrosoft AzureおよびAmazon AWSで実行されているワークロードのアプリケーション依存関係を視覚化できます。

3. マルチクラウド全体でクラウドセキュリティ制御を検証できますか?

アプリケーションを壊すことなく、確かにできます。マルチクラウド展開における最大の課題の1つは、各プロバイダーが概念的には類似しているが実装が大きく異なる一連の制御を提供するため、一貫したセキュリティが欠如していることです。イルミオは、セキュリティポリシーを開発するためにインフラストラクチャの知識や制御に依存することなく、基盤となるクラウドをアプリケーションから抽象化します。

イルミオは、セキュリティ制御を検証するための2つのソリューションを提供しています。

- イルミネーションをドラフトビューに切り替えて、ドラフトポリシーを視覚化し、変更をプロビジョニングしたときに何が起こるかを確認します。

- ワークロードポリシーの状態を テスト に切り替えて、ルールセット内のすべてのルールを適用し、ワークロードを強制ポリシー状態にしたときにブロックされるすべてのトラフィックを視覚化します。テスト状態でブロックされるトラフィックはありません。

4. Platform-as-a-Service (PaaS) でマイクロセグメンテーションは可能ですか?

はい。Illumio Labsは、Microsoft Azure SQLデータベースとAmazon AWS RDSの可視性と適用を提供する共有ソリューションを提供しています。

イルミオラボは、可視性と実施のための3つのステップを概説しています。ここでは、Azure SQL データベース サーバーを保護するサーバー レベルのファイアウォールは、PCE で定義されているセキュリティ ポリシーを使用してプログラムされます。

イルミオラボはまた、可視性と執行のための6つのステップ についても概説しています 。S3 バケットは、PCE で定義されたセキュリティポリシーに基づいて VPC セキュリティグループを再プログラムする Lambda 関数をトリガーするフローログを保存するために使用されます。

5. イルミオは大規模なクラウドセキュリティ侵害を支援できますか?

間違いなく。セキュリティを間違えると、データの損失、 データ侵害、機密データの漏洩、収益への影響、ブランドへの永続的な影響、さらにはコンプライアンスに関連する罰則につながる可能性があります。セキュリティは、インフラストラクチャとアプリケーション全体で見られる進化に追いついていません。新しい方法でセキュリティにアプローチし、アプリケーション環境とその保護方法について異なる考え方をする必要があります。

セキュリティ侵害の最大の課題の 1 つは、ラテラルムーブメントです。イルミオは、横方向の動きを止め、爆発半径を小さくするように設計されています。設計上、イルミオは「許可リスト」モデルに従っているため、ワークロードが侵害されると、他のすべてのワークロードのセキュリティポリシーが自動的に更新され、侵害されたワークロードからのトラフィックがブロックされます。

Center for Internet Security (CIS) のセキュリティ制御イニシアチブは広く採用されており、10 年以上前から存在しています。これらのコントロールは、主要な脅威レポートで強調されている最も一般的な 攻撃パターン から派生し、政府や業界の実務家の非常に幅広いコミュニティ全体で精査されています。これらは、商業および政府のフォレンジックおよびインシデント対応の専門家の知識を組み合わせたものです。イルミオの機能は、CISの基本、基礎、および組織の制御を直接 満たしたり、サポートしたりするのに役立ちます。

クイック・レコット

マイクロセグメンテーションは、組織内での 不正なラテラルムーブメント を防ぐための非常に効果的なアプローチであり、 ゼロトラストフレームワークの場合、マイクロセグメンテーションが重要な信条になっているのは偶然ではありません。

ビジネスニーズに合わせて組織が拡張するにつれて、パブリッククラウドプロバイダー間で機能する一貫したセキュリティ制御を作成することは、リスクエクスポージャーを減らし、複雑さを軽減するために重要になります。マイクロセグメンテーションの第一歩を踏み出す準備はできていますか?30日間の無料トライアルにサインアップしてください。

.png)